![]()

ภาพรวม

ปัจจุบันการใช้งานอุปกรณ์ที่สามารถเชื่อมต่ออินเทอร์เน็ตได้ (Internet of Things หรือ IoT) เช่น กล้องวงจรปิด สมาร์ตทีวี หรือเครื่องใช้ไฟฟ้าที่เชื่อมต่ออินเทอร์เน็ตได้ มีแนวโน้มเพิ่มขึ้นเรื่อย ๆ แต่เนื่องจากอุปกรณ์เหล่านี้ส่วนใหญ่ไม่ได้ถูกติดตั้งหรือไม่ได้ถูกออกแบบมาให้มีระบบการรักษาความมั่นคงปลอดภัยที่ดีพอ ทำให้ผู้ประสงค์ร้ายสามารถเจาะระบบเพื่อควบคุมอุปกรณ์ดังกล่าวมาใช้เป็นเครื่องมือในการโจมตีได้ อุปสรรคต่อมาคือในหลายกรณีผู้ใช้งานไม่สามารถที่จะป้องกันหรือดำเนินการแก้ไขปัญหาด้วยตนเองได้ เพราะตัวอุปกรณ์ไม่ได้ถูกออกแบบมาให้รองรับการปรับปรุงด้านความมั่นคงปลอดภัยตั้งแต่แรก

ก่อนหน้านี้ ความเสี่ยงของการใช้งานอุปกรณ์ IoT มักถูกพูดถึงเฉพาะในแง่ของการสูญเสียความเป็นส่วนตัว เช่น การเจาะระบบกล้องวงจรปิดเพื่อใช้สอดแนม แต่ปัจจุบันเนื่องจากการมีการใช้งานอุปกรณ์ IoT ในรูปแบบอื่นๆ เพิ่มมากขึ้น ก็ยิ่งทำให้มีความเสี่ยงในด้านอื่นๆ เพิ่มมากขึ้นตามไปด้วย เช่น การเจาะระบบอุปกรณ์ทางการแพทย์เพื่อขโมยข้อมูลด้านสุขภาพ หรือเปลี่ยนแปลงการทำงานของอุปกรณ์ ซึ่งอาจส่งผลกระทบต่อการรักษาพยาบาลหรือกรณีร้ายแรงที่สุดอาจส่งผลต่อชีวิตของผู้ป่วยได้ [1] ปัจจุบันหนึ่งในปัญหาใหญ่ของการใช้งานอุปกรณ์ IoT คือการเจาะระบบเพื่อควบคุมอุปกรณ์ดังกล่าวมาใช้ในการโจมตีทางไซเบอร์

ที่ผ่านมา อุปกรณ์ IoT เคยถูกควบคุมเพื่อใช้ในการโจมตีทางไซเบอร์อยู่หลายครั้ง สาเหตุหลักเกิดจากอุปกรณ์จำนวนมากถูกติดตั้งโดยใช้รหัสผ่านที่มาจากโรงงาน ทำให้ผู้ประสงค์ร้ายสามารถล็อกอินเข้าไปติดตั้งมัลแวร์ในอุปกรณ์ดังกล่าวเพื่อควบคุมมาใช้ในการโจมตีได้ หนึ่งในเหตุการณ์ที่เคยเกิดขึ้นคือมีการใช้มัลแวร์ชื่อ Mirai ควบคุมอุปกรณ์ IoT ไปโจมตีแบบ DDoS ความรุนแรงสูงถึง 1.1 Tbps (เทระบิตต่อวินาที)

บริษัท Gartner พยากรณ์ว่าในปี 2559 จะมีการใช้งานอุปกรณ์ IoT จำนวน 6,400 ล้านชิ้น และจะมีจำนวนสูงถึง 20,000 ล้านชิ้นภายในปี 2563 [2] สถิติดังกล่าวแสดงให้เห็นถึงความน่าจะเป็นที่ปัญหานี้จะมีแนวโน้มทวีความรุนแรงมากยิ่งขึ้น ซึ่งทางฝั่งผู้ให้บริการอินเทอร์เน็ตและผู้ให้บริการรับมือ DDoS ต้องพยายามหาหนทางในการรับมือการโจมตีที่มีขนาดใหญ่ขึ้นเรื่อย ๆ ในขณะที่หน่วยงานระดับประเทศและองค์กรหลายภาคส่วนเริ่มเล็งเห็นปัญหาและเตรียมออกนโยบายหรือแนวทางในการรับมือแล้ว

Internet of Things คืออะไร

Internet of Things หรือ IoT เป็นคำที่ใช้เรียกอุปกรณ์สมัยใหม่ที่ถูกเพิ่มความสามารถในการเชื่อมต่อกับอินเทอร์เน็ต เช่น กล้องวงจรปิด หลอดไฟ โทรทัศน์ ตู้เย็น เครื่องเล่นดีวีดี หรือเครื่องปิ้งขนมปัง เป็นต้น ตัวอย่างอุปกรณ์ IoT แสดงดังรูปที่ 1

รูปที่ 1 ตัวอย่างอุปกรณ์ Internet of Things (ที่มา – TripWire [3])

ถึงแม้ว่าอุปกรณ์ IoT บางประเภทจะสามารถใช้งานได้โดยไม่จำเป็น (หรือไม่ควร) เชื่อมต่อกับอินเทอร์เน็ต แต่ผู้ใช้จำนวนมากก็อาจไม่ได้มีความตระหนักในเรื่องนี้ อีกทั้งยังติดตั้งและใช้งานอุปกรณ์โดยไม่ได้เปลี่ยนรหัสผ่านที่มาจากโรงงาน (ซึ่งรหัสผ่านเหล่านี้สามารถหาได้จากเว็บไซต์หรือคู่มือของอุปกรณ์) ก็ยิ่งทำให้ผู้ประสงค์ร้ายสามารถเจาะระบบเพื่อเข้ามาควบคุมอุปกรณ์เหล่านี้ได้โดยง่าย

เนื่องจากอุปกรณ์ IoT ที่วางจำหน่ายอยู่ในปัจจุบัน ส่วนใหญ่ถูกออกแบบมาให้มีราคาถูกและสามารถติดตั้งใช้งานได้ง่าย ผู้ผลิตหลายรายจึงไม่ได้ให้ความสำคัญและลงทุนด้านความมั่นคงปลอดภัยของผลิตภัณฑ์มากนัก ทำให้เกิดปัญหาตามมา ตัวอย่างเช่น

- อุปกรณ์ถูกเปิดช่องทางสำหรับใช้บริหารจัดการการทำงานได้ผ่านอินเทอร์เน็ต โดยใช้รหัสผ่านที่ถูกตั้งค่ามาจากโรงงาน หรือใช้ช่องทางการเชื่อมต่อที่ไม่มีการเข้ารหัสลับข้อมูลที่รับส่ง ทำให้ถูกผู้ประสงค์ร้ายดักรับรหัสผ่านได้

- มีการฝัง (hard-coded) บัญชีและรหัสผ่านสำหรับใช้ตั้งค่าการทำงานไว้ในตัวอุปกรณ์ ซึ่งบัญชีนี้ผู้ใช้ไม่สามารถปิดหรือเปลี่ยนรหัสผ่านได้

- บริษัทไม่มีการพัฒนาอัปเดตซอฟต์แวร์เพื่อแก้ไขช่องโหว่ของตัวอุปกรณ์ที่วางจำหน่ายไปแล้ว ไม่มีความสามารถในการอัปเดตแก้ไขช่องโหว่โดยอัตโนมัติ หรือแม้กระทั่งไม่มีช่องทางให้ผู้ใช้สามารถอัปเดตแก้ไขช่องโหว่ของตัวอุปกรณ์ได้

ปัญหาเหล่านี้ ทำให้เกิดความเสี่ยงที่ผู้ใช้งานอุปกรณ์ IoT จะตกเป็นเหยื่อจากการถูกโจมตี ตั้งแต่การสูญเสียความเป็นส่วนตัวหรือถูกใช้งานอุปกรณ์ IoT เป็นช่องทางในการโจมตีบุคคลหรือหน่วยงานอื่น

Botnet และการโจมตีแบบ DDoS

Denial of Service (DoS) คือการพยายามโจมตีระบบคอมพิวเตอร์เพื่อทำให้ไม่สามารถให้บริการได้ ซึ่งอาจทำได้หลายวิธี เช่น อัปโหลดไฟล์ขนาดใหญ่เข้าไปเพื่อทำให้ฮาร์ดดิสก์เต็ม พยายามสั่งให้เครื่องเปิดใช้งานโปรแกรมเยอะๆ จนหน่วยความจำเต็ม พยายามส่งคำร้องขอเข้าไปยังเซิร์ฟเวอร์หลายครั้งในช่วงเวลาเดียวเพื่อให้แบนด์วิดท์เครือข่ายเต็ม หรืออาจใช้วิธีพื้นฐาน เช่นการตัดระบบไฟฟ้าของอาคาร เป็นต้น

ในเวลาต่อมาได้มีการพัฒนาวิธีการโจมตีมาใช้เครื่องคอมพิวเตอร์จำนวนมาก (ตั้งแต่หลักพันถึงหลักแสนเครื่อง) เข้าโจมตีพร้อมกัน วิธีนี้เรียกว่า Distributed Denial of Service (DDoS) ส่วนมากการโจมตีด้วยวิธีนี้จะใช้ซอฟต์แวร์ไปติดตั้งในเครื่องคอมพิวเตอร์ของเหยื่อเพื่อรอรับคำสั่งจากเครื่องสั่งการ เครื่องที่ตกเป็นเหยื่อจะถูกเรียกว่า robot หรือ zombie เครื่องที่ใช้ควบคุมและสั่งการเรียกว่า command & control หรือ C2 ถ้าเครื่องที่ตกเป็นเหยื่อมีจำนวนมาก จะเรียกว่าเป็น botnet ซึ่งย่อมาจาก Robot Network ตัวอย่างการทำงานของ Botnet แสดงดังรูปที่ 2

รูปที่ 2 ตัวอย่างการทำงานของ Botnet (ที่มา – Huffingtonpost [4])

ก่อนหน้านี้การใช้ botnet เพื่อโจมตีแบบ DDoS นั้นมักจะใช้เครื่องคอมพิวเตอร์ที่ติดมัลแวร์มาเป็นตัวโจมตี แต่ปัจจุบันมีการใช้งานอุปกรณ์ IoT ที่ภายในเป็นคอมพิวเตอร์ขนาดเล็ก และอาจมีระบบความมั่นคงปลอดภัยน้อยกว่าเครื่องคอมพิวเตอร์ปกติ ผู้ประสงค์ร้ายก็เริ่มหันมาใช้ IoT เป็นเครื่องมือในการโจมตีแทน

การโจมตีแบบ DDoS ด้วยมัลแวร์ Mirai

Mirai เป็นมัลแวร์ที่ถูกพัฒนาให้มีความสามารถในการเจาะระบบเข้าควบคุมอุปกรณ์ IoT และใช้อุปกรณ์ดังกล่าวโจมตีเป้าหมายในรูปแบบ DDoS มัลแวร์นี้ถูกค้นพบเมื่อเดือนสิงหาคม 2559 จากการตรวจสอบเมื่อเดือนตุลาคม 2559 พบอุปกรณ์ที่ติดมัลแวร์นี้สูงถึง 493,000 เครื่องทั่วโลก [5]

เมื่อปลายเดือนกันยายน 2559 พบการโจมตีแบบ DDoS ไปยังบริษัท OVH ผู้ให้บริการเว็บโฮสติงในฝรั่งเศส ปริมาณทราฟฟิกการโจมตีสูงถึง 1.1 เทระบิตต่อวินาที [6] ภายหลังการโจมตีสิ้นสุดลง นักวิเคราะห์ได้พบว่าต้นทางของการโจมตีมาจากอุปกรณ์ IoT ที่ถูกฝังมัลแวร์ Mirai (ประมาณหนึ่งแสนเครื่องจากทั่วโลก) ต่อมาซอร์สโค้ดของมัลแวร์ดังกล่าวได้ถูกเผยแพร่บนอินเทอร์เน็ต [7] ทำให้หลายฝ่ายคาดการณ์กันว่าจะพบการโจมตีในลักษณะนี้เพิ่มมากขึ้นและรุนแรงขึ้น

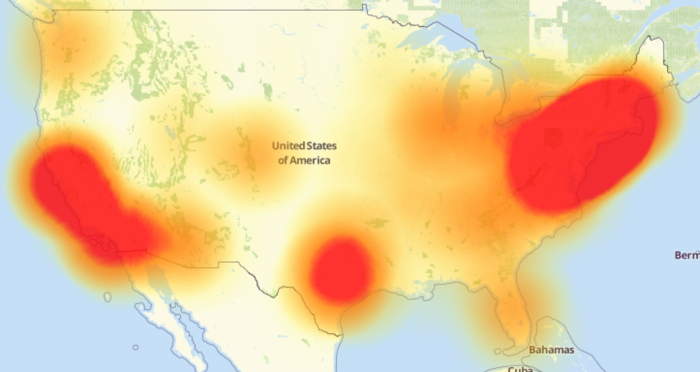

จากนั้นไม่นาน เมื่อปลายเดือนตุลาคม 2559 พบการใช้มัลแวร์ Mirai (และมัลแวร์อื่นที่มีลักษณะคล้ายกัน) ในการควบคุมอุปกรณ์ IoT เพื่อโจมตีบริษัท Dyn ผู้ให้บริการ DNS ส่งผลให้เว็บไซต์จำนวนมากไม่สามารถใช้งานได้ไปหลายชั่วโมง [8] ตัวอย่างภาพแสดงปริมาณทราฟฟิกการโจมตีแบบ DDoS บริษัท Dyn เมื่อปลายเดือนตุลาคม 2559 แสดงดังรูปที่ 3 (ภาพจากบริษัท Level 3 ผู้ให้บริการอินเทอร์เน็ต สีแดงคือปริมาณทราฟฟิกสูง)

รูปที่ 3 ภาพแสดงการโจมตีแบบ DDoS บริษัท Dyn เมื่อปลายเดือนตุลาคม 2559 (ที่มา – Daily Dot [9])

จากการวิเคราะห์ มัลแวร์ Mirai ทำการโจมตีแบบ DDoS ด้วยการเชื่อมต่อจากตัวอุปกรณ์โดยตรง ไม่ได้ใช้เทคนิคอย่าง amplification attack [10] หรือ reflection attack [11] เพื่อเพิ่มประสิทธิภาพในการโจมตี หรือมีการปลอมหมายเลข IP (IP spoofing) เพื่ออำพรางแหล่งที่มาของการโจมตีแต่อย่างใด การโจมตีลักษณะนี้ทำให้ป้องกันได้ยากเนื่องจากทราฟฟิกที่เข้ามาจากอุปกรณ์ที่ติดมัลแวร์กับทราฟฟิกที่มาจากการเชื่อมต่อตามปกตินั้นเป็นแบบเดียวกัน จากข้อมูลการโจมตีที่ผ่านมาพบว่ามัลแวร์ Mirai ใช้รูปแบบการโจมตีประเภท SYN Floods, GET Floods, ACK Floods, POST Floods และ GRE Protocol Floods [12]

มัลแวร์ Mirai แพร่กระจายด้วยการพยายามล็อกอินอุปกรณ์ IoT ที่เปิดพอร์ต Telnet โดยใช้รหัสผ่านเริ่มต้นที่มาจากโรงงาน ในโค้ดของมัลแวร์มีรหัสผ่านของอุปกรณ์ที่สามารถล็อกอินได้จำนวน 68 รายการ หลังจากที่ล็อกอินสำเร็จ มัลแวร์จะติดตั้งตัวเองในเครื่อง จากนั้นจะปิดโปรเซสที่ใช้งานพอร์ต 22, 23, 80 ซึ่งเป็นพอร์ตที่ใช้สำหรับบริหารจัดการอุปกรณ์จากระยะไกล โดยจุดประสงค์ของการปิดโปรเซสเหล่านั้นเพื่อป้องกันไม่ให้ผู้ใช้เข้าถึงการตั้งค่าอุปกรณ์และป้องกันมัลแวร์อื่นไม่ให้มาแพร่กระจายลงในอุปกรณ์ผ่านพอร์ตดังกล่าว [13] [14]

ผู้ที่สนใจสามารถดูแผนที่แสดงการตรวจพบอุปกรณ์ที่ติดมัลแวร์ Mirai ในแต่ละประเทศที่ https://intel.malwaretech.com/botnet/mirai

ข้อแนะนำในการดูแลความมั่นคงปลอดภัยของอุปกรณ์ IoT

ปัญหาความมั่นคงปลอดภัยของการใช้งานอุปกรณ์ IoT นั้นเป็นสิ่งที่ถูกพูดถึงกันมาระยะหนึ่งแล้ว แต่เนื่องจากการใช้งานอุปกรณ์ IoT ในปัจจุบันยังถือว่าเป็นเรื่องที่ค่อนข้างใหม่ มาตรการป้องกันในเชิงนโยบายอาจต้องใช้เวลาอีกสักระยะหนึ่ง แต่ในส่วนของมาตรการป้องกันในเชิงเทคนิค สามารถทำได้ดังนี้

ข้อแนะนำสำหรับผู้ที่ใช้งานอุปกรณ์ IoT

การติดตั้งและใช้งานอุปกรณ์ IoT โดยไม่ระมัดระวัง ไม่เพียงแต่จะก่อให้เกิดปัญหากับผู้ใช้งานเท่านั้น แต่อาจก่อให้เกิดปัญหากับผู้อื่นได้ด้วย ผู้ใช้ที่เป็นเจ้าของอุปกรณ์ IoT สามารถปฏิบัติตามข้อแนะนำเหล่านี้เพื่อรักษาความมั่นคงปลอดภัยของอุปกรณ์ [15] [16]

- ไม่ใช้รหัสผ่านที่มากับเครื่อง เนื่องจากรหัสผ่านเหล่านี้สามารถค้นหาได้ทั่วไปจากอินเทอร์เน็ตและมัลแวร์ที่โจมตีอุปกรณ์ IoT มีรหัสผ่านของอุปกรณ์ IoT ส่วนใหญ่ในฐานข้อมูลอยู่แล้ว สามารถเชื่อมต่อเข้ามาควบคุมเครื่องได้ทันที

- อย่าเชื่อมต่ออินเทอร์เน็ตหากไม่จำเป็น อุปกรณ์ IoT บางอย่าง เช่น เครื่องซักผ้า เครื่องชงกาแฟ ผู้ใช้มักจะมีความจำเป็นต้องใช้งานอุปกรณ์เหล่านี้เมื่ออยู่ที่บ้านเท่านั้น การเปิดให้อุปกรณ์เหล่านี้สามารถถูกเข้าถึงได้จากเครือข่ายอินเทอร์เน็ตอาจเป็นสิ่งที่ไม่จำเป็นและเพิ่มความเสี่ยงด้านความมั่นคงปลอดภัย

- ปิดไม่ให้เข้าถึงการตั้งค่าของเครื่องได้จากอินเทอร์เน็ต อุปกรณ์หลายรุ่นสามารถตั้งค่าให้ปิดการเข้าถึงส่วนที่ควบคุมการทำงานของอุปกรณ์จากภายนอกได้ เพื่อช่วยลดความเสียหายจากการถูกผู้ประสงค์ร้ายเชื่อมต่อเข้ามาควบคุมเครื่อง (ยังสามารถตั้งค่าของเครื่องได้จากการเชื่อมต่อผ่านระบบเครือข่ายภายใน)

- ติดตามข่าวสารและอัปเดตเฟิร์มแวร์เป็นประจำหากทำได้ หากผู้ผลิตมีการอัปเดตเฟิร์มแวร์ของอุปกรณ์ ในหลายครั้งมักมีการแก้ไขช่องโหว่ด้านความมั่นคงปลอดภัยรวมอยู่ด้วย ผู้ใช้ควรตรวจสอบและอัปเดตเฟิร์มแวร์ให้เป็นเวอร์ชันล่าสุดเพื่อความปลอดภัย

- หากพบความผิดปกติอาจลอง reboot อุปกรณ์ เนื่องจากมัลแวร์ใน IoT ส่วนใหญ่จะทำงานอยู่ในหน่วยความจำของเครื่องเท่านั้น การ reboot เครื่องอาจช่วยลบกำจัดมัลแวร์ได้ (reboot เสร็จควรเปลี่ยนรหัสผ่านเพื่อป้องกันไม่ให้กลับมาติดซ้ำอีกครั้ง)

บทบาทของหน่วยงานภาครัฐในด้านความมั่นคงปลอดภัยของการใช้งาน IoT

สาเหตุอีกอย่างหนึ่งของปัญหาความมั่นคงปลอดภัยในการใช้งานอุปกรณ์ IoT คือ ณ ขณะนี้ยังไม่มีการกำหนดมาตรฐานแนวทางการพัฒนาอุปกรณ์ให้มีความมั่นคงปลอดภัยที่ดีพอ รวมถึงไม่มีการกำหนดแนวทางความรับผิดชอบหากเกิดปัญหาจากการใช้งานอุปกรณ์เหล่านี้ ซึ่งในกรณีเช่นนี้ ทางหน่วยงานภาครัฐเองอาจจำเป็นต้องเข้ามาทำหน้าที่ในการกำกับดูแล

อย่างไรก็ตาม ปัญหานี้จำเป็นต้องได้รับความร่วมมือจากหลาย ๆ ภาคส่วนในการกำหนดแนวทางตั้งแต่การผลิต การติดตั้ง และการใช้งานอุปกรณ์ IoT รวมถึงมาตรการป้องกันและแก้ไขปัญหา ซึ่งในเรื่องนี้นั้น ปัจจุบันหน่วยงานหลายแห่งและหน่วยงานภาครัฐในหลาย ๆ ประเทศก็ได้เริ่มให้ความสำคัญกับประเด็นเรื่องการควบคุมหรือกำหนดแนวทางการใช้งานอุปกรณ์ IoT มากขึ้นแล้ว

โดยเบื้องต้น ได้มีการจัดทำเอกสารเผยแพร่และข้อแนะนำในการพัฒนาและใช้งานอุปกรณ์ IoT จากหน่วยงานต่างๆ เช่น

- สหภาพยุโรปเตรียมร่างข้อกำหนดด้านความมั่นคงปลอดภัยเพื่อควบคุมการติดตั้งและใช้งานอุปกรณ์ IoT [17]

- หน่วยงาน NTIA สหรัฐอเมริกา เตรียมร่างข้อแนะนำในการออกแบบช่องทางการอัปเดตของอุปกรณ์ IoT [18]

- กลุ่ม Cloud Security Alliance (CSA) เผยแพร่เอกสารข้อแนะนำในการออกแบบและพัฒนาอุปกรณ์ IoT อย่างมั่นคงปลอดภัย [19]

- เอกสาร NIST Special Publication 800-160 : System Security Engineering [20]

- Homeland Security เผยแพร่ข้อแนะนำด้านความมั่นคงปลอดภัยในการใช้งานอุปกรณ์ IoT [21]

อย่างไรก็ตาม ปัจจุบันแนวปฏิบัติเหล่านี้ยังต้องอาศัยหน่วยงานกลางในการควบคุมดูแลและอาศัยความร่วมมือจากผู้ผลิตและผู้ใช้อุปกรณ์ในการปฏิบัติตาม

สำหรับประเทศไทย ได้มีความร่วมมือกับหน่วยงานในระดับนานาชาติเพื่อหารือถึงแนวทางการรับมือกับปัญหานี้แล้ว ซึ่งอาจจะต้องใช้เวลาสักระยะเพื่อให้ได้ข้อกำหนดที่เป็นมาตรฐานชัดเจน เนื่องจากการแก้ไขปัญหาความมั่นคงปลอดภัยของอุปกรณ์ IoT นั้นเป็นสิ่งที่ต้องอาศัยความร่วมมือในระดับสากล อย่างไรก็ตามประชาชนทั่วไปควรติดตามข่าวสารเกี่ยวข้องกับช่องโหว่อุปกรณ์ IoT เพื่อทราบถึงแนวทางในการป้องกันตนเองและเสริมสร้างความตระหนักรู้ทางด้านความมั่นคงปลอดภัยทางไซเบอร์

ที่มา : ThaiCERT ไทยเซิร์ต

ลิงค์ : https://www.thaicert.or.th/papers/general/2016/pa2016ge001.html