![]()

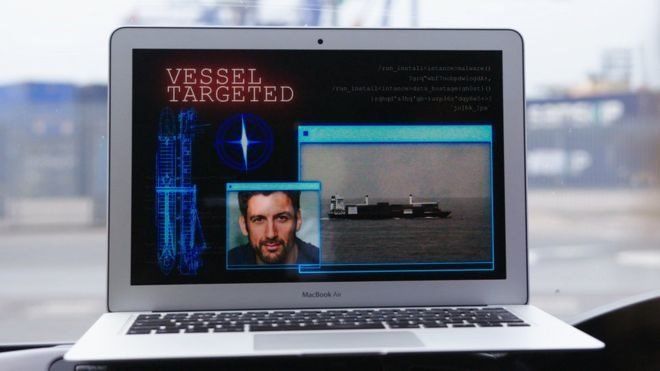

การเจาะระบบข้อมูลคอมพิวเตอร์ของบริษัทเดินเรือ อาจเปิดโอกาสให้แฮกเกอร์ เข้าถึงข้อมูลที่อ่อนไหวได้หลากหลาย

ตอนที่พนักงานของบริษัท CyerKeel เข้าไปตรวจสอบอีเมลสื่อสารของบริษัทเดินเรือขนาดกลางแห่งหนึ่งก็ต้องพบกับความประหลาดใจ เพราะข้อมูลที่ได้นั้นไม่ธรรมดาเลย

นายลาร์ส เจนเซน ผู้ร่วมก่อตั้งบริษัท CyberKeel เล่าว่าสิ่งที่พบจากการตรวจสอบข้อมูลการรับส่งอีเมล์ของบริษัทเดินเรือแห่งนี้ก็คือ “มีคนเจาะเข้าไปในระบบของบริษัท และฝังไวรัสขนาดเล็กเอาไว้ เพื่อล้วงข้อมูลที่ส่งเข้าและออกจากแผนกบัญชี”

- มัลแวร์เรียกค่าไถ่ลามถึงอินเดีย

- มัลแวร์เรียกค่าไถ่โจมตี 99 ประเทศทั่วโลก

- ส่องเทคโนโลยีปี 2560 : ธนาคารใหญ่จะพ่ายโจรไซเบอร์

ทุกครั้งที่บริษัทส่งน้ำมันส่งอีเมล์มาเรียกเก็บเงินจากบริษัทเดินเรือ ไวรัสจะเข้าไปเปลี่ยนตัวหนังสือในข้อความ ก่อนที่ทางบริษัทเดินเรือจะเปิดอีเมล์นั้น ๆ โดยจะใส่หมายเลขบัญชีใหม่เข้าไป ทำให้ “เงินหลายล้านดอลลาร์” ถูกโอนเข้าบัญชีของแฮกเกอร์

หลังเกิดการโจมตีทางไซเบอร์จากมัลแวร์ NotPetya เมื่อเดือนมิถุนายนที่ผ่านมา บริษัทเดินเรือขนาดใหญ่หลายราย รวมถึง Maersk ได้รับผลกระทบอย่างหนัก และทางบริษัทเพิ่งเปิดเผยในสัปดาห์นี้ว่าอาจทำให้ต้องขาดทุนกำไรถึง 300 ล้านดอลลาร์สหรัฐฯ (1 หมื่นล้านบาท)

นายเจนเซน มองว่าอุตสาหกรรมผู้ให้บริการขนส่งทางเรือ จำเป็นต้องมีมาตรการที่ดีกว่านี้ในการปกป้องระบบของตนจากการถูกล้วงข้อมูล โดยเขาและนายมอร์เทน เชนค์ อดีตนายทหารในกองทัพเดนมาร์ก ซึ่งเขายกให้ว่า “เป็นคนที่แฮกได้แทบจะทุกอย่าง” ร่วมกันก่อตั้งบริษัทให้บริการตรวจสอบความปลอดภัยในด้านนี้ให้กับบริษัทเดินเรือ แต่วิธีการที่พวกเขาเสนอนั้นคือการทดสอบความปลอดภัยด้วยการเจาะเข้าไประบบ

Maersk บริษัทเดินเรือยักษ์ใหญ่ ตกเป็นหนึ่งในเป้าการโจมตีไซเบอร์ที่เรียกว่า Petya

ช่วงแรกบริษัทเดินเรือไม่เห็นความจำเป็นที่จะใช้บริการ แต่หลังจากเกิดเหตุมัลแวร์ NotPetya โจมตีระบบคอมพิวเตอร์ของ Maersk และการต้องปิดท่าเรือบางแห่งที่ บริหารงานโดย APM บริษัทลูก ทำให้อุตสาหกรรมเดินเรือหันมาตระหนักว่า การขนส่งทางเรือนั้นมีโอกาสที่จะถูกโจมตีทางไซเบอร์ได้

การเจาะระบบคอมพิวเตอร์เปิดโอกาสให้แฮกเกอร์เข้าถึงข้อมูลที่อ่อนไหวได้ โดยกรณีรุนแรงที่สุดที่เป็นข่าวสะเทือนวงการขนส่งสินค้าทางเรือ คือกรณีที่โจรสลัดแฮกคอมพิวเตอร์เพื่อดูว่า วันไหนจะมีการขนส่งสินค้าอะไรบนเส้นทางไหนบ้าง เพื่อวางแผนปล้นเรือลำนั้นๆ

รายงานจากทีมความปลอดภัยทางอินเทอร์เน็ตของบริษัท Verizon ระบุความแม่นยำของโจรสลัดที่อาศัยข้อมูลของแฮกเกอร์ว่า “พวกเขาจะขึ้นไปบนเรือ ใช้บาร์โค้ดตามหาตู้สินค้าที่มีของมีค่าบรรจุอยู่ แล้วก็ขโมยของในตู้สินค้านั้นเพียงตู้เดียวไม่ไปขโมยที่ตู้ไหนอีก”

ปัจจุบันเรือเดินทะเลใช้ระบบคอมพิวเตอร์ควบคุมการทำงานมากขึ้น ซึ่งเสี่ยงต่อการถูกโจมตีด้วย เนื่องจากมัลแวร์ที่รวมถึง NotPetya และชนิดอื่นๆ ถูกออกแบบมาให้แพร่กระจายระหว่างระบบคอมพิวเตอร์ ทำให้อุปกรณ์ที่เชื่อมต่อกันบนเรือก็มีความเสี่ยงเช่นกัน

นายแพทริค รอสซี่ ที่ปรึกษาจากบริษัทอีเอ็นวี จีแอล ยกตัวอย่างกรณี “แผงควบคุมไฟฟ้าของเรือบรรทุกสินค้าไม่ทำงาน หลังจากระบบคอมพิวเตอร์ของเรือติดซอฟต์แวร์เรียกค่าไถ่” เขาอธิบายว่าแผงไฟฟ้าทำหน้าที่ส่งไฟฟ้าไปยังเครื่องจักรต่าง ๆ ที่อยู่บนเรือ ตอนนั้นเรือลำดังกล่าวซึ่งเข้าเทียบท่าที่ท่าเรือแห่งหนึ่งในเอเชีย ใช้การไม่ได้ไปพักหนึ่ง

การจารกรรมระบบควบคุม

ระบบนำร่องที่สำคัญ เช่นจอแสดงแผนที่อิเล็กทรอนิคส์ หรือ Ecdis ก็เคยตกเป็นเป้าโจมตีมาแล้ว โดยนายเบรนแดน ซอนเดอร์ส หัวหน้าแผนกเทคนิคการเดินเรือ จากบริษัทให้บริการความปลอดภัยทางอินเทอร์เน็ตเอ็นซีซี กรุ๊ป เล่าว่า มีเรือบรรทุกน้ำมันขนาด 80,000 ตัน ซึ่งจอดเทียบท่าอยู่ในประเทศสมาชิกอาเซียนประเทศหนึ่ง เกิดติดไวรัสเนื่องจากลูกเรือนำหน่วยเก็บความจำยูเอสบี มาใช้เซฟงานสำหรับสั่งพิมพ์ ทำให้ระบบคอมพิวเตอร์ของเรือติดไวรัสไปด้วย จากนั้นได้มีลูกเรือคนที่สอง นำยูเอสบีไดร์ฟติดไวรัสมาอัพเดทแผนที่ทางทะเล ทำให้ระบบนำร่องติดไวรัสคอมพิวเตอร์ถึงขนาดทำให้เรือต้องออกเดินทางล่าช้ากว่ากำหนด และต้องมีการสอบสวนเหตุการณ์ที่เกิดขึ้น

เหตุการณ์ทำนองนี้ถือว่ามีส่วนทำให้ธุรกิจการเดินเรือต้องหยุดชะงัก ส่วนเหตุการณ์ที่อาจสร้างความเสียหายได้มากยิ่งขึ้น อย่างการที่แฮกเกอร์ใช้วิธีเจาะระบบควบคุมการเดินเรือเพื่อบังคับให้เรือแล่นชนกัน นั้น นายซอนเดอร์ส กล่าวว่า “เป็นไปได้” และ “เราเคยพิสูจน์แนวคิดนี้ให้เห็นแล้วว่าอาจเกิดขึ้นได้จริง”

เมื่อไม่นานมานี้ นักวิจัยด้านความปลอดภัยทางอินเทอร์เน็ตรายหนึ่ง ที่ใช้นามสมมุติว่า x0rz ได้ทดลองใช้แอปพลิเคชัน Ship Tracker เพื่อค้นหาช่องว่างในระบบการสื่อสารผ่านดาวเทียมแบบเปิดของเรือ ที่เรียกว่า VSat โดยพบว่ามีเรือลำหนึ่งในน่านน้ำแถบอเมริกาใต้ ใช้ username ว่า “admin” และรหัสเข้าใช้ “1234” ซึ่งง่ายต่อการเข้าสู่ระบบมาก และ xOrz เชื่อว่า เขาสามารถเปลี่ยนข้อมูลของซอฟท์แวร์บนระบบ VSat ได้ด้วย

การโจมตีออนไลน์แบบเจาะจงยังสามารถเปลี่ยนพิกัดที่ระบบนำร่องแสดงได้ด้วย ซึ่งอาจส่งผลให้ผู้ไม่หวังดีสามารถแสดงตำแหน่งปลอมของเรือได้ แม้ว่าผู้เชี่ยวชาญในอุตสาหกรรมการเดินเรือ จะเคยชี้แจงมาก่อนแล้วว่า นักสังเกตการณ์ทางทะเลจะสามารถระบุตำแหน่งเรือที่ไม่ตรงกับความเป็นจริงได้อย่างรวดเร็ว

ด้านผู้ผลิตระบบ VSat ได้ออกมากล่าวโทษลูกค้า ที่ไม่ปรับรหัสความปลอดภัยของตนเอง และตั้งแต่ตรวจพบความผิดพลาดก็สามารถกู้ระบบคืนได้แล้ว

ความปลอดภัยในการเดินทะเล

เป็นที่ชัดเจนว่าอุตสาหกรรมขนส่งทางทะเล ยังต้องปรับปรุงในอีกหลายแง่ ในเวลาเดียวกันก็มีความตระหนักมากขึ้น อย่างที่สภาพาณิชย์นาวีสากลและเขตบอลติก (Baltic and International Maritime Council (BIMCO) และองค์การทางทะเลระหว่างประเทศ (IMO) เพิ่งออกแนวทางปฏิบัติในการป้องกันไม่ให้บริษัทเรือเดินสมุทรถูกล้วงข้อมูล

ส่วนนายแพทริค รอสซี่ ชี้ว่าควรสร้างความตระหนักให้ลูกเรือรู้ว่ามัลแวร์สามารถติดต่อระหว่างระบบคอมพิวเตอร์ได้อย่างไร เพราะความเสี่ยงส่วนหนึ่ง เกิดจากการใช้หน่วยความจำพกพาแบบยูเอสบี หรือการนำอุปกรณ์ส่วนตัวมาใช้เชื่อมต่อ

ปัจจุบันทั่วโลกมีเรือขนส่งเพื่อการพาณิชย์อยู่มากกว่า 51,000 ลำ คิดเป็นการขนส่งสินค้าประมาณร้อยละ 90 ของการค้าโลก

กรณีตัวอย่างของบริษัท Maersk ชี้ให้เห็นแล้วว่า มัลแวร์ที่ร้ายแรงสามารถทำให้ธุรกิจต้องหยุดชะงักได้ สิ่งที่จะเป็นคำถามต่อจากกรณีนี้ และอีกหลายกรณีก็คือ จะเกิดอะไรขึ้นต่อไปในอนาคตได้อีกบ้าง?

ที่มา : BBC Thai

ลิงค์ : http://www.bbc.com/thai/international-40971422?ocid=wsthai.chat-apps.in-app-msg.line.trial.link1_.auin?