![]()

บทความนี้เรียบเรียง สรุป (และอธิบายขยายความเพิ่มเติม) จากเอกสาร Guidelines on processing of personal data through video devices Version 2.0 (เผยแพร่เมื่อ มกราคม 2020) โดยมีวัตถุประสงค์เพื่อใช้เป็นเอกสารแนะนำการทำงานเกี่ยวกับกล้อง CCTV และข้อมูล Biometrics (ข้อมูลชีวมิติ/ชีวภาพ)

การเรียบเรียงเอกสารฉบับนี้ ไม่ใช่การแปลตรง ๆ แต่เป็นการเขียนสรุปความ และเรียบเรียงขึ้นใหม่ในสำนวนและภาษาของผู้เขียนเอง คำอธิบายและตัวอย่างบางส่วนมิได้มาจากเอกสารข้างต้นที่อ้างถึง แต่หยิบยกจากประสบการณ์และความรู้ของผู้เขียนเอง โดยเฉพาะอย่างยิ่ง เนื้อหาในหัวข้อแรก “พื้นฐานความเข้าใจเบื้องต้น” ที่อธิบายเพื่อปูพื้นฐานให้ผู้อ่านเข้าใจความเชื่อมโยงระหว่างเทคโนโลยีดิจิทัล ปัญญาประดิษฐ์ และข้อมูลส่วนบุคคล ว่าเชื่อมโยงไปที่ Biometrics อย่างไร เพื่อให้ผู้อ่านสามารถอ่านติดตามทำความเข้าใจได้ดียิ่งขึ้น

1. พื้นฐานความเข้าใจเบื้องต้น

ข้อมูลชีวภาพ ใน พรบ. คุ้มครองข้อมูลส่วนบุคคล เทียบได้กับคำว่า Biometric ใน GDPR (General Data Protection Regulation) ทั้งนี้ GDPR ได้ให้นิยามว่า

“means personal data resulting from specific technical processing relating to the physical, physiological or behavioural characteristics of a natural person, which allow or confirm the unique identification of that natural person, such as facial images or dactyloscopic data.”

แปลโดยสรุปพร้อมขยายความอธิบาย เป็นประเด็น ๆ ได้ว่า ข้อมูลชีวภาพ…

- เป็นข้อมูลส่วนบุคคลรูปแบบหนึ่ง

- เกิดจากการประมวลผลทางเทคนิคที่ดำเนินการกับข้อมูลทางกายภาพของบุคคล (เช่น ความยาวของแขน ขา ความสูง รูปร่าง ทรงผม ลักษณะม่านตา สีตา ลักษณะหน้าตา ลายนิ้วมือ) สรีรวิทยา (การทำงานของระบบต่าง ๆ ในร่างกาย) หรือ พฤติกรรมต่าง ๆ (ท่าเดิน ท่านั่ง ท่ายืน บุคลิก)

- ข้อมูลที่นำมาประมวลผล เช่น ภาพถ่ายใบหน้า หรือภาพลายนิ้วมือ หรือวิดีโอแสดงลักษณะท่าทางการเดิน เป็นต้น

- จุดประสงค์การประมวลผลเพื่อนำไปใช้บ่งชี้เอกลักษณ์จำเพาะบุคคล และยืนยันตัวบุคคล

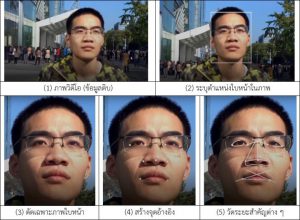

เพื่อให้เข้าใจความหมายของคำว่า “technical processing” (ใน GDPR) ขอยกตัวอย่างอธิบายเป็นขั้นตอนสำหรับกรณีประมวลผลภาพใบหน้าบุคคลจาก CCTV ดังนี้

รูปที่ (1) ภาพ (ข้อมูลดิบ) ซึ่งอาจจะมีทั้งใบหน้าบุคคลและสิ่งอื่น ๆ ปรากฎอยู่ในภาพ

รูปที่ (2) ประมวลผลหาตำแหน่งของใบหน้าบุคคลบนภาพ

รูปที่ (3) ตัดเฉพาะส่วนใบหน้าบุคคลออกมา

รูปที่ (4) ประมวลผลกำหนดตำแหน่งของจุดอ้างอิงสำคัญบนใบหน้า เช่น มุมปาก มุมตา ปีกจมูก หัวคิ้ว

รูปที่ (5) วัดขนาดสัดส่วนต่าง ๆ เช่น ขนาดปีกจมูก ระยะหัวตาถึงหัวคิ้ว แล้วบันทึกสัดส่วนต่าง ๆ เหล่านี้ไว้

สัดส่วนต่าง ๆ ที่กล่าวถึงในรูปที่ 5 เป็นเอกลักษณ์เฉพาะบุคคล (biometric template) ซึ่งจะถูกสร้างไว้ล่วงหน้าและจัดเก็บไว้ใช้ (เป็นข้อมูลอ้างอิง) เพื่อเปรียบเทียบกับภาพใหม่ ๆ ที่ต้องการตรวจสอบ ทั้งนี้ เมื่อได้ภาพใหม่เข้ามา คอมพิวเตอร์ก็ขจะทำกระบวนการซ้ำ (ประมวลผลให้ได้ข้อมูลสัดส่วนต่าง ๆ ตามที่กำหนด) กับภาพใหม่ที่เข้ามา แล้วนำมาเปรียบเทียบ (ระหว่าง biometric ใหม่ กับ biometric template) หากตรงกันมากพอ ก็จะให้คำตอบว่าภาพใหม่ที่ได้เข้ามาเป็นภาพของบุคคลใด

หมายเหตุ

- ตัวอย่างการสร้าง biometric template ที่ยกมาอธิบายในที่นี้ เป็นเพียงเทคนิคหนึ่งเท่านั้น ในทางปฎิบัติอาจมีเทคนิค หรือ วิธีการ หรือ แนวทางการประมวลผลที่แตกต่างไปจากนี้ได้ อย่างไรก็ตาม หลักการคือ biometric template เป็นข้อมูลที่ไว้ใช้สำหรับเทียบและจำแนกบุคคล นอกจากนี้ biometric template อาจจะสร้างจากข้อมูลอื่นที่ไม่ใช่ภาพใบหน้าได้ เช่น วิดีโอท่าเดิน ลายนิ้วมือ ลายเส้นเลือดดำ หรือ ภาพม่านตา

- ข้อมูล Biometric อาจเรียกว่า ข้อมูลชีวมิติ ก็ได้ เนื่องจาก metric หมายถึง “การวัด” และ “มิติ” ก็คือขนาดต่าง ๆ จะมาจากการวัด ส่วน Bio หมายถึง “ชีว” ดัง Biometric หากแทนด้วยคำว่า “ชีวมิติ” น่าจะสื่อความหมายได้ตรงกว่า “ข้อมูลชีวภาพ”1. พื้นฐานความลชีวมิติ/ชีวภาพ)

2. หลักปฏิบัติสำหรับข้อมูลชีวมิติ/ข้อมูลชีวภาพ/Biometric

2.1 การแจ้งเตือน data subject และสิทธิของ data subject

2.1.1 ก่อน data subject เข้าพื้นที่ (ที่ติดตั้ง CCTV) ต้องมีการแจ้งว่าจะประมวลผลข้อมูลอะไร มีเรื่อง biometric หรือไม่ มีการใช้เพื่อระบุตัวบุคคลหรือไม่

2.1.2 นอกจากนี้ป้ายสัญลักษณ์ ยังควรแสดงข้อมูลสำคัญที่ data subject อาจไม่ได้คาดไว้ล่วงหน้า เช่น นอกจากจะบันทึกภาพ (พร้อมแจ้งระยะเวลาจัดเก็บ) ไว้แล้ว ยังมีการถ่ายโอนข้อมูลออกไปนอกประเทศ และอาจมีการจัดเก็บไว้ (ในแหล่งนอกประเทศ) เกินกว่าระยะเวลาที่ระบุโดย data controller ต้นทาง

กรณีที่ data controller มิได้ระบุเรื่องการถ่ายโอนข้อมูลเอาไว้ data subject ย่อมอนุมานได้ว่าการประมวลนั้นดำเนินการแบบสด ๆ ณ ขณะนั้น โดยไม่ได้มีการบันทึกและถ่ายโอนไปที่อื่น

2.1.3 การแจ้งให้ทราบว่ามีการบันทึกและประมวลผลสามารถแจ้งเป็นลำดับขั้นของความละเอียดได้ เช่น ป้ายเตือนแจ้งแค่ว่ามีการบันทึกและประมวลผล (first layer) และมีเอกสาร (หรือสื่ออื่น) แยกต่างหากเพื่อระบุรายละเอียดการประมวลผลอีกที (second layer)

2.1.4 การแจ้งนั้นต้องติดป้ายให้เห็นชัดเจน อยู่ในระดับสายตา และไม่มีความจำเป็นต้องแสดงตำแหน่งติดตั้งกล้องตราบใดที่มีการระบุชัดเจนว่าพื้นที่ใดที่มีการตรวจจับติดตามด้วย CCTV

2.1.5 ข้อมูลรายละเอียดเพื่อขยายความเพิ่มเติม (second layer information) จะต้องถูกจัดเตรียมไว้ในพื้นที่ที่มีการติดตั้งใช้งาน CCTV และต้องจัดให้ data subject สามารถเข้าถึงได้ด้วย เช่น จัดเตรียมเป็นเอกสารให้อ่านได้ง่ายไว้ที่โต๊ะประชาสัมพันธ์ หรือ แผนกต้อนรับ หรือติดตั้งในลักษณะโปสเตอร์แผ่นใหญ่อ่านง่าย เป็นต้น

2.1.6 ข้อมูลขั้นแรกที่สำคัญต้องแจ้ง คือ รายละเอียดจุดประสงค์การประมวลผล ข้อมูลระบุตัวตนของ data controller สิทธิต่าง ๆ ที่ data subject พึงมี รวมไปถึงผลกระทบที่สูงสุดที่อาจเกิดขึ้นจากการประมวลผล (ดูเอกสารคำแนะนำเรื่องความโปร่งใสในการแจ้งข้อมูล WP260 [1] ย่อหน้า 38) ตย. เช่น ระบุผลประโยชน์โดยชอบด้วยกฎหมายที่ data controller (หรือบุคคลอื่น) ใช้อ้างเพื่อประมวลผลข้อมูลส่วนบุคคล พร้อมรายละเอียดการติดต่อของ data protection officer (ถ้ามี) อีกทั้งต้องระบุด้วยว่ายังมีข้อมูลรายละเอียดลำดับสอง (second layer) เพิ่มเติมอีกหรือไม่และแจ้งด้วยว่าจะหาได้จากที่ไหน อย่างไร

2.1.7 ในกรณี direct marketing ตัว data subject สามารถใช้สิทธิคัดค้านการประมวลผลที่แบ่งแยกการปฎิบัติได้ (เช่น เชื้อชาติหนึ่งปฎิบัติอย่างหนึ่ง ไม่เสมอภาคกัน) [อ้างอิงจาก GDPR Article 21 (2) and (3)]

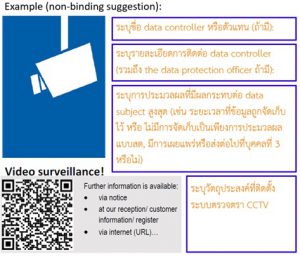

2.1.8 รูปที่ 1 แสดงตัวอย่างป้ายแจ้งเตือน และ ชื่อหัวข้อที่ควรจะมี สังเกตว่าที่มุมล่างซ้ายมี QR-Code ปรากฏสำหรับให้ data subject สแกนเพื่อดาวน์โหลดข้อมูลรายละเอียดเพิ่มเติมได้ (second layer information) หมายเหตุ ป้ายแจ้งเตือนี้ถือเป็นข้อมูลขั้นแรก (first layer information)

2.2 แนวทางการปฎิบัติในการจัดเก็บข้อมูลดิบ ข้อมูล biometric template และการลบทำลาย

2.2.1 เมื่อไม่มีฐานกฎหมาย (lawful basis) ที่จะใช้อ้างเพื่อประมวลผลแล้ว ต้องลบข้อมูลดิบทิ้งเพราะหากรั่วไหลหรือถูกโจรกรรม ข้อมูลดิบนั้นอาจถูกผู้ไม่ประสงค์ดีนำไปสร้างเป็น biometric template ได้อีก (อาจจะในรูปแบบหรือด้วยเทคนิคอื่นที่แตกต่างจากเดิม)

2.2.2 หากเป็นกรณีที่เฉพาะข้อมูล biometric database หลุดไป (ไม่รวมข้อมูลดิบ) ผู้ที่ได้ไปก็อาจอ่านข้อมูลไม่เข้าใจและนำไปใช้ต่อไม่ได้ เนื่องจากไม่ทราบว่าข้อมูลที่จัดเก็บมีโครงสร้างแบบใด อีกทั้งโดยทั่วไปจะต้องใช้ซอฟต์แวร์เฉพาะทางในการอ่านเมื่อจะใช้งาน

2.2.3 หาก data controller ยังคงต้องการจะเก็บข้อมูลดิบไว้ แนะนำให้พิจารณาใส่ข้อมูลปลอมปน (noise) เข้าไปในข้อมูลดิบ ทั้งนี้เพื่อป้องกันกรณีข้อมูลดิบจะรั่วออกไป ก็จะไม่สามารถนำไปประมวลผลสร้าง biometric template ได้ โดยเทคนิคที่มักใช้กัน คือ watermarking (ลายน้ำ) และเมื่อ data controller ต้องการอ่านข้อมูลดิบกลับมาใช้งานก็จำเป็นต้องใช้ซอฟต์แวร์เฉพาะทางอีกเช่นกัน ในการกรอง noise ออกไปก่อน

2.2.4 เมื่อไม่จำเป็นต้องใช้งาน biometric template นั้นแล้ว หรือ เมื่อจะทิ้งอุปกรณ์ไปเนื่องจากเสียหาย หรือชำรุด หรือล้าสมัย data controller ต้องลบข้อมูล biometric template ออกจากอุปกรณ์ (เช่น กล้อง AI) ที่ใช้เปรียบเทียบอัตลักษณ์บุคคล (comparison terminal) ด้วย

2.2.5 เมื่อมี data subject ต้องการขอสำเนาข้อมูลภาพ CCTV จาก data controller แนะนำให้ระมัดระวังการละเมิด data subject รายอื่นที่อาจปรากฏอยู่ในภาพวิดีโอด้วย โดยอาจใช้แนวทาง เช่น ใช้ซอฟต์แวร์ในการเบรอใบหน้า หรือ ลบภาพของ data subject รายอื่นออกไปก่อนจะสำเนาข้อมูลภาพ CCTV ให้กับ data subject รายที่ร้องขอ

2.2.6 หากมีการระบุหรือแจ้ง data subject ไว้แล้วว่ามิได้จัดเก็บภาพ CCTV เกิน 2 วัน ต่อมามี data subject มาร้องขอข้อมูลหลังจาก 2 วัน ในกรณีนี้ data controller สามารถแจ้งกลับไปได้ว่าเลยกำหนดเวลาการจัดเก็บมาแล้ว ไม่สามารถทำสำเนาให้ได้ ซึ่งการที่ data controller ประกาศช่วงเวลาที่จัดเก็บข้อมูลไว้ชัดเจนเช่นนี้ จะช่วยลดภาระของ data controller ในการดูแลและจัดเก็บข้อมูลภาพ CCTV

2.2.7 หาก data subject ร้องขอข้อมูลปริมาณมาก หรือ โดยไม่มีความจำเป็นที่ชัดแจ้ง เช่นนี้ data controller สามารถเรียกร้องค่าใช้จ่ายในการสำเนาข้อมูลจาก data subject รายนั้นได้

2.2.8 กรณี data controller ได้รับแจ้งจาก data subject ว่าต้องการถอนความยินยอม หรือ ขอให้ลบข้อมูลส่วนบุคคลที่ได้เผยแพร่สู่สาธารณะไปแล้ว (เช่น วิดีโอ streaming online) data controller ผู้นั้นนอกจากจะต้องลบข้อมูลออกแล้วยังต้องพยายามเท่าที่จะทำได้ เพื่อแจ้ง data controller รายอื่น ๆ ที่ข้อมูลนั้นเคยถูกเปิดเผยไปให้ [อ้างอิงจาก GDPR Article 17 วงเล็บ 2] ทั้งนี้ การลบและการแจ้งดังกล่าว data controller ต้องทำอย่างสุดความสามารถภายใต้ความเป็นไปได้ทางเทคโนโลยีและเงินทุน

2.2.9 Data controller ต้องลบข้อมูล [ตาม GDPR Article 17 วงเล็บ (1)] ใน 2 กรณี คือ

1) เมื่อไม่มีความจำเป็นต้องจัดเก็บไว้ใช้อีกต่อไป หรือ

2) เมื่อการประมวลผลนั้นไม่มีฐานทางกฎหมายให้อ้างเพื่อดำเนินการได้อีก แยกเป็นอีก 2 กรณีย่อย คือ

2.1) สำหรับกรณี data subject ถอนความยินยอม และไม่มีฐานกฎหมายอื่นให้อ้างถึงเพื่อดำเนินการต่อ

2.2) สำหรับกรณีจำเป็นเพื่อผลประโยชน์โดยชอบด้วยกฎหมาย (ของตัว data controller เอง) นั้นได้หมดไปแล้ว เนื่องจาก

-

- Data subject ใช้สิทธิคัดค้าน และ ไม่มีเหตุผลอื่นที่จำเป็นยิ่งกว่า

- กรณีเป็นการตลาดแบบตรง (รวมถึงการทำ profiling) เมื่อ data subject ใช้สิทธิคัดค้านการประมวลผล

2.2.10 กรณีมีการเบรอภาพเพื่อปกปิดข้อมูลส่วนบุคคล (และไม่สามารถดึงข้อมูลที่ถูกเบรอกลับมาแสดงหรือใช้งานได้) ถือว่าข้อมูลส่วนบุคคลได้ถูกลบไปแล้ว [ตีความตาม GDPR]

ตัวอย่าง ร้านสะดวกซื้อแห่งหนึ่งติดตั้ง CCTV เพื่อใช้ตรวจสอบการขีดเขียนกำแพงด้านนอกร้าน และมีการบันทึกภาพไว้เพื่อใช้ตรวจสอบภายหลัง ต่อมามี data subject รายหนึ่งเดินผ่านร้านและถูกบันทึกภาพไว้ data subject รายนั้นได้ร้องขอให้เจ้าของร้านลบข้อมูลส่วนบุคคล (ภาพ) ของตนออกไป

ในกรณีนี้ เจ้าของร้านจะต้องดำเนินการทันที (อย่างช้า 1 เดือน) เนื่องจากสำเนาภาพ CCTV นั้น ไม่มีความจำเป็นอีกต่อไป (ไม่พบว่ามีการขีดเขียนกำแพงเกิดขึ้น) และไม่มีประโยชน์โดยชอบด้วยกฎหมายอื่นใดอีกที่สามารถใช้อ้างเพื่อคัดค้านคำร้องขอของ data subject ได้ เช่นนี้ เจ้าของร้าน (data controller) จึงต้องลบข้อมูลส่วนบุคคล (ภาพ CCTV) นั้นออกไปจากระบบ

2.2.11 เนื่องจาก data subject สามารถใช้สิทธิเรียกร้องให้ data controller ยุติการบันทึกเมื่อใดก็ได้ทั้งเมื่อ data subject กำลังเข้าพื้นที่ ระหว่างอยู่ในพื้นที่ และหลังจากออกจากพื้นที่ ดังนั้น data controller จะต้อง

- มั่นใจว่าสามารถหยุดการทำงานของกล้องได้ตลอดเวลา เมื่อใดก็ได้

- data controller ต้องมั่นใจว่าสามารถได้รับการอนุญาตให้บันทึกข้อมูลจาก data subject ก่อนที่ data subject จะเข้าพื้นที่ที่ตรวจตราด้วย CCTV

ตัวอย่าง มีการบันทึกภาพของ data subject รายหนึ่งไว้และต่อมา มี data subject (และเป็นหนึ่งในผู้ต้องสงสัยด้วย) มาขอให้ลบข้อมูลของตนออกไปเสีย กรณีนี้ data controller สามารถตอบกลับว่ากำลังอยู่ระหว่างสืบสวนคดีอยู่ จึงไม่สามารถลบได้ ข้ออ้างนี้ ถือว่ามีฐานกฎหมายที่เหนือกว่าและสามารถนำมาใช้คัดง้างความต้องการ (ให้ลบข้อมูล) ของ data subject ได้

อย่างไรก็ตาม ในทางกลับกัน หาก data controller ไม่มีฐานกฎหมายที่เหนือกว่ามาใช้คัดง้างความต้องการของ data subject ตัว data controller ก็จะต้องปฎิบัติตามคำร้องขอของ data subject โดยทันที

โดยทั่วไปการติดตั้ง CCTV ก็เพื่อรักษาความปลอดภัย และใช้ประโยชน์เมื่อเกิดเหตุรุกล้ำ หรือ ความเสียหาย ซึ่งโดยปกติ จะทราบภายใน 1-2 วัน หมายความว่า data controller ควรลบข้อมูลให้เร็วที่สุดหลังจากทราบแล้วว่าไม่มีเหตุใด ๆ เกิดขึ้น แต่หากมีจุดประสงค์อื่น นอกเหนือจากการตรวจการเพื่อความปลอดภัย ทาง data controller จะต้องมั่นใจว่าการเก็บบันทึกข้อมูลนั้นมีความจำเป็นต่อจุดประสงค์ดังกล่าวจริง ๆ แล้วยังต้องแจ้งชัดเจนว่าการเก็บบันทึกข้อมูลไว้นั้นมีระยะเวลาเท่าใด และแยกจำเพาะสำหรับแต่ละวัตถุประสงค์อาจมีระยะเวลาที่ไม่เท่ากัน

3. การให้ความสำคัญในการคุ้มครองข้อมูลส่วนบุคคล ตั้งแต่ในขั้นตอนการออกแบบระบบสารสนเทศและกำหนดค่าการทำงานโดยปริยาย (Data protection by design and by default)

Data controller and data processor จะต้องตระหนักเรื่อง security (ความปลอดภัยข้อมูล) และ integrity (ความถูกต้องสมบูรณ์ข้อมูล) นั่นคือ ข้อมูลส่วนบุคคลไม่ถูกเข้าถึงโดยไม่ได้รับอนุญาต ไม่ถูกนำไปแอบอ้าง และไม่ถูกแก้ไขโดยมิชอบ

การให้ความสำคัญในการคุ้มครองข้อมูลส่วนบุคคล ในระดับการออกแบบ หมายถึง การนำหลักการคุ้มครองข้อมูลส่วนบุคคล ผนวกรวมเข้าไปตั้งแต่ขั้นตอนของการออกแบบระบบ เช่น กำหนดให้ผู้ใช้มีหลายกลุ่ม แต่ละกลุ่มมีสิทธิเข้าถึงข้อมูลส่วนบุคคลในระดับที่แตกต่างกัน การออกแบบระบบรักษาความปลอดภัยข้อมูล การเข้ารหัสข้อมูลตั้งแต่ก่อนเริ่มจัดเก็บข้อมูลส่วนบุคคล เช่นนี้ หมายความว่าผู้ออกแบบนอกจากจะมีความเข้าใจขั้นตอนการทำงาน และ ประเด็นทางเทคนิคแล้ว ยังต้องมีความรู้เรื่องกฎหมายคุ้มครองข้อมูลส่วนบุคคลด้วย

การกำหนดค่าโดยปริยาย (Default setting) ต่าง ๆ ของซอฟต์แวร์ประมวลผลข้อมูลส่วนบุคคล ควรเป็นไปในลักษณะที่ลดรายการประมวลผลข้อมูลส่วนบุคคลให้เหลือเท่าที่จำเป็นที่สุด เช่น การไม่ประมวลผลจำแนกอัตลักษณ์บุคคล (identification) และต้องใช้รหัสผ่านหรือสิทธิพิเศษจึงจะกำหนดค่าการทำงานเพิ่มเติมได้

3.1 เรื่องความสามารถระบบ CCTV ที่ต้องการ นอกจากจะใส่ลงไปในคุณลักษณะเทคโนโลยีและการออกแบบระบบ (Design specification of the technology) แล้วยังต้องใส่ลงไปในระเบียบขั้นตอนการปฎิบัติงาน (Organizational practices) ต่าง ๆ ขององค์กรด้วย เช่น ระเบียบการแลกบัตร การตรวจอุปกรณ์ก่อนเข้าห้องควบคุม (Control room) ต่าง ๆ

3.2 การดูแลใส่ใจการคุ้มครองข้อมูลส่วนบุคคล ต้องคำนึงถึงข้อมูลที่อยู่ในสถานะต่าง ๆ ให้ครบถ้วน ได้แก่ ข้อมูลในที่จัดเก็บอยู่ประจำที่ (During storage หรือ Data at rest) ข้อมูลระหว่างถ่ายโอนแลกเปลี่ยน (Transmission หรือ Data in transit) และ ข้อมูลระหว่างประมวลผลระหว่างใช้งาน (Processing หรือ Data in use) โดยหลักการคุ้มครองข้อมูลส่วนบุคคลต้องถูกปรับใช้ให้เหมาะสมและไม่ลักลั่นกัน ตลอดทั้ง 3 สถานะของข้อมูล

3.3 การเลือกเทคโนโลยีมาใช้ ควรคำนึงถึง privacy-friendly technologies กล่าวคือ เป็นเทคโนโลยีที่ช่วยเพิ่มระดับความปลอดภัยต่อข้อมูลส่วนบุคคล เช่น มีความสามารถเบรอภาพหรือปิดบังหน้าบุคคลที่ไม่เกี่ยวข้องกับการตรวจการได้ หรือ สามารถลบภาพของบุคคลที่ 3 ออกไปจากภาพ เมื่อมีการสำเนาข้อมูลให้กับ data subject ผู้ที่ร้องขอสำเนา

3.4 ในทางกลับกัน ตัวเทคโนโลยีไม่ควรอนุญาตหรือเอื้อให้สามารถทำการใดที่เกินจำเป็น เช่น ไม่อนุญาตให้ปรับเปลี่ยนมุมกล้อง CCTV ได้แบบไม่จำกัดเงื่อนไข ไม่อนุญาตการซูมภาพจนเกินสมควร ไม่อนุญาตการส่งข้อมูลแบบไร้สาย ไม่อนุญาตการวิเคราะห์ภาพ และการบันทึกเสียง ฟังก์ชั่นที่มีให้ แต่ไม่จำเป็น ควรที่จะถูกปิดไม่ให้ใช้งาน นอกจากมีเหตุผลความจำเป็น

4. มาตรการเชิงนโยบายและบริหารจัดการ (Organizational measures)

นอกจากเรื่องการประเมินความเสี่ยง (Risk assessment) ของการเก็บ ประมวลผล และ เผยแพร่ข้อมูลภาพแล้ว data controller ยังควรคำนึงถึงหรือจัดเตรียมมาตรการสำหรับประเด็นเชิงบริหารจัดการดังต่อไปนี้ด้วย

4.1 กำหนดตัวบุคคลผู้รับผิดชอบบริหารจัดการและใช้งานระบบกล้องวงจรปิดให้ชัดเจน

4.2ระบุจุดประสงค์และขอบเขตของการใช้งานระบบกล้องวงจรปิดให้ชัดเจน

4.3 การใช้ที่เหมาะสมและที่ต้องห้าม (ที่ไหน และเมื่อไหร่ที่อนุญาตและไม่อนุญาตให้ใช้ CCTV) เช่น ไม่อนุญาตให้ทำการซ่อนกล้องและไมโครโฟนเพิ่มเติมจากที่ใช้ CCTV ปกติ

4.4 กำหนดว่าวิดีโอ ถูกบันทึกอย่างไรและนานเท่าใด รวมไปถึงระบบสำรองข้อมูลภาพ สำหรับกรณีเกิดเหตุความมั่นคงไซเบอร์

4.5 กำหนดตารางการเข้าโปรแกรมการฝึกอบรมหัวข้อต่าง ๆ ของพนักงานที่เกี่ยวข้อง

4.6 กำหนดตัวบุคคลที่มีสิทธิเข้าถึงข้อมูลภาพวิดีโอและเพื่อจุดประสงค์อะไร (เช่น หัวหน้าทีมสามารถดึงข้อมูลภาพที่ละเอียดสามารถเห็นหน้าของ data subject อย่างชัดเจนเพื่อใช้สืบสวนหาผู้กระทำผิด หรือส่งต่อเจ้าหน้าที่ตำรวจ) แต่พนักงานระดับปฎิบัติการไม่สามารถเห็นใบหน้าของ data subject ได้ เนื่องจากมีหน้าที่เพียงดูพฤติกรรมที่ไม่เหมาะสมเท่านั้น ยังไม่มีหน้าที่สืบสวนเหตุ

4.7 ในระหว่างปฎิบัติงาน ใครคือผู้ที่รับผิดชอบดูแลและทำงานจากที่ไหน และเมื่อเกิดเหตุข้อมูลรั่ว จะต้องมีขั้นตอนการปฎิบัติอย่างไร

4.8 กระบวนการสำหรับคนนอกในการขอข้อมูลคืออย่างไร และหากจะตอบรับหรือปฎิเสธ จะมีหลักคิด หลักปฏิบัติและขั้นตอนดำเนินการอย่างไร

4.9 กระบวนการสำหรับจัดซื้อ ติดตั้ง และ บำรุงรักษา ระบบ CCTV (ซึ่งจะต้องไม่ขัดกับหลักการคุ้มครองข้อมูลส่วนบุคคล)

4.10 แผนการบริหารจัดการเหตุขัดข้องและการกู้คืนระบบ

5. มาตรการทางเทคนิค (Technical measures)

ประกอบไปด้วย 2 ส่วน คือ Physical security (ความมั่นคงปลอดภัยทางกายภาพ) และ Data security (ความมั่นคงปลอดภัยทางข้อมูล)

5.1 Physical security หมายถึง ความมั่นคงปลอดภัยทางกายภาพ คือต้องมีการดำเนินการทางกายภาพ (เช่น ล้อมรั้ว กั้นห้องปิด อาคารทึบ หรือระบบล๊อค) เพื่อป้องกัน เพื่อต่อต้านและทนทานต่อการกระทำ (ทั้งที่เจตนาและไม่เจตนา) ที่ก่อกวนหรือบ่อนทำลายการปฎิบัติการไม่ให้เป็นไปโดยปกติ

ความมั่นคงปลอดภัยทางกายภาพ เป็นการป้องกันด่านแรกซึ่งทำหน้าที่ปกป้องตัวระบบ CCTV เองจากการถูกโจรกรรม การถูกทำให้เสียหาย ภัยพิบัติทางธรรมชาติ ภัยพิบัติที่มนุษย์ทำขึ้น การก่อการร้าย และความเสียหายจากอุบัติเหตุ (เช่น ไฟฟ้าเกินกำลัง อุณหภูมิสูงจัด หรือแม้กาแฟหกใส่) ซึ่งในกรณีที่เป็นระบบ CCTV แบบแอนาล็อค (analog) ความมั่นคงปลอดภัยทางกายภาพถือว่ามีบทบาทหลัก

5.2 Data security หมายถึง ความมั่นคงปลอดภัยทางข้อมูล ประกอบด้วย 3 ส่วน คือ Confidentiality, Integrity และ Availability

- Confidentiality คือ การปกป้องข้อมูลไม่ให้เข้าถึงโดยผู้ไม่ได้รับสิทธิ

- Integrity คือ การป้องไม่ให้เกิดข้อมูลสูญหายและถูกแก้ไขโดยมิชอบ

- Availability คือ การทำให้ข้อมูลพร้อมเข้าถึงและใช้งานได้เมื่อต้องการ

5.3 Physical and data security โดยรวมคือ การป้องกันต่อต้านการกระทำ (ทั้งที่เจตนาและไม่เจตนา) ที่ก่อกวนหรือบ่อนทำลายการปฎิบัติการไม่ให้เป็นไปโดยปกติ ซึ่งอาจรวมไปถึง

- การป้องกันทางโครงสร้างพื้นฐานของระบบ CCTV ทั้งหมดไม่ให้ถูกทำให้เสียหายหรือโจรกรรม (เช่น ตัดสายไฟ หรือ โจรกรรมกล้อง) โครงสร้างพื้นฐานของระบบ CCTV รวมถึงกล้องที่ติดตั้งอยู่ระยะไกล ระบบสายเชื่อมต่อการสื่อสารและการจ่ายไฟฟ้า

- มีช่องทางการสื่อสารที่สามารถป้องกันการลักลอบส่งข้อมูลภาพวิดีโอและการเชื่อมต่อโดยมิชอบ

5.4 เมื่อจะประมวลผลเพื่อจำแนกอัตลักษณ์บุคคล ไม่ควรที่จะถ่ายโอน biometric template ไปมาภายในระบบ หลักการที่ดีคือควรจัดเก็บ biometric template ไว้ภายในอุปกณ์ที่ใช้งานในพื้นที่ ซึ่งติดตั้งอยู่ ณ จุดที่เกิดข้อมูลดิบขึ้น เช่น เก็บ biometric template ไว้ภายในกล้อง CCTV ที่ติดตั้ง อยู่ ณ ด่านตรวจคนเข้าเมือง แล้วประมวลผล ณ จุดนั้น

5.5 มีการเข้ารหัสข้อมูลทำให้แม้จะมีการลักลอบเข้าถึงข้อมูล แต่ก็ยังจะต้องทราบรหัสผ่านสำหรับถอดข้อมูลออกมาให้อ่านได้ อีกชั้นหนึ่ง

5.6 มีการใช้ซอฟต์แวร์และฮาร์ดแวร์ เช่น firewalls หรือ antivirus หรือระบบตรวจจับการบุกรุกทางไซเบอร์

5.7 มีเครื่องมือตรวจจับการล้มเหลวขององค์ประกอบต่าง ๆ ซอฟต์แวร์และการเชื่อมต่อต่าง ๆ เชิงระบบ

5.8 มีการจัดเตรียมช่องทางการกู้คืนระบบหรือการเข้าถึงระบบในกรณีที่เกิดเหตุการณ์ไม่พึงประสงค์ทางกายภาพหรือทางเทคนิค

6. การควบคุมการเข้าถึง (Access control)

ต้องมั่นใจได้ว่าการเข้าถึงระบบและเข้าถึงข้อมูลจะอนุญาตให้เฉพาะผู้ที่ได้รับสิทธิอย่างถูกต้อง ทั้งนี้มาตรการที่รองรับการเข้าถึงทางกายภาพและทางระบบ รวมถึง

6.1 ทำให้แน่ใจว่าพื้นที่ตรวจการทั้งหมดรวมทั้งข้อมูลภาพได้ถูกจัดเก็บและป้องกันการเข้าถึงของบุคคลภายนอกโดยไม่ได้รับอนุญาต

6.2 อุปกรณ์ เช่น กล้องสำหรับตรวจสอบการเข้าออกห้องควบคุม ควรติดตั้งในตำแหน่งที่สามารถมองเห็นได้ง่ายโดยผู้ที่ได้รับสิทธิผ่านเข้าออก

6.3 มีการกำหนดและบังคับใช้กระบวนการในการให้สิทธิ การเปลี่ยนสิทธิ และการเพิกถอนสิทธิ ทั้งทางกายภาพและทางระบบ CCTV

6.4 มีการกำหนดวิธีการให้สิทธิพร้อมระบุช่องทางการตรวจสอบ รวมถึงกำหนดความยาวและความถี่ในการเปลี่ยนรหัสผ่าน

6.5 มีการบันทึก (และเรียกดู) การกระทำของผู้ใช้งาน (ทั้งที่ดำเนินการกับระบบและข้อมูล) ขึ้นมาตรวจสอบอย่างสม่ำเสมอ

6.6 มีการตรวจตราและวิเคราะห์ความล้มเหลวในการเข้าสู่ระบบอย่างสม่ำเสมอ และมีการแก้ไขช่องโหว่โดยทันทีที่ตรวจพบ

7. การประเมินผลกระทบจากข้อมูลส่วนบุคคล (Data Protection Impact Assessment: DPIA)

Data controller ต้องทำการประเมินผลกระทบ [ตาม GDPR Article 35 วงเล็บ 1] เมื่อเกิดการประมวลผลข้อมูลส่วนบุคคลในกรณีที่อาจะนำไปสู่ความเสี่ยงสูงที่จะละเมิดสิทธิและเสรีภาพของบุคคล ได้แก่

7.1 Article 35 วงเล็บ 3 วงเล็บย่อย c เพิ่มเติมว่า data controller จะต้องทำ DPIA ถ้ามีการประมวลผลข้อมูลส่วนบุคคลในลักษณะตรวจตรา (monitoring) บุคคลเป็นเชิงระบบ (เช่น ใช้ CCTV) ที่กระทำการในพื้นที่สาธารณะและในวงกว้าง (กระทบบุคคลจำนวนมาก)

7.2 Article 35 วงเล็บ 3 วงเล็บย่อย b กล่าวว่า data controller จะต้องทำ DPIA ด้วยหากมีการประมวลผลข้อมูลที่มีความอ่อนไหว (เช่น เชื้อชาติ ความคิดเห็นทางการเมือง ข้อมูลสุขภาพ ข้อมูลชีวภาพ) ของบุคคลจำนวนมาก

หมายเหตุ คำแนะนำการปฎิบัติ ในการทำ DPIA สามารถอ่านเพิ่มเติมได้จากเอกสาร Guidelines on Data Protection Impact Assessment (DPIA) and determining whether processing [2] ตีพิมพ์และเผยแพร่โดย EDPB (European Data Protection Board)

8. คำนิยามในบทความนี้

-

- Profiling คือ การจำแนกบุคคลออกเป็นกลุ่ม ๆ ตามลักษณะการใช้ชีวิต ความชอบ ทัศนคติ หรือ พฤติกรรมอื่น ๆ ทั้งนี้เพื่อจะนำไปจับคู่กับสินค้าหรือบริการ ที่เข้ากับ profiling กลุ่มนั้น ๆ

- data subject คือ เจ้าของข้อมูลส่วนบุคคล (บุคคลธรรมดา ผู้มีชีวิต)

- data controller คือ ผู้ควบคุมข้อมูลส่วนบุคคล (มักหมายถึงผู้รับผิดชอบหลักในการเก็บรวบรวม ประมวลผล จัดเก็บ และเผยแพร่)

- data processor คือ ผู้ประมวลผลข้อมูลส่วนบุคคล (ซึ่งมีความรู้ทางเทคนิค) กระทำการในนามของ data controller

- Article คือ คำใน GDPR เทียบได้กับคำว่า มาตรา ของกฎหมายไทย

9. อ้างอิง

[1] EDPB (European Data Protection Board). (2017). Guidelines on transparency under Regulation 2016/679, https://iapp.org/media/pdf/resource_center/wp29-transparency-12-12-17.pdf.

[2] EDPB (European Data Protection Board). (October 2017). Guidelines on Data Protection Impact Assessment (DPIA) and determining whether processing is “likely to result in a high risk” for the purposes of Regulation 2016/679, ttp://ec.europa.eu/newsroom/document.cfm?doc_id=47711

—————————————————————–

ที่มา : Security Systems / 24 มีนาคม 2563

Link : http://www.securitysystems.in.th/2020/03/guideline-of-the-biometrics-process-and-storage/