![]()

Allison Husain นักวิจัยความปลอดภัยรายงานถึงช่องโหว่ระบบตรวจสอบที่มาอีเมล SPF และ DMARC และการส่งต่ออีเมลของบริการ G Suite ที่ทำให้คนร้ายสามารถปลอมอีเมลเป็นอีเมลจากเหยื่อที่เป็นลูกค้า G Suite ได้อย่างแนบเนียน Allison ระบุว่าได้รายงานช่องโหว่นี้ให้กูเกิลรับรู้ตั้งแต่ 3 เมษายนที่ผ่านมา แต่กูเกิลกลับทิ้งช่องโหว่นี้ไว้นานกว่าสี่เดือน ทำให้ Allison ตัดสินใจเขียนบล็อกเปิดเผยช่องโหว่และกูเกิลก็แพตช์ช่องโหว่นี้ในไม่กี่ชั่วโมง

SPF (Sender Policy Framework) และ DMARC (Domain-based Message Authentication, Reporting, and Conformance) เป็นมาตรฐานที่สามารถลดอัตราการสแปมและการโจมตีแบบฟิชชิ่งได้ ด้วยการเปิดช่องทางตรวจสอบว่าอีเมลที่อ้างว่ามาจากโดเมนหนึ่งๆ เช่น test@example.com มาจากโดเมนที่อ้าง (example.com) จริงหรือไม่ โดยทั่วไปแล้วอีเมลที่ผ่านการตรวจสอบเช่นนี้มักได้รับความไว้วางใจเป็นพิเศษ ทำให้ไม่ถูกโยนลงถังสแปม ขณะที่ตัวโปรโตคอลอีเมลโดยทั่วไปเปิดทางให้ผู้ใช้แก้ไขชื่อบัญชีที่มา เช่น เราอยากส่งอีเมลว่ามาจาก victim@victim.example.com ก็ทำได้ตลอดเวลา แต่มักจะโดนจัดเป็นสแปมหรือเตือนฟิชชิ่งเสียก่อนถึงอินบ็อกผู้รับ

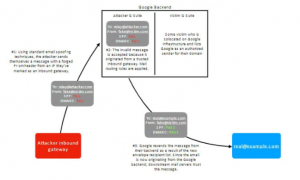

Allison พบช่องโหว่โดยอาศัยฟีเจอร์สองตัวของ G Suite คือ Default route หรือช่องทางรับอีเมลที่ไม่มีบัญชีอยู่จริง โดยฟีเจอร์นี้สามารถเปลี่ยนโดเมนที่มาของอีเมลได้ด้วย Allison พยายามโจมตีด้วยการเปลี่ยนโดเมนที่มาของอีเมลเป็นโดเมนของเหยื่อ แต่ก็พบว่าอีเมลถูกตรวจว่ายืนยัน SPF/DMARC ไม่สำเร็จ แต่ใช้ร่วมกับฟีเจอร์ inbound mail gateway ที่เปิดให้ผู้ใช้ G Suite ตั้งเซิร์ฟเวอร์เมลด้วยตัวเอง กลับสามารถส่งเมลออกเป็นโดเมนของเหยื่อได้

เมื่อเจ้าของโดเมนเหยื่อเป็นลูกค้า G Suite ตัวบริการ G Suite จะส่งเมลออกโดยระบุว่ามาจากโดเมนเหยื่ออย่างถูกต้อง ปลายทางจะตรวจสอบที่มาและเชื่อว่ามาจากเจ้าของบัญชีจริง

Allison ระบุว่าแจ้งช่องโหว่ไปตั้งแต่วันที่ 3 เมษายนที่ผ่านมา และแจ้งเตือนอีกครั้งเมื่อวันที่ 1 สิงหาคมว่ากำลังจะเปิดเผยช่องโหว่ แต่กูเกิลกลับตอบมาว่าจะแก้ไขช่องโหว่ในวันที่ 17 กันยายนนี้ ทำให้ Allison เลือกเปิดเผยวันที่ 19 สิงหาคมและกูเกิลก็แก้ไขช่องโหว่เบื้องต้นภายใน 7 ชั่วโมง รวมระยะเวลารายงานช่องโหว่ 137 วัน

แม้ว่าช่องโหว่นี้จะมีผลจำกัด (เปิดทางให้อีเมลเข้าอินบ็อกได้ง่ายขึ้นเท่านั้น) และที่ผ่านมาโดเมนที่คอนฟิก DMARC แบบหนาแน่นมากๆ อาจจะมีไม่มากนัก แต่บางวงการก็มีการคอนฟิกโปรโตคอลตรวจสอบที่มาอีเมลอย่างจริงจัง เช่นวงการธนาคาร การปล่อยให้อีเมลถูกปลอมแปลงได้ง่ายเช่นนี้ก็ถือเป็นความเสี่ยง ขณะที่ทีม Project Zero ของกูเกิลเองพยายามยืนยันแนวทางการรายงานช่องโหว่ต่อสาธารณะภายใน 90 วัน การที่กูเกิลเงียบต่อรายงานถึงตัวเองเช่นนี้จึงน่าสงสัยว่าทำไมกูเกิลจึงแก้ไขช่องโหว่ภายใน 90 วันไม่ได้บ้าง

—————————————————-

ที่มา : Blognone / 21 สิงหาคม 2563

Link : https://www.blognone.com/node/118052