![]()

ในระยะนี้เราจะพบเห็นข่าวที่ว่าองค์กรต่างๆ ได้ถูกภัยคุกคามทางไซเบอร์เข้ามาสร้างความเสียหายอยู่เป็นระยะ ซึ่งก็ไม่ได้มีทีท่าว่าจะน้อยลงไปเลย กลับกันภัยคุกคามเหล่านี้ยังมาพร้อมกับรูปแบบใหม่ๆ ที่สร้างความเสียหายให้กับองค์กรที่มีมูลค่ามหาศาล ทั้งในรูปแบบของสูญเสียเงิน หรือระบบสำคัญไม่สามารถให้บริการลูกค้าได้ เนื่องจากข้อมูลถูกเข้ารหัส องค์กรต้องเสียเวลาในการที่จะกู้ข้อมูลกลับมาเพื่อให้ระบบทำงานได้ และองค์กรยังเสียภาพลักษณ์หรือลดความเชื่อมั่นจากลูกค้า

โดยคุณสรุจ ทิพเสนา ผู้อำนวยการฝ่ายโซลูชั่นองค์กร จากไมโครซอฟท์ประเทศไทยจะให้คำแนะนำเบื้องต้น จนไปถึงวิธีปฏิบัติในการที่จะป้องกันภัยคุกคาม โดยเฉพาะ Ransomware ซึ่งเทคนิคการป้องกัน Ransomware นั้นสามารถนำไปปรับใช้เพื่อป้องกันภัยคุกคามรูปแบบอื่นๆ ได้เช่นกันครับ

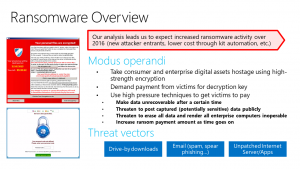

ก่อนอื่นต้องทำความเข้าใจก่อนว่าภัยคุกคามต่างๆ จะมีวิธีที่แฮกเกอร์ใช้หรือที่เรียกว่า Threat vector อยู่สามรูปแบบหลักดังนี้

Drive-by Download – คือการที่ผู้โจมตีพยายามที่จะเข้าควบคุมเครื่องปลายทาง โดยให้ผู้ใช้หลงดาวน์โหลดโค้ด ชุดคำสั่ง ไวรัส หรือ Ransomware โดยไม่รู้ตัว ฉะนั้นพึงระลึกไว้เสมอครับว่าเวลาเข้าเว็บไซต์แปลกๆ โหลดโปรแกรมจากเว็บที่ไม่น่าเชื่อถือ อาจทำให้คุณโหลดไวรัส หรือนำอันตรายมาสู่องค์กรได้แบบไม่ตั้งใจ

Email, Spam และ Phishing – เราได้รับอีเมลที่ข้างในอาจจะมีไฟล์แนบ ซึ่งแถมไวรัสมาโดยที่เราไม่รู้ตัว เมื่อเปิดไฟล์ก็ทำให้เครื่องติดไวรัส ไปจนถึงการสร้างเมลหลอกลวงที่จะแนบ Link มากับเมล เพื่อให้เราคลิกไปเปิดเว็บไซต์อื่น หรือเปิดไฟล์ที่อยู่ปลายทางก็ถือเป็นอีกเทคนิคที่ใช้กันอย่างแพร่หลาย

Unpatched Internet Server/Apps – หัวข้อนี้จะเป็นภัยที่เกิดจากการขาดความเอาใจใส่ในการดูแลระบบ เช่นมี Server ที่เชื่อมต่ออินเทอร์เน็ตไม่ได้รับการอัปเดตหรือ Patch ช่องโหว่ของระบบปฏิบัติการ บางครั้งการปิดช่องโหว่ช้าไปหนึ่งวันก็เปิดโอกาสให้ถูกโจมตีได้

จะเห็นว่าถ้าผู้ใช้รู้เท่าทันการหลอกล่อของเหล่าแฮกเกอร์ก็จะช่วยป้องกันภัยคุกคามได้เป็นอย่างมาก ทีนี้มาถึงคำถามต่อไปว่า เมื่อเราพลาดดาวน์โหลด Ransomware มาแล้ว จะเกิดอะไรขึ้น

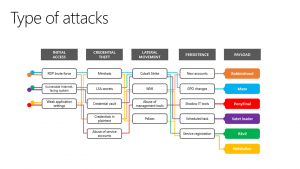

รูปด้านบนนี้ คือประเภทของการถูกจู่โจม จะเห็นว่าสมัยนี้การโจมตีมันมีหลายรูปแบบมาก ถ้าจะย่อให้เข้าใจกันง่ายๆ เริ่มต้นเลยในแถวแรกที่เป็น Initial Access คือด่านแรกที่การโจมตีจะเข้ามา นั่นหมายถึง ระบบต่างๆ ขององค์กรที่เชื่อมต่อกับ Internet หรือการโจมตีพวกเครื่องเซิร์ฟเวอร์ เช่น Remote Desktop ผ่านอินเตอร์เน็ต โดยใช้วิธีการ Brute Force หรือพยายามเปิด login เข้ามาจำนวนมากๆ พร้อมกัน เป็นต้น และเมื่อการโจมตีขั้นแรกสำเร็จ ขั้นตอนต่อมาคือ Credential Theft หรือง่ายๆ ก็คือการโขมย Login/Password เมื่อโจรไซเบอร์สามารถเข้าสู่ระบบได้แล้ว ก็จะเริ่มคืบคลานไปยังระบบอื่นต่อไป (Lateral Movement) ไม่ว่าจะใช้วิธีการใช้คำสั่ง PSExec คือเป็นการ remote ไปที่เครื่อง computer อื่นเพื่อสั่งให้ computer นั้นทำงาน เป็นต้น และเมื่อโจรไซเบอร์สามารถหาที่หลบซ่อนอยู่ หรือ Persistence มันก็จะฝังตัวอยู่เฉยๆ อย่างนั้น จนถึงวันที่พร้อมจะลงโจมตีเรียกค่าไถ่ Ransomware โดยทางแถวขวามือสุดจะเป็นชื่อของ Ransomware ที่มีหลายรูปแบบ ที่จะใช้เทคนิคต่างกันไป

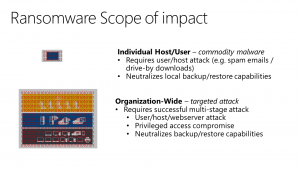

ต้องบอกก่อนว่า Ransomware นั้นอาจเรียกค่าไถ่กับ Server ทุกตัวในองค์กร Server ตัวเดียว หรืออาจจะโดนแค่ User บางคนก็ได้ แต่พึงระลึกไว้เสมอว่าหากติดแค่ Server แค่ตัวเดียว แต่ Server นั้นเก็บข้อมูลระดับ Mission critical ขององค์กร ระดับความเสียหายก็ยากที่จะประเมินค่าเหมือนกัน

และทั้งหมดนี้ก็เป็นกระบวนการการโจมตีคร่าวๆ ของ Ransomware ซึ่งนำไปสู่คำถามถัดไปว่าแล้วเราจะป้องกันได้อย่างไร

ทางไมโครซอฟท์เราขอแนะนำง่ายๆ ดังนี้ครับ เมื่อเรารู้แล้วว่า Mechanism การทำงานของ Ransomware เป็นอย่างไร เราก็แค่ไปปิดช่วงโหว่ตรงนั้นก่อนเป็นอันดับแรก โดยทาง Microsoft ได้จัดลำดับความสำคัญในการป้องกันออกเป็น 3 ขั้นตอนดังนี้

1.) ป้องการการโจมตีในระดับ Front line –เราต้องสร้างป้อมปราการที่แข็งแรง อย่างเช่น Server ที่ติดต่อกับอินเทอร์เน็ต รวมไปถึง Workstation และ User ต่างๆ ต้องทำให้แข็งแรงก่อนเป็นอันดับแรก เพื่อให้คนที่เข้ามารุกรานไม่สามารถเจาะเข้ามาได้ง่ายๆ เราโฟกัสการป้องกันลงไปที่ 3 กลุ่มหลักๆ ดังนี้

การป้องกันที่ตัว Server

- อัปเดต หรือติดตั้ง Security patch อย่างสม่ำเสมอ การอัปเดตโปรแกรมหรือระบบ)กิบัติการอย่างสม่ำเสมอจะช่วยป้องกันการโจมตีได้มาก

- จำกัดสิทธิ์หรือการเข้าถึงอย่างรัดกุม ให้การควบคุมกับเฉพาะคนที่จำเป็นจริงๆ เท่านั้น

- ไม่ใช้ Password หรือการตั้งค่าแบบ Default ไม่ว่าจะในซอฟต์แวร์ หรืออุปกรณ์ต่างๆ เนื่องจากการโจมตีหลายครั้งเกิดจาก Hacker เข้าถึงเครื่องหรืออุปกรณ์ได้จากการ login ผ่าน default password

การป้องกันที่ Workstation หรือ User

- ป้องกันที่แอปพลิเคชันเมล หรือซอฟต์แวร์ที่ใช้งาน

- ติดตั้งอัปเดตที่เครื่องผู้ใช้งานอย่างสม่ำเสมอ

- สอนให้ผู้ใช้เข้าใจถึงรูปแบบภัยคุกคาม พฤติกรรมที่ทำให้เกิดความเสี่ยง การหลอกล่อต่างๆ ที่ต้องระวัง

การป้องกัน Identity

- ใช้การ Login แบบ Multi factor authentication มาใช้ โดยเฉพาะกับ 3 กลุ่มหลักก็คือ Admin, Privileged users และ Guest จากภายนอกองค์กร

- จำกัดการเข้าถึงทรัพยากรที่สำคัญ โดยการอนุญาตให้เฉพาะผู้ที่ต้องใช้งานทำงาน สามารถเข้าถึงได้เท่านั้น

- กลไกการตรวจสอบคนเข้าระบบจะต้องสามารถประเมินความเสียงในทุกๆ ครั้งที่มีผู้ขอเข้าระบบ ถ้าระบบไม่มั่นใจ ต้องสามารถตรวจสอบโดยมีวิธีการยืนยันตัวตน เช่นการทำ Multi Factor Authentication

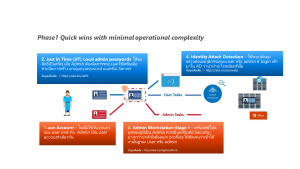

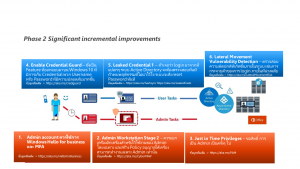

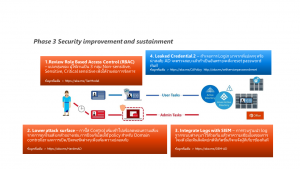

2.) Defense to Contain Attackers– ถ้ายกตัวอย่าง Covid-19 เราก็คงเข้าใจกันง่ายขึ้น ซึ่งถ้าเราติดแล้ว ต้องทำทุกวิถีทางเพื่อจำกัดการแพร่กระจาย และ Ransomware ก็เช่นกัน ซึ่งทาง Microsoft เรามีข้อแนะนำให้ท่านเริ่มทำตามขั้นตอน โดยแบ่งออกเป็น 3 เรื่อง คือเริ่มตั้งแต่การแชร์ไฟล์ เราควรจะจำกัดการแชร์ไฟล์ต่างๆ ไม่ควรแชร์ไฟล์ให้ทุกๆ คน แต่แชร์ไฟล์ไปให้เฉพาะคนที่ต้องใช้งานเท่านั้น เรื่องที่สองคือการสร้างความปลอดภัยให้กับผู้ใช้งานที่มีสิทธิ์สูงๆ เช่น Admin ระบบ โดยผมขอไล่ให้เห็นทีละ Phase ตามภาพด้านล่างนี้ โดยถ้าทำตามนี้จะช่วยให้เราเสริมการป้องกันให้สภาพแวดล้อมต่างๆ ในองค์กรมีภูมิต้านทานต่อการบุกรุก

เมื่อเราทำครบทั้ง 3 Phase ก็จะช่วยให้องค์กรของเรามีความปลอดภัยและแข็งแกร่งมากขึ้น

และสุดท้ายทำอย่างไรเราถึงจะทราบได้อย่างรวดเร็วว่าระบบของเราโดนโจมตี ซึ่งส่วนนี้สามารถทำได้โดย ติดตั้งระบบตรวจจับ Malware ซึ่งยิ่งถ้าระบบเป็นแบบ Cloud-base นั่นหมายความว่าเราสามารถที่จะได้เชื่อมต่อกับองค์ความรู้ที่อัพเดทตลอดเวลาสามารถวิเคราะห์การโจมตีได้แบบ Realtime

Backup เป็นสิ่งที่ขาดไม่ได้

ส่วนขั้นตอนสุดท้ายที่ขาดไม่ได้เลยและสามารถทำเป็นสิ่งแรกๆเลยก็คือการ Backup คนส่วนมากจะเห็นความสำคัญของการทำ DR หรือ Data backup ก็ต่อเมื่อประสบปัญหา และหลายเคสนั้นพบว่าไม่ได้ทำ หรือทำไว้แต่ทำเมื่อนานมาแล้ว สิ่งนี้ถ้ามีก็เหมือนเรามีประกันความเสี่ยง ซึ่งเมื่อเกิดปัญหาขึ้นมาเราจะสามารถย้อนกลับไปใช้ข้อมูลล่าสุดก่อนเกิดปัญหาได้อยู่ ซึ่งการทำ Backup นี้เราจะให้ความสำคัญอยู่สองสิ่งสำคัญ นั่นกึคือ “รำลึกไว้เสมอว่าระบบของเราอาจเสียหายได้ทุกเมื่อ” และ “Restore ข้อมูลจากส่วนที่ผู้โจมตีไม่สามารถเข้าถึงได้”

การ Backup โดยการใช้ Microsoft Azure หรือ Cloud infrastructure ที่ทุกๆ องค์กรสามารถใช้งานได้เลยทันที โดยที่องค์กรไม่ต้องไปลงทุนเครื่องเซิร์ฟเวอร์ อุปกรณ์ backup หรือจะไปสร้างศูนย์คอมพิวเตอร์สำรอง แถมยังลดค่าใช้จ่ายในการดูแลจัดการอุปกรณ์ต่างๆ เหล่านี้ โดยองค์กรสามารถเริ่มต้นสร้างพื้นที่ Backup storage บน Azure ได้ทันที สามารถสร้างนโยบายในการทำ Backup ตั้งแต่การจัดการ ตารางการทำการสำรองข้อมูล รวมไปถึงการ monitor ซึ่ง Azure รองรับการสำรองข้อมูลตั้งแต่ Virtual Machine, SQL database, SAP database รวมไปถึงเครื่องเซิร์ฟเวอร์ต่างๆ ที่ติดตั้งอยู่ในศุนย์คอมพิวเตอร์ขององค์กร สิ่งที่สำคัญอย่างนึงนะครับ คือข้อมูลที่เรา Backup ไปแล้วจะต้องถูกจัดเก็บและดูแลอย่างปลอดภัย

โดย Azure Backup จะมีการแยก account ในการทำงานที่เกี่ยวข้องกับการทำ Backup ออกจากผู้ใช้งานทั่วไป โดยจะอนุญาตให้เฉพาะผู้ที่มีสิทธิ์เท่านั้นที่จะเข้าถึงข้อมูลที่ทำการ Backup ไปแล้วได้ รวมทั้งมีการเพิ่มฟังชั่นในการป้องกัน Ransomware สำหรับข้อมูลที่ถูก Backup ไว้แล้วด้วย เพื่อให้มั่นใจว่านี้คือข้อมูลชุดที่สามารถกู้กลับมาได้ในกรณีที่โดนโจมตีไปแล้ว

ครั้งนี้เชื่อว่าผู้อ่านน่าจะเห็นภาพของรูปแบบภัยคุกคามทุกวันนี้ และกลยุทธที่จะรับมือเพื่อให้องค์กรของคุณปลอดภัยยิ่งขึ้น สำหรับข้อมูลเพิ่มเติมอื่นๆ ท่านสามารถเข้าไปอ่านข้อมูลเพิ่มเติมได้ตามลิงค์ด้านล่างนี้ครับ

https://www.microsoft.com/en-us/security/business/cybersecurity

————————————————

ที่มา : TECHTALK Thai / 30 กันยายน 2563

Link : https://www.techtalkthai.com/ransomware-threat-response-tips-by-microsoft/