![]()

ทีมวิจัยจากบริษัท Red Balloon Security นำเสนอแนวทางการเจาะระบบด้วยการนำคอมพิวเตอร์ถอดแรมออกจากเครื่องขณะรันโดนโดยตรง ทำให้สามารถดึงข้อมูลที่ปกติจะเข้ารหัสบนดิสก์แต่ถอดรหัสบนแรมออกมาได้ โดยการสร้างหุ่นยนต์ที่ทำให้สามารถถอดแรมออกมาอ่านได้ทันที ทำให้อ่านข้อมูลในแรมที่ไม่เข้ารหัสแล้วได้ทั้งหมด

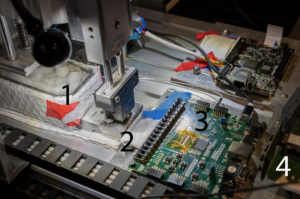

ก่อนหน้านี้มีการโจมตีด้วยการอ่านข้อมูลที่ค้างอยู่ในแรมมาแล้วหลายครั้ง ทั้งแบบที่พยายามอ่านข้อมูลที่หลงเหลืออยู่จากการบูตครั้งก่อน หรือการอ่านข้อมูลโดยถอดโมดูลแรมออกมา ซึ่งไม่สามารถโจมตีในกรณีที่เครื่องติดตั้งแรมแบบบัดกรีเข้ากับบอร์ดโดยตรง แต่ทีมวิจัยของ Red Balloon Security สร้างหุ่นยนต์ที่ถอดชิปจากบอร์ดโดยตรงได้ จากนั้นนำชิปเข้าไปวางในบอร์ดที่มีชิป FPGA เฉพาะทางสำหรับการอ่านข้อมูลในแรมทันที ทีมงานสาธิตการเจาะระบบด้วยการอ่านค่าในแรมของเครื่อง Siemens SIMATIC S7-1500 PLC จนอ่านโค้ดเฟิร์มแวร์ได้ และทดสอบกับ CISCO IP Phone 8800 ที่อ่านโค้ดที่รันใน Arm TrustZone ได้อีกเช่นกัน

หุ่นยนต์อ่านแรมของ Red Balloon Security สามารถอ่านแรมแบบ DDR1/2/3 ได้ค่อนข้างนิ่ง และต้นทุนรวมก็อยู่ระดับพันดอลลาร์เท่านั้น โดยตัวเครื่องหลักดัดแปลงจากเครื่อง CNC ที่ซื้อจาก Aliexpress มาราคา 500 ดอลลาร์เท่านั้น ทีมงานคาดว่าการอ่านแรม DDR4 และ DDR5 ต้องใช้เครื่องจักรที่แม่นยำกว่านี้ แต่ก็น่าจะมีต้นทุนระดับหมื่นดอลลาร์

ที่มา The Register, Recon

——————————————————————————————————————————————

ที่มา : blognone / วันที่เผยแพร่ 12 มิ.ย.2566

Link : https://www.blognone.com/node/134306