![]()

ใครจะไปคิดว่าช่องโหว่ใน MOVEit Transfer ซอฟต์แวร์ส่งไฟล์ตัวเดียวจะทำให้มีผู้เสียหายมากถึง 60 ล้านคนทั่วโลก ในระดับการแฮ็กที่ยิ่งใหญ่ที่สุดแห่งปี

นี่ถือเป็นการแฮ็กที่เขย่าองค์กรในหลายภาคส่วนทั่วโลก ตั้งแต่หน่วยงานของรัฐ โรงพยาบาล โรงเรียน ไปจนถึงบริษัทการเงิน ต้องหันมาทบทวนมาตรการรักษาความปลอดภัยกันยกใหญ่

ข้อมูลรั่วผ่านผู้รับจ้างรายย่อยที่ใช้ MOVEit

MOVEit Transfer ที่เป็นเว็บแอปพลิเคชันสำหรับใช้ในการรับส่งไฟล์ของบริษัท Progress Software Corporation แบบปลอดภัย ที่นับพันองค์กรทั่วโลกทั้งรัฐและเอกชนใช้ในการส่งข้อมูลขนาดใ่หญ่บนโลกอินเทอร์เน็ต ส่วนใหญ่เป็นข้อมูลที่มีความลับ

IBM ยักษ์ใหญ่วงการไอทีอธิบายว่าที่องค์กรจำนวนมากต้องใช้เว็บแอปพลิเคชันประเภทนี้ ก็เพื่อทำตามข้อบังคับหรือกฎหมายที่ควบคุมมาตรฐานความปลอดภัยในการส่งข้อมูล

รูปแบบการรั่วไหลยังมีความซับซ้อนมาก หลายองค์กรไม่ได้เป็นผู้ใช้ซอฟต์แวร์นี้โดยตรง แต่เป็นบริษัทที่รับจ้างดูแลด้านไอทีที่ใช้งานซอฟต์แวร์ดังกล่าว ผ่านคู่สัญญารายย่อยของรายย่อยอีกที แถมยังมีกรณีทีข้อมูลขององค์กรเดียวรั่วผ่านบริษัทคู่สัญญาหลายรายที่ใช้ซอฟต์แวร์เดียวกันนี้

การแฮ็กเกิดขึ้นได้อย่างไร

จุดเริ่มต้นของมหากาพย์ข้อมูลรั่วครั้งใหญ่นี้คือการที่ Progress ออกมาบอกว่าพบช่องโหว่แบบ Zero-day ใน MOVEit Transfer เมื่อวันที่ 30 พฤษภาคมที่ผ่านมา

แต่ปรากฎว่ามีการเจาะข้อมูลเข้าไปในเซิร์ฟเวอร์ฐานข้อมูลอย่างน้อยก่อนหน้านั้นเป็นเวลาถึง 3 วัน

ช่องโหว่ที่ว่านี้มีรหัสติดตามว่า CVE-2023-34362 เป็นช่องโหว่ประเภท SQL Injection ที่ทำให้บุคคลที่ไม่หวังดีเจาะฐานข้อมูลผู้ใช้ผ่านหน้าจอล็อกอิน และดัดแปลงตัวซอฟต์แวร์ให้เปิดเผยข้อมูลจำนวนมหาศาลที่อยู่ในนั้นได้

แม้ว่า Progress จะรีบแก้ช่องโหว่นี้ภายในเดือนเดียวกับที่พบปัญหา แต่แฮ็กเกอร์ชื่อกระฉ่อนอย่าง CL0P ก็เจาะเข้าไปขโมยข้อมูลในเซิร์ฟเวอร์ที่เก็บข้อมูลลูกค้าองค์กรแล้ว

ช่องโหว่ Zero-day (Zero-day Vulnerability) หมายถึง ช่องโหว่ที่ยังไม่เคยมีใครค้นพบ คำว่า Zero-day หรือ 0 วัน หมายถึง ระยะเวลาที่ใช้ในการแก้ไข ก็แปลว่ายังไม่มีวิธีการแก้ไขนั่นเอง

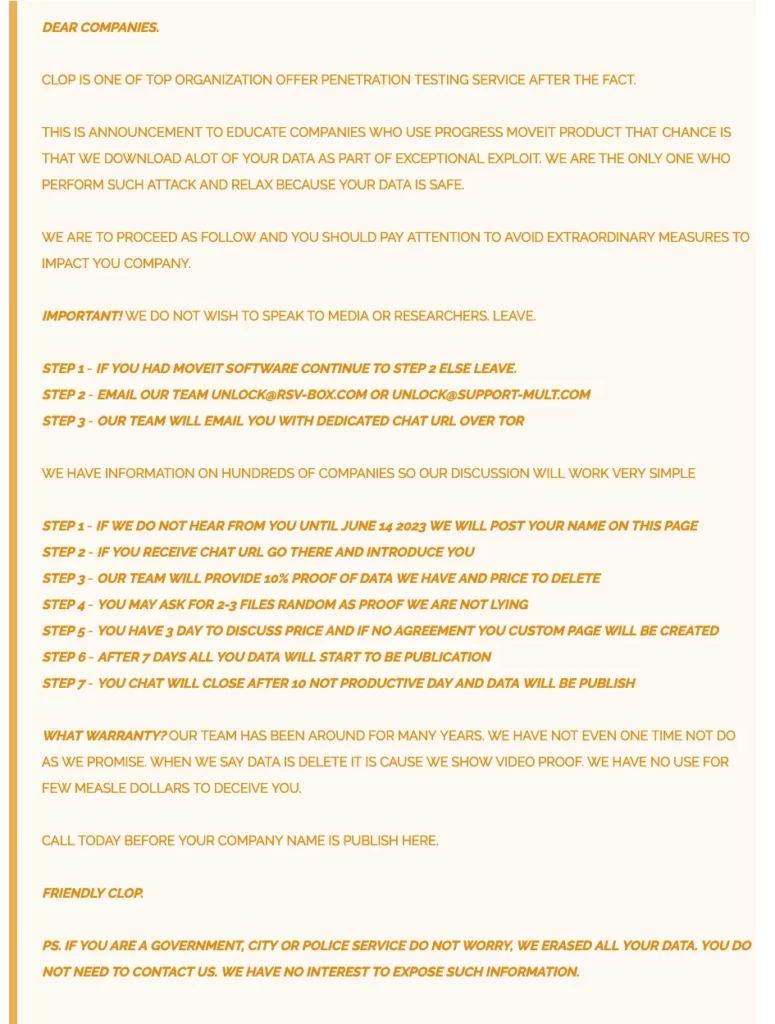

Cl0p เปลี่ยนกลยุทธ์

Cl0p ขู่ที่จะเปิดเผยข้อมูลขององค์กรลูกค้าของ Progress ที่ขโมยมาได้หากไม่ได้รับเงินค่าไถ่

ซึ่ง เคนนี นาจาร์โร (Kenny Najarro) แห่ง Kolide บริษัทด้านความมั่นคงปลอดภัยชี้ว่าเดิมทีแล้ว Cl0p มักจะใช้มัลแวร์เรียกค่าไถ่เข้าไปล็อกข้อมูลของเหยื่อ และจะขูดรีดเอาเงินจากเหยื่อแลกกับกุญแจปลดล็อกข้อมูล แต่มาคราวนี้ Cl0p กลับเลือกที่จะไม่ล็อกไฟล์ แต่ขู่เปิดเผยข้อมูลแทน

จดหมายเรียกค่าไถ่ของ Cl0p

ปกติแล้วการใช้วิธีล็อกไฟล์ยังเป็นช่องทางให้องค์กรที่ตกเป็นเหยื่อขอความช่วยเหลือจากผู้เชี่ยวชาญและหน่วยงานของรัฐในการปลดล็อกไฟล์ได้ ทว่ากลยุทธ์ใหม่ของ Cl0p เป็นการบีบบังคับให้เหยื่อต้องยอมจ่ายเงินแลกกับชื่อเสียงองค์กรแทน

ข้อมูลหลายแหล่งยังชี้ไปในทางเดียวกันว่า Cl0p เตรียมการแฮ็กช่องโหว่นี้ไว้นานแล้ว อย่างน้อยก็ตั้งแต่ปี 2021

SQL INJECTION คือการใส่โค้ด SQL ลงในเว็บไซต์ (บางทีใช้เพียงแค่เว็บเบราว์เซอร์) เพื่อเข้าไปอ่าน แก้ไข หรือลบข้อมูลในฐานข้อมูลที่อยู่ในเว็บไซต์นั้น ๆ

ผู้เสียร่วม 60 ล้านคน

จนถึงขณะนี้มีการประเมินว่ามูลค่าความเสียหายแตะถึงอย่างน้อย 389,448 ล้านบาทแล้ว ขณะที่ตัวเลขผู้เสียหายในปัจจุบันทะลุเกิน 1,200 องค์กรไปแล้ว ซึ่งกระทบผู้คนมากกว่า 60 ล้านคน

ที่ผู้เสียหายมีจำนวนมากขนาดนี้ก็เพราะในฐานข้อมูลขององค์กรที่เก็บไว้ในเซิร์ฟเวอร์ มีทั้งที่เป็นบุคลากรของลูกค้าองค์กร และผู้ใช้บริการขององค์กรนั้น ๆ อีกที อย่างกรณีของเขตการศึกษาที่ทำหน้าที่จัดการข้อมูลของนักเรียนนับล้านคน

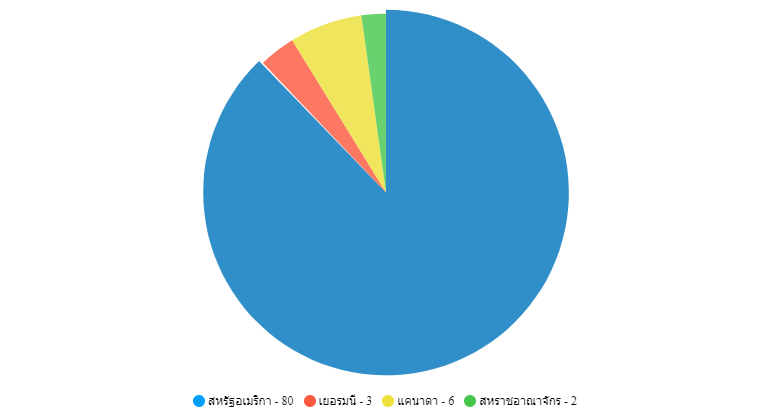

แม้องค์กรส่วนใหญ่ที่ได้รับผลกระทบจะอยู่ในสหรัฐอเมริกา แต่บริษัทด้านไซเบอร์ KonBriefing Research เผยว่าความเสียหายที่เกิดขึ้นกระทบกับองค์กรในเยอรมนี สวิตเซอร์แลนด์ ฟินแลนด์ แคนาดา บราซิล ตุรกี ญี่ปุ่น จีน ฟิลิปปินส์ และมาเลเซีย ด้วย

ข้อมูลสัดส่วนองค์กรที่ตกเป็นเหยื่อจากการแฮ็ก MOVEit Transfer (ที่มา Emsisoft)

องค์กรที่ได้รับผลกระทบมากที่สุดอยู่ในภาคการเงิน รองลงมาเป็นภาคการศึกษา ภาคโทรคมนาคม และหน่วยงานของรัฐและการทหาร

ตัวอย่างขององค์กรที่ตกเป็นเหยื่อการมหกรรมการแฮ็กครั้งนี้ เช่น กระทรวงพลังงานสหรัฐฯ สำนักงานการสื่อสารสหราชอาณาจักร สายการบิน British Airways บริษัท Boots ผู้ขายผลิตภัณฑ์ความงามและสุขภาพ การท่าอากาศยานไอร์แลนด์ และโรงพยาบาลมหาวิทยาลัยจอห์นฮอปกินส์ ตลอดจน ธนาคาร มหาวิทยาลัย ไปจนถึงเขตการศึกษาต่าง ๆ

อย่าจ่ายค่าไถ่

องค์กรภาครัฐและหน่วยงานบังคับใช้กฎหมายทั่วโลกเตือนว่าการจ่ายเงินให้กับผู้โจมตีแลกกับความปลอดภัยของข้อมูลไม่ใช่สิ่งที่ดีนัก

เนื่องจากไม่มีสิ่งยืนยันว่าถ้าจ่ายเงินไปแล้ว แฮ็กเกอร์จะไม่ปล่อยข้อมูลเราออกไป รวมทั้งการจ่ายเงินยังเป็นการเติมทรัพยากรให้เหล่าแฮ็กเกอร์ไปพัฒนาเครื่องมือการแฮกต่อไปได้ด้วย

ระบบนิเวศข้อมูลเป็นสิ่งสำคัญ

สิ่งที่น่ากลัวของการแฮ็ก MOVEit Transfer คือการที่แม้องค์กรที่เป็นเจ้าของข้อมูลจะมีมาตรการรักษาความปลอดภัยของข้อมูลที่ดี แต่ความผิดพลาดที่เกิดขึ้นกับซอฟต์แวร์ที่บริษัทที่องค์กรนั้น ๆ ว่าจ้างในดูแลข้อมูล (หรือผู้ว่าจ้างของผู้ว่าจ้างอีกที) ก็อาจย้อนกลับมาทำร้ายอย่างไม่คาดคิดได้

ดังนั้น การคอยดูแลระบบนิเวศและเส้นทางการเก็บข้อมูลจึงเป็นสิ่งสำคัญมาก ๆ และต้องคอยมีการทดสอบช่องโหว่ของซอฟต์แวร์ต่าง ๆ ที่ใช้ในการทำงานให้ดี

อันตรายยังไม่จบ…

จนถึงตอนนี้ก็ยังไม่สามารถระบุได้แน่ชัดว่าความเสียหายจะไปหยุดที่ตรงไหน เพราะนับวันก็มีแต่การเปิดเผยผู้เสียหายเพิ่มขึ้นเรื่อย ๆ

ที่มา Progress Community, NIST, Emsisoft, TechCrunch, KonBriefing, Kolide

บทความโดย จตุรวิทย์ เครือวาณิชกิจ

————————————————————————————————-

ที่มา : แบไต๋ / วันที่เผยแพร่ 21 ก.ย.66

Link : https://www.beartai.com/news/itnews/1306305