![]()

เร็ว ๆ นี้ มีการเผยข้อมูลของ MetaStealer มัลแวร์ตัวใหม่ ที่มุ่งจู่โจม macOS บนชิป Intel โดยแฝงตัวมาในไฟล์ดิสก์อิมเมจ (.dmg) เพื่อเข้าไปอาศัยในอุปกรณ์ และเก็บข้อมูลส่วนตัวของผู้ใช้งาน โดยเฉพาะกลุ่มผู้ใช้งานที่เป็นองค์กร

เป้าหมาย คือ กลุ่มธุรกิจที่ใช้งาน Apple macOS

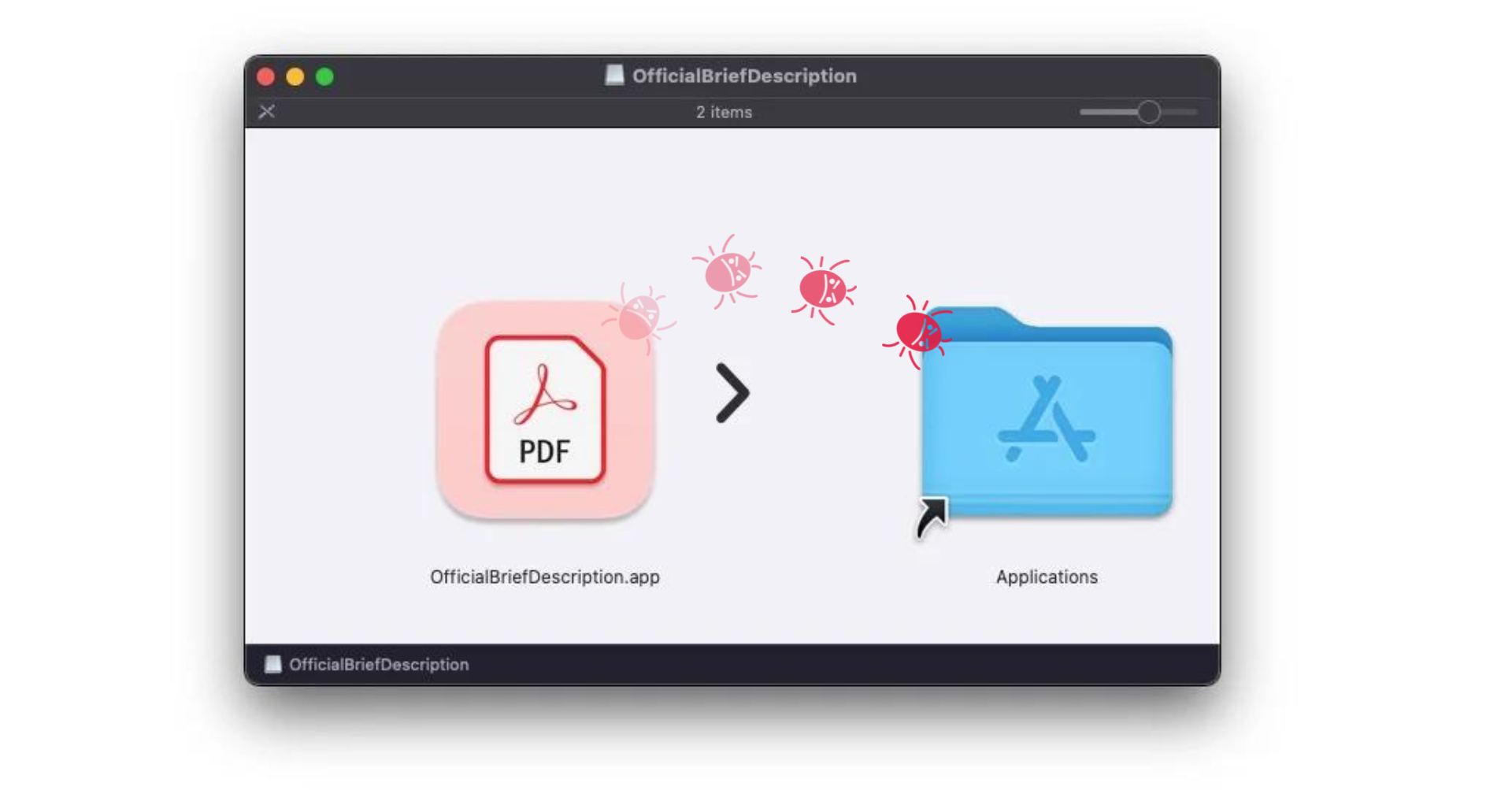

วิธีการโจมตีหลักก็คือ มัลแวร์ตัวนี้จะเข้าไปซ่อนยังอุปกรณ์ของผู้ใช้งาน โดยอาศัยการปลอมตัวเป็นลูกค้าของกลุ่มธุรกิจที่ใช้ macOS ก่อนจะส่งไฟล์ดิสก์อิมเมจ (.dmg) ที่ถูกดัดแปลง และมีมัลแวร์รวมอยู่ ให้กับกลุ่มธุรกิจที่ตัวเองเนียนเป็นลูกค้าอยู่

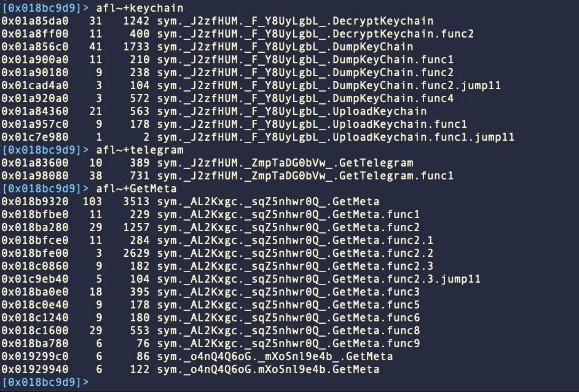

หลังจากเหยื่อทำการดาวน์โหลดไฟล์ .dmg ชุดแอปพลิเคชันที่มีมัลแวร์ MetaStealer ก็จะถูกติดตั้งลงไปในเครื่องด้วย เพื่อลักลอบเก็บข้อมูลสำคัญต่าง ๆ ไม่ว่าจะเป็นข้อมูลจาก iCloud Keychain หรือ save password ที่เก็บไว้ในอุปกรณ์ของเหยื่อ

ไม่เพียงเท่านั้น MetaStealer บางส่วนยังมุ่งเป้าการโจมตีไปที่แอปพลิเคชัน อย่าง Telegram และ Meta (Facebook) อีกด้วย!

ไฟล์ดิสก์อิมเมจที่มีมัลแวร์แฝงอยู่ มักจะมาในชื่อต่าง ๆ เช่น

– “Advertising terms of reference (MacOS presentation).dmg”

– “CONCEPT A3 full menu with dishes and translations to English.dmg”

– “AnimatedPoster.dmg”

– “Brief_Presentation-Task_Overview-(SOW)-PlayersClub.dmg”

เห็นได้ชัดว่าชื่อไฟล์เหล่านี้ ถูกตั้งขึ้นเพื่อเจาะจงส่งให้เหยื่อที่เป็นคนในที่ทำงานของกลุ่มธุรกิจใด-ธุรกิจหนึ่งอยู่อย่างแน่นอน (ก็คนร้ายกำลังเนียนเป็นลูกค้าอยู่นี่!)

แฝงตัวในชุดแอปพลิเคชันของไฟล์ดิสก์อิมเมจ

การสร้างแอปพลิเคชันไว้ในไฟล์ดิสก์อิมเมจเพื่อให้ได้ไฟล์ชื่อ Info.plist ขึ้นมานั้นสามารถสร้างได้ง่าย และยังใช้ทรัพยากรในการสร้างเพียงน้อยนิด โดยในโฟลเดอร์จะประกอบไปด้วย รูปที่ใช้แทนตัวโปรแกรม (icon image) และ โฟลเดอร์ระบบปฏิบัติการ macOS ที่มีมัลแวร์ฝังอยู่

อย่างไรก็ตาม ฟิล สโตกส์ (Phil Stokes) จาก SentinalOne ได้กล่าวว่า “สิ่งที่น่าสนใจคือ จากตัวอย่างที่เราได้เก็บมานั้น ไฟล์ติดมัลแวร์พวกนี้ล้วนแล้วแต่ทำงานได้บนชิปประมวลผล Intel ที่ใช้สถาปัตยกรรม x86_64 เท่านั้น”

นั่นแปลว่า มัลแวร์พวกนี้ไม่สามารถปฏิบัติการบนชิปประมวลผล Apple silicon M1 และ M2 ได้เลย หากไม่ขอยืมความช่วยเหลือจากโรเซ็ตตา (Rosetta) หรือซอฟแวร์ใน Mac ที่ช่วยให้แอปพลิเคชันที่สร้างขึ้นสำหรับชิปประมวลผล Intel โดยเฉพาะนั้น สามารถใช้งานบนอุปกรณ์ที่ใช้ชิปรุ่น Apple silicon M1 และ M2 ได้

Apple ว่าอย่างไรบ้าง

ในส่วนของตัว Apple เองนั้นได้คอยอัปเดตข้อมูล รวมถึงเครื่องมือสำหรับบล็อกมัลแวร์ที่ชื่อ XProtect อยู่ตลอดเวลา จนถึงเวอร์ชั่น 2170 แล้ว นั่นทำให้ไฟล์ตัวอย่างที่มีมัลแวร์ที่ถูกอัปเดตไว้บน VirusTotal ตั้งแต่เดือนมีนาคม 2023 จนถึง 27 สิงหาคมในปีเดียวกันนั้น ได้ถูกบล็อกโดย XProtect ไปบ้างแล้วบางส่วน

อย่างไรก็ตาม ไฟล์ตัวอย่างบางส่วนที่พบว่ามีมัลแวร์อยู่นั้น ก็ยังเล็ดลอดสายตาของ XProtect ได้อยู่ดี เช่น ไฟล์ปฏิบัติการ Mach – O เป็นต้น

ตกเป็นเหยื่อ

จากกรณีที่มีเหยื่อรายหนึ่งได้มาแสดงความคิดเห็นบน VirusTotal หลังจากคาดว่าถูกโจมตีด้วย MetaStealer ที่น่าจะแฝงตัวอยู่ในไฟล์ชื่อ Conract for paymen & confidentiality agreement Lucasprod.dmg”

เหยื่อกล่าวว่า “ฉันตกเป็นเป้าหมายจากคนที่แสร้งว่าเป็นลูกค้าของงานออกแบบของฉัน โดยที่ฉันไม่ได้เอะใจ และคนที่ติดต่องานกับฉันก็ได้ส่งไฟล์ ZIP ที่เข้ารหัสไว้ ซึ่งมีไฟล์ดิสก์อิมเมจอยู่ภายในมาให้ ฉันก็แอบคิดว่ามันแปลกแหละ

แต่ฉันได้ตัดสินใจติดตั้งมันลงคอมพิวเตอร์ของฉัน เพื่อที่จะดูเนื้อหาของมัน ทำให้เห็นว่า มันมีแอปที่ปลอมเป็นไฟล์ PDF อยู่ ซึ่งฉันไม่ได้เปิดมัน และนั่นทำให้ฉันตระหนักได้ว่านี่ไม่ใช่เรื่องปกติ เป็นการต้มตุ๋นแน่นอน”

จากการแสดงความคิดเห็นของเหยื่อรายดังกล่าว ก็ทำให้เห็นว่า คนร้ายกำลังพยายามใช้กลเม็ดต่าง ๆ ในการหลอกล่อ โดยใช้มัลแวร์เป็นเครื่องมือเพื่อพยายามเข้าไปแฝงตัวอยู่ในอุปกรณ์ของเหยื่อนั่นเอง

วิธีระวังตัว

ผู้ใช้งาน Mac ทุกคนอาจจะต้องเพิ่มความระมัดระวังเป็นพิเศษ เนื่องจากว่าช่วงไม่กี่ปีให้หลังมานี้ คนร้ายได้พยายามพัฒนาเครื่องมือที่สามารถจู่โจมอุปกรณ์ Mac อย่างต่อเนื่อง และนี่ก็ไม่ใช่มัลแวร์ตัวแรกของปีที่ถูกพัฒนาขึ้นมาเพื่อการนี้

และถึงแม้ว่าในขณะนี้ MetaStealer จะสามารถจู่โจมได้เพียงระบบประมวลผล Intel เท่านั้น แต่ในอนาคตก็อาจจะถูกพัฒนาเพื่อให้สามารถจู่โจมอุปกรณ์ที่ใช้ชิป Apple Silicon ได้เช่นกัน

เพราะฉะนั้น เราจึงควรทำให้ตรวจดูอย่างเสมอว่าอุปกรณ์ทุกชนิดของเรานั้น มีเครื่องมือป้องกันความปลอดภัยทางด้านไซเบอร์ที่มากเพียงพอ เพื่อช่วยลดการคุกคามที่อาจเกิดขึ้น และลดความเสี่ยงการตกเป็นเหยื่อทางด้านไซเบอร์ของเราเองด้วย

บทความโดย เพ็ญจันทร์ อรัญพิพัฒน์

——————————————————————————————————————————————

ที่มา : Beartai / วันที่เผยแพร่ 10 พ.ย.66

Link : https://www.beartai.com/article/tech-article/1319822