![]()

แคสเปอร์สกี้ (Kaspersky) รายงานว่าได้บล็อกการโจมตีแบบ Bruteforce ตั้งแต่เดือนมกราคมถึงธันวาคม 2023 Bruteforce. Generic. RDP ทั้งหมด 61,374,948 รายการที่มุ่งโจมตีบริษัทขนาดต่างๆ ในภูมิภาคเอเชียตะวันออกเฉียงใต้ สะท้อนโจรไซเบอร์มุ่งเจาะรหัสผ่านองค์กรธุรกิจทั่วอาเซียนต่อเนื่อง

นายเอเดรียน เฮีย กรรมการผู้จัดการ ภูมิภาคเอเชียแปซิฟิก แคสเปอร์สกี้ กล่าวว่า การโจมตีแบบ Bruteforce ไม่ใช่ภัยคุกคามที่บริษัทควรเพิกเฉย โดยธุรกิจในภูมิภาคควรปรับปรุงเครื่องเอ็นพอยต์และการรักษาความปลอดภัยเครือข่าย เพื่อปกป้ององค์กรจากการโจมตี Bruteforce ที่ใช้ AI อย่างชาญฉลาดยิ่งขึ้น

“การใช้บริการของเธิร์ดปาร์ตี้สำหรับการแลกเปลี่ยนข้อมูล พนักงานที่ทำงานโดยใช้คอมพิวเตอร์ที่บ้าน เครือข่าย Wi-Fi ที่อาจไม่ปลอดภัย และการใช้เครื่องมือการเข้าถึงระยะไกลอย่าง RDP เป็นเรื่องที่น่าปวดหัวสำหรับทีม Infosec ขององค์กร” นายเอเดรียน กล่าว “เราไม่สามารถปฏิเสธได้ว่าโมดูลและอัลกอริธึมปัญญาประดิษฐ์สามารถใช้ทำลายคู่การเข้าสู่ระบบและรหัสผ่านขององค์กรได้เร็วขึ้น และเมื่อผู้ก่อภัยคุกคามเข้าถึงคอมพิวเตอร์องค์กรจากระยะไกลได้ โอกาสที่จะเกิดความเสียหายทางการเงินและชื่อเสียงก็ไม่มีที่สิ้นสุด”

บริษัทรักษาความปลอดภัยทางไซเบอร์รายใหญ่อย่างแคสเปอร์สกี้ มองว่าโจรไซเบอร์กำลังมุ่งเจาะรหัสผ่านองค์กรธุรกิจในอาเซียนต่อเนื่อง สำหรับการบล็อกการโจมตีแบบ Bruteforce มากกว่า 61 ล้านครั้งที่มุ่งเป้าโจมตีธุรกิจต่างๆ ในภูมิภาคเอเชียตะวันออกเฉียงใต้เมื่อปีที่แล้ว ถูกตรวจพบและบล็อกโดยผลิตภัณฑ์ B2B ของแคสเปอร์สกี้ที่ติดตั้งในบริษัทขนาดต่างๆ ในภูมิภาค

สำหรับการโจมตีแบบ Bruteforce นั้นเป็นวิธีการคาดเดารหัสผ่านหรือคีย์เข้ารหัส ซึ่งเป็นการพยายามผสมอักขระที่เป็นไปได้ทั้งหมดอย่างเป็นระบบจนกว่าจะพบอักขระที่ถูกต้อง การโจมตีแบบ Bruteforce ที่ประสบความสำเร็จทำให้ผู้โจมตีสามารถเข้าถึงข้อมูลประจำตัวถูกต้องได้

สำหรับ Remote Desktop Protocol (RDP) เป็นโปรโตคอลที่เป็นกรรมสิทธิ์ของ Microsoft เป็นอินเทอร์เฟซแบบกราฟิกสำหรับผู้ใช้เชื่อมต่อกับคอมพิวเตอร์เครื่องอื่นผ่านเครือข่าย RDP ถูกใช้กันอย่างแพร่หลายโดยทั้งผู้ดูแลระบบและผู้ใช้ที่ไม่มีความรู้ทางเทคนิคในการควบคุมเซิร์ฟเวอร์และพีซีเครื่องอื่นจากระยะไกล

ในภาพรวม การโจมตี Bruteforce.Generic.RDP. จะพยายามค้นหาคู่การเข้าสู่ระบบและรหัสผ่าน RDP (login, password) ที่ถูกต้องโดยการตรวจสอบรหัสผ่านที่น่าจะเป็นไปได้ทั้งหมดอย่างเป็นระบบ จนกว่าจะพบรหัสผ่านที่ถูกต้อง

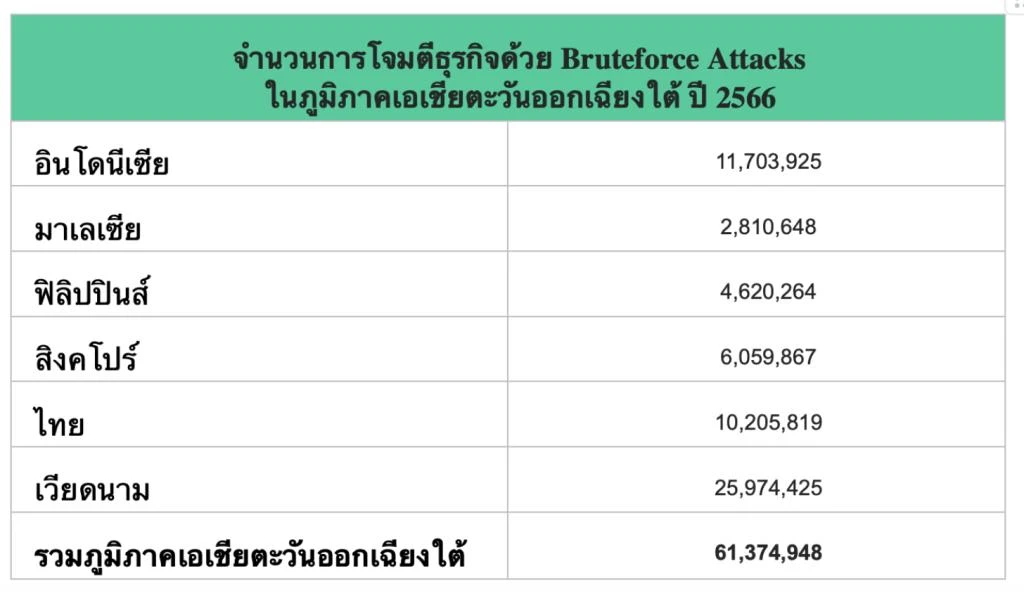

สถิติล่าสุดชี้ว่าประเทศเวียดนาม อินโดนีเซีย และไทยพบการโจมตี RDP มากที่สุดในปี 2023 ส่วนสิงคโปร์มีเหตุการณ์โจมตีมากกว่า 6 ล้านรายการ ฟิลิปปินส์มีเหตุการณ์เกือบ 5 ล้านรายการ และมาเลเซียมีเหตุการณ์ Bruteforce น้อยที่สุดในภูมิภาค คือเกือบ 3 ล้านรายการ

สรุปจำนวนการโจมตีธุรกิจด้วย Bruteforce Attacks ในภูมิภาคเอเชียตะวันออกเฉียงใต้ ปี 2566 ประกอบด้วยอินโดนีเซียพบการโจมตี 11,703,925 ครั้ง มาเลเซีย 2,810,648 ครั้ง ฟิลิปปินส์ 4,620,264 ครั้ง สิงคโปร์ 6,059,867 ครั้ง ไทย 10,205,819 ครั้ง เวียดนาม 25,974,425 ครั้ง รวมภูมิภาคเอเชียตะวันออกเฉียงใต้ถูกโจมตี 61,374,948 ครั้ง

สำหรับผู้ใช้ RDP ในการทำงาน แคสเปอร์สกี้แนะนำให้ใช้มาตรการป้องกันคือเลือกใช้รหัสผ่านที่รัดกุมและใช้งาน RDP ผ่าน VPN ขององค์กรเท่านั้น ร่วมกับการตรวจสอบสิทธิระดับเครือข่าย (Network Level Authentication – NLA) และหากเป็นไปได้ ให้เปิดใช้งานการรับรองความถูกต้องด้วยสองปัจจัย (two-factor authentication) โดยเมื่อไม่ได้ใช้ RDP ให้ปิดการใช้งานและปิดพอร์ต 3389 ร่วมกับการใช้โซลูชันการรักษาความปลอดภัยที่เชื่อถือได้ เช่น Kaspersky Endpoint Security for Business

ปัจจุบัน แคสเปอร์สกี้ทำตลาดโซลูชันซอฟต์แวร์แบบครบวงจรที่ประกอบด้วยชุดฟังก์ชันสำหรับการตรวจสอบและการจัดการเหตุการณ์ Kaspersky Unified Monitoring and Analysis Platform (KUMA) ซึ่งถูกการันตีว่าสามารถใช้เป็นระบบการจัดการบันทึกและเป็นระบบ SIEM เต็มรูปแบบได้

————————————————————————————————————————————-

ที่มา : ผู้จัดการออนไลน์ / วันที่เผยแพร่ 12 พ.ค.67

Link : https://mgronline.com/cyberbiz/detail/9670000040883