![]()

ภาพจาก : https://cystack.net/research/word-based-malware-attack

คนใช้งานคอมพิวเตอร์ตั้งแต่พนักงานออฟฟิศยันนักเรียนนั่งทำรายงาน ไฟล์สกุลหนึ่งที่ทุกคนคงคุ้นเคยกันดีคงจะไม่พ้นไฟล์ Word ที่ไม่ว่าจะใช้งาน Microsoft Office, Open Office, ไปจนถึง Google Office เวลาเซฟไฟล์ออกมาก็มักจะออกมาในรูปแบบ .doc หรือ .docx เสมอ แต่คุณทราบหรือไม่ว่าปัจจุบันไฟล์ที่ดูธรรมดา ๆ นี้นั้นกลับถูกนำมาใช้เป็นสิ่งที่จะทำร้ายเครื่องคอมพิวเตอร์ของคุณ

จากรายงานบนเว็บไซต์ Cyber Security News นั้นพบว่าแฮ็กเกอร์ได้มีการใช้ไฟล์สกุลเดียวกันกับที่ใช้บนซอฟต์แวร์ตระกูล Word (.docx) เป็นพาหะในการปล่อยมัลแวร์ DanaBot ซึ่งเป็นมัลแวร์ประเภท Trojan สำหรับการขโมยข้อมูลบนเครื่อง ซึ่งในการโจมตีของแฮ็กเกอร์ครั้งนี้นั้น จะเป็นการโจมตีที่มูงเน้นต่อองค์กรธุรกิจต่าง ๆ ซึ่งการโจมตีจะแบ่งเป็นสองรูปแบบ

สำหรับรูปแบบแรกนั้นแฮ็กเกอร์นั้นจะแสร้งว่าตัวเองเป็นผู้สมัครงาน ส่งไฟล์ .docx ที่อ้างว่าเป็นใบสมัครสู่บริษัทเป้าหมาย โดยในตัวไฟล์ .docx นั้นไม่ได้มีตัวมัลแวร์ดังกล่าวฝังอยู่แต่อย่างใด ทว่า บนตัวไฟล์จะมีกลลวงให้เหยื่อกดเข้าลิงก์ที่อยู่บนไฟล์นั้น ซึ่งหลังจากที่เหยื่อกดลิงก์บนไฟล์เรียบร้อยแล้ว ระบบที่ปลายทางจะทำงานให้มัลแวร์ดังกล่าวฝังลงสู่เครื่อง

ภาพจาก https://asec.ahnlab.com/en/65399/

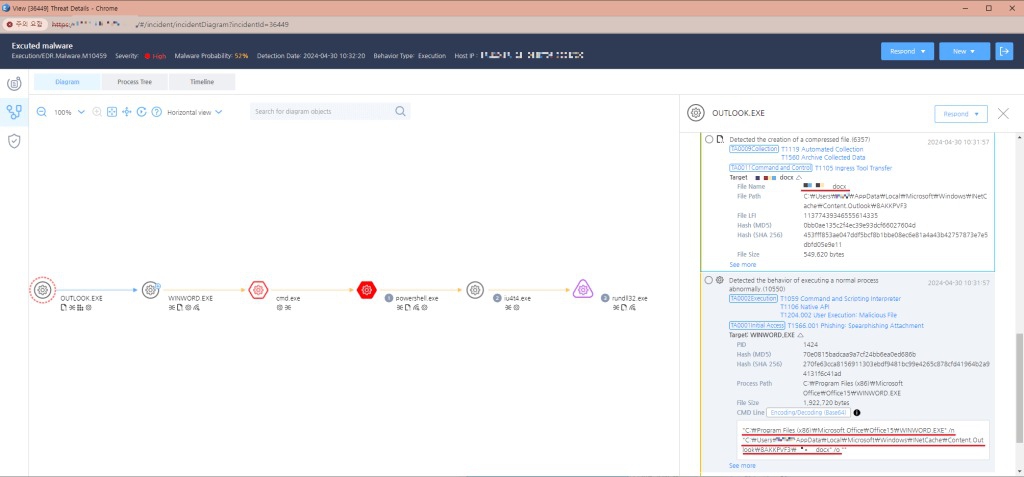

สำหรับการทำงานของมัลแวร์ในรูปแบบหลังนั้นจะมาจากตัวไฟล์โดยตรง ตัวระบบ Endpoint Detection and Response (EDR) ซึ่งเป็นโซลูชันด้านการตรวจจับ และป้องกันภัยคุกคามทางไซเบอร์ ได้ตรวจพบถึงขั้นตอนการทำงานที่นำไปสู่การนำเข้าไฟล์มัลแวร์ดังกล่าว ซึ่งโดยย่อนั้น หลังจากที่เหยื่อทำการเปิดไฟล์ .docx ที่มีมัลแวร์ฝังอยู่ ตัวสคริปบนไฟล์จะนำไปสู่การสั่งการให้ Outlook (outlook.exe) ทำการรัน Microsoft Word (winword.exe), Command prompt (cmd.exe) และ PowerShell (powershell.exe) ขึ้นมาพร้อมกับไฟล์สำหรับการรันมัลแวร์ iu4t4.exe ผ่านการใช้เครื่องมืออย่าง rundll32.exe

นอกจากนั้นแล้วยังพบการใช้ไฟล์ในรูปแบบ .dotm ซึ่งเป็นสกุลไฟล์ของซอฟต์แวร์ Word เช่นเดียวกันในการแพร่มัลแวร์ตัวดังกล่าว ซึ่งการแพร่กระจายในลักษณะนี้นั้น หลังจากที่เหยื่อเปิดไฟล์ขึ้นมา ตัวสคริปท์บนไฟล์จะทำการรัน CMD Prompt พร้อมสั่งการให้ถอดรหัส Macro code ที่ฝังอยู่บนไฟล์ รวมถึงรันตัวสคริปท์สำหรับ PowerShell เพื่อสั่งการให้ดาวน์โหลดตัวมัลแวร์ u4t4.exe จากเซิร์ฟเวอร์ศูนย์ควบคุม (Command and Control หรือ C2) ลงมาติดตั้งบนเครื่องได้อีกด้วย

สำหรับมัลแวร์ DanaBot นั้น เป็นมัลแวร์ในประเภทแฝงตัวเพื่อขโมยข้อมูลจากเหยื่อในระยะยาว ซึ่งจะเน้นไปในการขโมยข้อมูลทางธุรกิจ การเงินต่าง ๆ เช่น ข้อมูลบัตรเครดิต หรือกระเป๋าเงินคริปโตเคอเรนซี รวมถึงสามารถดักฟังการสื่อสารต่าง ๆ ของเหยื่อที่เกิดขึ้นบนเครื่องที่ติดมัลแวร์อีกด้วย โดยข้อมูลต่าง ๆ นั้นทางแฮ็กเกอร์จะนำไปใช้ในการกรรโชกทรัพย์จากเหยื่อ หรือนำไปขายต่อในตลาดมืดต่อไป ให้ทำให้แฮกเกอร์นั้นมักใช้ประโยชน์ด้วยการมุ่งโจมตีเหยื่อที่อยู่ในรูปแบบของบริษัทต่าง ๆ เสียส่วนมาก

เห็นดังนี้แล้ว ถ้าผู้อ่านประกอบธุรกิจหรือเป็นเจ้าของกิจการ จะต้องมีความเข้มงวดในระบบรักษาความปลอดภัยทางไซเบอร์ให้มาก ด้วยการมีนโยบายตรวจสอบ และป้องกันภัยมัลแวร์ที่อาจเกิดจากไฟล์ต่าง ๆ ที่อาจเกิดจากคู่ค้า หรือผู้สมัครงานตัวปลอมส่งมา เพื่อความปลอดภัยทางธุรกิจ และการเงิน

ที่มา : cybersecuritynews.com , www.cyfirma.com

————————————————————————————————————————————————————————–

ที่มา : เว็บไซต์ Thaiware / วันที่เผยแพร่ 24 พ.ค.67

Link : https://news.thaiware.com/21105.html