![]()

ศูนย์ประสานงานรักษาความมั่นคงปลอดภัยทางคอมพิวเตอร์ด้านโทรคมนาคม (ศูนย์ TTC-CERT) ได้ติดตามและวิเคราะห์แคมเปญการหลอกลวงขนาดใหญ่ผ่านช่องทาง SMS หลอกลวง (Smishing) อีเมลหลอกลวง (Phishing Email) และเว็บไซต์หลอกลวง เพื่อขโมยข้อมูลส่วนบุคคลและ/หรือข้อมูลทางการเงินของผู้ใช้บริการด้านไปรษณีย์และโทรคมนาคมทั่วโลก

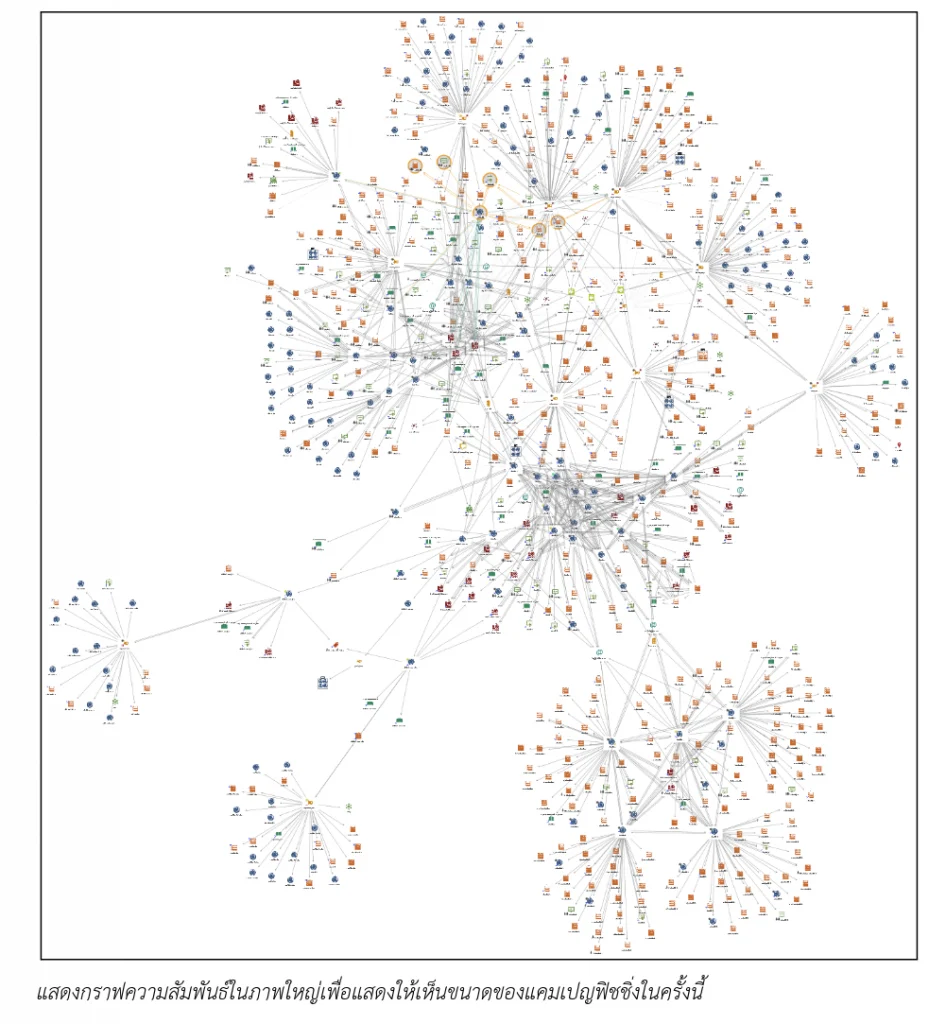

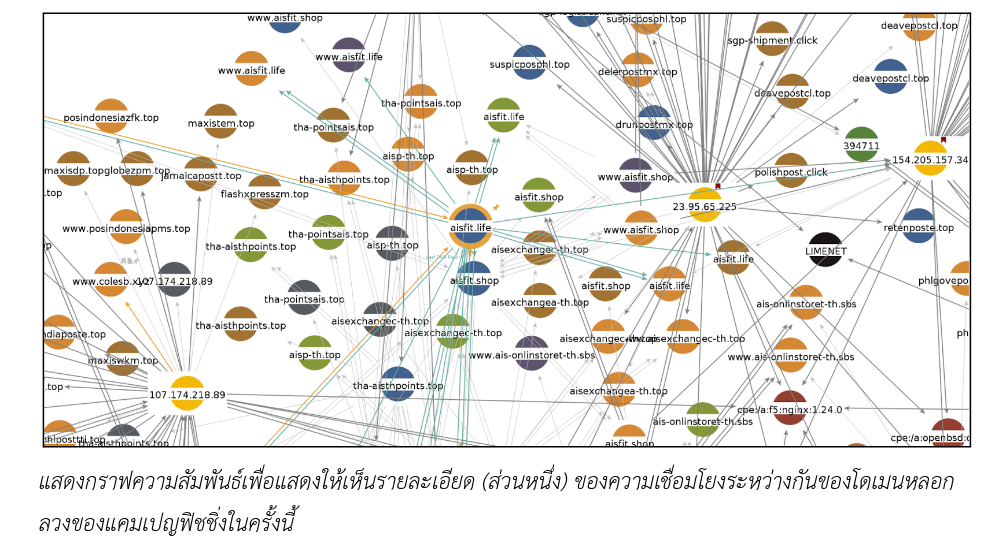

แคมเปญดังกล่าวเริ่มตั้งแต่เดือนพฤษภาคม 2566 โดยใช้โดเมนหลอกลวงมากกว่า 300 โดเมน ปลอมแปลงเป็นบริษัทภาคบริการไปรษณีย์ บริษัทโทรคมนาคม และองค์กรต่างๆ กว่า 50 แห่งทั่วโลก ซึ่งจากชื่อโดเมนหลอกลวงที่พบ ศูนย์ TTC-CERT มีความมั่นใจในระดับสูง (High Level of Confidence) ว่ากลุ่มมิจฉาชีพกลุ่มนี้มุ่งเป้าโจมตีไปที่บุคคลต่าง ๆ ทั่วโลก ไม่ใช่เป็นการมุ่งเป้าโจมตีคนไทยหรือองค์กรใดองค์กรหนึ่งเท่านั้น โดยโครงสร้างพื้นฐานสำหรับการทำฟิชชิ่ง (Phishing Infrastructure) มีความซับซ้อน ประกอบด้วยเว็บแอปพลิเคชันที่ปลอมเป็นบริษัทด้านไปรษณีย์และโทรคมนาคม เพื่อล่อลวงผู้ใช้บริการและขโมยข้อมูลที่ละเอียดอ่อน (Sensitive Information)

ข้อค้นพบที่สำคัญ (Key Finding)

• แคมเปญดังกล่าวมีเครือข่ายโดเมนหลอกลวงที่กว้างขวางมากกว่า 300 โดเมน โดยปลอมแปลงเป็นบริษัทที่จดทะเบียนถูกต้องตามกฎหมาย (Legitimate Company) กว่า 50 แห่งทั่วโลก ครอบคลุมภาคโทรคมนาคม บริการไปรษณีย์และการจัดส่ง ซึ่งช่วยเพิ่มจำนวนของเหยื่อได้อย่างมีนัยสำคัญ

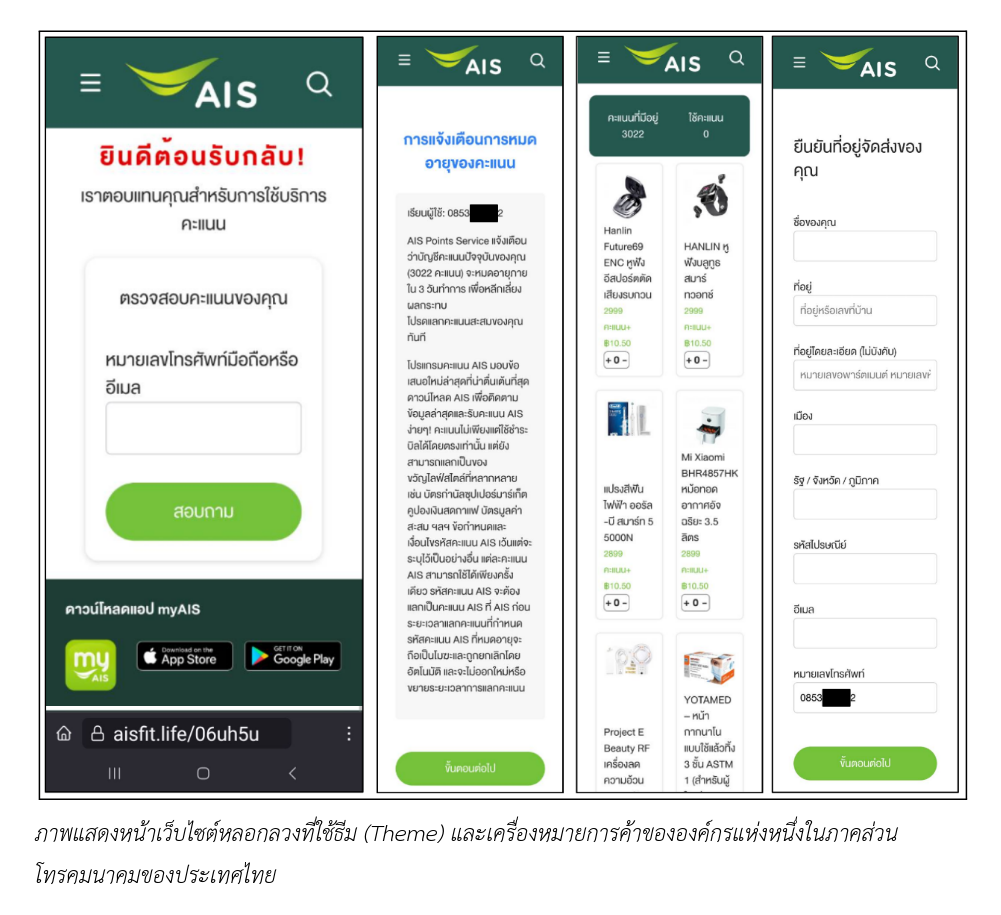

• ผู้โจมตีสร้างเว็บแอปพลิเคชันที่ใช้ธีม (Theme) และเครื่องหมายการค้าให้ดูเหมือนบริษัทในภาคบริการไปรษณีย์และบริษัทในภาคโทรคมนาคม เพื่อล่อลวงผู้ใช้งานและขโมยข้อมูลที่ละเอียดอ่อน วิธีการนี้ช่วยเพิ่มประสิทธิภาพการโจมตีแบบฟิชชิ่ง เนื่องจากผู้ใช้งานอาจไม่ค่อยสงสัยเว็บไซต์ที่ดูคุ้นเคยกับบริษัทที่ผู้โจมตีแอบอ้าง

• การวิเคราะห์ชี้ให้เห็นถึงการใช้กลยุทธ์ Social Engineering เพื่อล่อลวงเป้าหมายและเพิ่มโอกาสในการขโมยข้อมูลที่ละเอียดอ่อนได้สำเร็จ กลยุทธ์เหล่านี้รวมถึงการสร้างความรู้สึกเร่งด่วน การแสดงให้เหมือนเป็นการสื่อสารจากบริษัทที่จดทะเบียนถูกต้องตามกฎหมาย (Legitimate Company) เพื่อสร้างความไว้วางใจ หรือใช้ภาษาชักจูงใจให้ผู้ใช้เปิดเผยข้อมูลละเอียดอ่อน

• จากการวิเคราะห์พบว่าแคมเปญนี้เริ่มตั้งแต่พฤษภาคม 2566 และยังคงโจมตีเหยื่อทั่วโลกต่อเนื่องมาจนถึงปัจจุบัน สะท้อนให้เห็นถึงความพยายามอย่างต่อเนื่องของผู้โจมตีและผลกระทบต่อเหยื่อจำนวนมาก

• แคมเปญนี้เชื่อมโยงกับบริษัทผู้ให้บริการเว็บโฮสติ้งและคลาวด์ขนาดเล็กจำนวน 12 หมายเลข IP Address ในประเทศสหรัฐอเมริกา แคนาดา สิงคโปร์ อินโดนีเซีย และเบลเยียม ซึ่งเป็นโครงสร้างพื้นฐานหลักที่ผู้โจมตีใช้สนับสนุนการดำเนินงาน นอกจากนี้ การตั้งชื่อโดเมนหลอกลวงยังมีรูปแบบที่สอดคล้องกัน (“target_with_country[.]cheap_domain”) โดยแต่ละโดเมนถูกนำมาใช้ในช่วงสั้นๆ แนวทางนี้แสดงถึงความพยายามหลบเลี่ยงการถูกตรวจจับและสร้างความน่าเชื่อถือด้วยการผสมผสานชื่อประเทศเป้าหมายลงไปในโดเมนหลอกลวง

• การวิเคราะห์ในรายงานฉบับนี้ใช้ประโยชน์จากแหล่งข้อมูลเปิดหลายแห่งอย่างมีประสิทธิภาพ เพื่อระบุโดเมนที่ใช้ในการหลอกลวงเพิ่มเติมที่เกี่ยวข้อง จากการวิเคราะห์ข้อมูลจากแหล่งเปิดอย่างบูรณาการ ศูนย์ TTC-CERT จึงสามารถเข้าใจขอบเขตของแคมเปญและผลกระทบที่อาจเกิดขึ้นได้อย่างครอบคลุมมากขึ้น

ในการรับมือกับแคมเปญฟิชชิ่งดังกล่าว ศูนย์ TTC-CERT แนะนำให้ผู้ใช้งานทั่วไปดำเนินการดังต่อไปนี้ เพื่อป้องกันตัวเองจากมิจฉาชีพ

• ผู้อ่านควรกลั่นกรองข้อความใน SMS ด้วยความระมัดระวัง โดยปฏิบัติต่อข้อความ SMS ที่ไม่พึงประสงค์ โดยเฉพาะอย่างยิ่งข้อความที่ใช้กลยุทธ์ “รัก โลภ หลง” หรือขอให้ดำเนินการอย่างเร่งด่วนผิดปกติ หรือกระทำสิ่งต่าง ๆ แล้วได้สิ่งของมาง่ายจนผิดปกติ ซึ่งเป็นข้อบ่งชี้ที่ชวนให้น่าสงสัย

• ผู้อ่านไม่ควรคลิกลิงค์ที่เกิดจากบริการทำลิงค์ให้สั้นลง (Shortened Link Service) ที่ฝังอยู่ในข้อความ SMS ถึงแม้ว่าจะเป็นบริการที่มีการใช้งานอย่างแพร่หลายก็ตาม เช่น bit.ly, tinyurl.com หรือถึงแม้ว่า URL ดังกล่าวจะดูเหมือนมาจากบริษัทที่จดทะเบียนถูกต้องตามกฎหมาย (Legitimate Company) ก็ตาม ลิงค์เหล่านี้สามารถปลอมแปลงได้อย่างแนบเนียนเพื่อหลอกลวงแม้กระทั่งผู้ที่มีความระมัดระวังที่สุด

• ผู้อ่านควรตรวจสอบคะแนนสะสม หรือ สถานะการจัดส่งสินค้าผ่านช่องทางการ (Official) ของบริษัท หากมีข้อสงสัยเกี่ยวกับการแลกคะแนนสะสมหรือการจัดส่งพัสดุ ให้ตรวจสอบข้อมูลโดยตรงผ่านเว็บไซต์ที่เป็นทางการของบริษัท ทั้งนี้ ศูนย์ TTC-CERT แนะนำเป็นอย่างยิ่งให้ผู้อ่านเข้าถึงเว็บไซต์โดยพิมพ์ URL อย่างเป็นทางการลงในเว็บเบราว์เซอร์ โดยไม่ต้องอาศัยลิงค์ที่ให้ไว้ในข้อความ SMS

• ผู้อ่านควรตรวจสอบความถูกต้องของเว็บไซต์อีกครั้งก่อนที่ต้องใส่ข้อมูลที่มีความอ่อนไหวหรือข้อมูลที่ใช้สำหรับการทำธุรกรรม เมื่อเยี่ยมชมเว็บไซต์ใด ๆ โปรดใช้ความระมัดระวังเป็นพิเศษก่อนที่จะส่งข้อมูลส่วนบุคคลหรือข้อมูลทางการเงินใด ๆ นอกจากนี้ ผู้อ่านควรตรวจสอบให้แน่ใจว่า

• ผู้อ่านอยู่ในเว็บไซต์ของบริษัทที่ถูกต้อง โดยการตรวจสอบ URL และตรวจสอบความผิดปกติในการออกแบบหรือเนื้อหา

โดยหากผู้อ่าน สนใจข้อมูลรายงานการวิเคราะห์ (Analysis Report) ฉบับเต็ม สามารถอ่านต่อได้ที่ รายงานการวิเคราะห์ (Analysis Report): แคมเปญฟิชชิ่งที่กำหนดเป้าหมายต่อผู้ใช้งานบริการโทรคมนาคมและไปรษณีย์ทั่วโลก

ข้อมูลอื่นๆ

– Indicators of Compromise (IOCs) สำหรับรายงานการวิเคราะห์ฯ ฉบับนี้ สามารถดาวน์โหลดได้ที่ TTC-CERT GitHub Repository

– MISP Event สำหรับรายงานการวิเคราะห์ฯ ฉบับนี้ สามารถดาวน์โหลดได้ที่ TTC-CERT GitHub Repository

ที่มา – TTC-CERT, รายงานการวิเคราะห์ (Analysis Report): แคมเปญฟิชชิ่งที่กำหนดเป้าหมายต่อผู้ใช้งานบริการโทรคมนาคมและไปรษณีย์ทั่วโลก

———————————————————————————————————————————————————————————

ที่มา : Blognone by TTC-CERT / วันที่เผยแพร่ 23 พ.ค.67

Link : https://www.blognone.com/node/139926