![]()

DDoS หรือ Distributed Denial of Service นั้นเป็นการระดมยิงแพ็คเกจข้อมูลจำนวนมากใส่เครื่องเป้าหมายเพื่อให้ระบบรวน หยุดการทำงาน โดยอาจใช้เพื่อการก่อกวน หรือเพื่อเปิดช่องให้แฮ็กเกอร์ทำการเข้าแฮ็กระบบเนื่องจากระบบป้องกันได้อ่อนแอลงก็ได้ ซึ่งการที่จะทำได้นั้นต้องมีการสร้างเครื่องที่ช่วยยิง หรือซอมบี้ จำนวนมากผ่านทางมัลแวร์

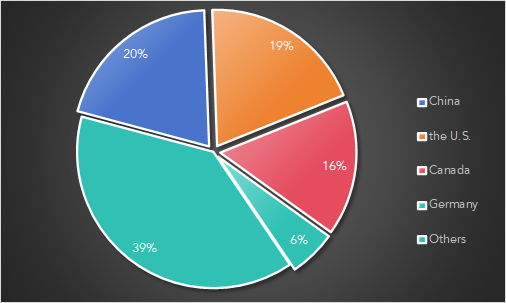

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการตรวจพบของมัลแวร์เพื่อการสร้างเครื่องซอมบี้สำหรับการทำ DDoS หรือที่เรียกว่ามัลแวร์สายพันธุ์ Botnet ตัวใหม่ โดยทีมวิจัยจาก NSFOCUS ซึ่งเป็นบริษัทผู้เชี่ยวชาญด้านโซลูชั่นความปลอดภัยสำหรับระบบคลาวด์ โดยมัลแวร์ที่ทางทีมวิจัยได้ตรวจพบนั้นมีชื่อว่า Gorilla (หรือ GorillaBot) ซึ่งกำลังระบาดในประเทศมากกว่า 100 ประเทศทั่วโลก พร้อมพุ่งเป้าโจมตีอุตสาหกรรมต่าง ๆ ในประเทศเหล่านั้น ไม่ว่าจะเป็น เว็บไซต์ต่าง ๆ, กลุ่มธนาคาร, โทรคมนาคม. อุตสาหกรรมวิดีโอเกม, มหาวิทยาลัย ไปจนถึงหน่วยงานรัฐ แม้แต่เว็บไซต์การพนันก็ไม่รอดพ้นการโจมตีในครั้งนี้

ที่น่าตกตะลึงคือ ตัวมัลแวร์ดังกล่าวนั้นทางทีมวิจัยได้พบว่ามีการยิงคำสั่งเพื่อโจมตีกว่า 3 แสนครั้ง โดยมีการใช้คำสั่งเพื่อการระดมยิง หรือ Flood มากมายหลายคำสั่งเข้ามาใช้งาน ไม่ว่าจะเป็น UDP flood, ACK BYPASS flood, Valve Source Engine (VSE) flood, SYN flood, และ ACK flood รวมทั้งมีการใช้วิธีการสวมรอยหมายเลข IP Address ด้วยวิธีการ IP Spoofing โดยการอาศัยคุณสมบัติหนึ่งของ UDP Protocol เพื่อขยายขนาดของ Traffic ให้มีปริมาณมากแบบทวีคูณอีกด้วย

ซึ่งมัลแวร์ตัวนี้นั้นสามารถทำงานได้บนเครื่องที่ใช้สถาปัตยกรรมซีพียูมากมายหลายประเภท ไม่ว่าจะเป็น ARM, MIPS, x86_64, และ x86 ซึ่งตัวมัลแวร์นั้นหลังจากที่ฝังลงสู่เครื่องของเหยื่อแล้ว ก็จะสร้างการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อรอคำสั่งในการโจมตีจากทางแฮ็กเกอร์ นอกจากความสามารถในการเข้ากันได้กับสถาปัตยกรรมที่หลากหลายแล้ว ตัวมัลแวร์ยังมีความสามารถในการใช้ประโยชน์จากช่องโหว่ความปลอดภัยของเครื่องมือเพื่อการทำงานกับ Big Data อย่าง Apache Hadoop ในส่วนของ YARN RPC เพื่อนำมาใช้ในการยิงโค้ดคำสั่งจากระยะไกล (Remote Code Execution หรือ RCE) อีกด้วย

ไม่เพียงเท่านั้น มัลแวร์ Gorilla ยังมีความร้ายกาจในการหลบเลี่ยงการตรวจจับด้วยการสร้าง Service File ที่มีชื่อว่า custom.service ฝังตัวในโฟลเดอร์ “/etc/systemd/system/” และตั้งค่าให้ระบบนั้นรันขึ้นมาทุกครั้งที่เปิดเครื่องใหม่ โดยตัว Service ดังกล่าวนั้นจะทำหน้าที่ในการรัน Shell Scripts (“lol.sh”) จากเซิร์ฟเวอร์ “pen.gorillafirewall[.]su”

นอกจากนั้นแล้ว ตัวมัลแวร์ยังมีการฝังคำสั่งที่คล้ายคลึงกันลงในโฟลเดอร์ “/etc/inittab,” “/etc/profile,” และ “/boot/bootcmd” เพื่อทำหน้าที่ดาวน์โหลด และรัน Shell Scripts ต่าง ๆ จากเซิร์ฟเวอร์ตามที่แฮ็กเกอร์ได้ตั้งค่าไว้ทุกครั้งที่ทำการเปิดเครื่องขึ้นมาใหม่อีกด้วย เรียกได้ว่าเมื่อเหยื่อเปิดเครื่อง ก็พร้อมจะกลายเป็นเครื่องมือสำหรับแฮ็กเกอร์ในการทำ DDoS ได้ทันที

แหล่งข่าวนั้นไม่ได้ระบุว่า มัลแวร์ดังกล่าวสามารถเข้าถึงเครื่องเหยื่อได้อย่างไร แต่โดยพื้นฐานที่สุดแล้ว ทางทีมข่าวขอแนะนำว่า ให้ผู้อ่านหลีกเลี่ยงการเปิด และรันไฟล์จากแหล่งที่ไม่น่าไว้วางใจ เพื่อลดความเสี่ยงในการติดมัลแวร์ต่าง ๆ สามารถเป็นการป้องกันตัวโดยพื้นฐานได้

———————————————————————————————————————————————————————————

ที่มา : Thaiware / วันที่เผยแพร่ 16 ต.ค.67

Link : https://news.thaiware.com/21401.html