![]()

การแพร่กระจายมัลแวร์นั้นมักจะมีความนิยมใช้ไฟล์ที่ดูไม่มีพิษมีภัยหลายตัวเพื่อมาเป็นพาหะเสมอ และในระยะหลังก็ได้เริ่มมีการใช้ไฟล์ที่ใกล้ตัวมากขึ้นเรื่อย ๆ ไม่ว่าจะเป็นไฟล์ PDF, SVG มาจนถึง DOC และ XLS

จากรายงานโดยเว็บไซต์ Cyber Security News ได้มีการอ้างอิงถึงงานวิจัยจากทีมวิจัยแห่ง FortiGuard Labs ซึ่งเป็นส่วนหนึ่งของบริษัท Fortinet องค์กรผู้เชี่ยวชาญด้านการพัฒนาโซลูชันความปลอดภัยไซเบอร์ในระดับองค์กร ได้พบว่ามัลแวร์ SmokeLoader ซึ่งเป็นมัลแวร์ประเภทนกต่อเพื่อดาวน์โหลดมัลแวร์ตัวอื่น ๆ ลงมาติดบนเครื่องของเหยื่อ (Loader) โดยมัลแวร์ดังกล่าวนั้นนอกจากจะมีความสามารถในการดาวน์โหลดปลั๊กอินต่าง ๆ จากเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อโจมตีเครื่องของเหยื่อแล้ว ยังมีความสามารถในการขโมยข้อมูลต่าง ๆ เช่น รหัสผ่าน, ข้อความที่กรอกอยู่ในส่วนของ Autofill (ระบบกรอกแบบฟอร์มอัตโนมัติจากข้อมูลที่มีอยู่แล้ว), ไฟล์คุกกี้, และที่อยู่อีเมลต่าง ๆ ผ่านทางปลั๊กอินอันตรายที่ดาวน์โหลดลงมาอีกด้วย นอกจากนั้น ตัวปลั๊กอินยังมีการฝังตัวใน Process สำคัญอย่าง explorer.exe เพื่อการันตีว่าตัวปลั๊กอินจะทำงานอยู่ตลอดเวลาไม่มีขาดช่วง

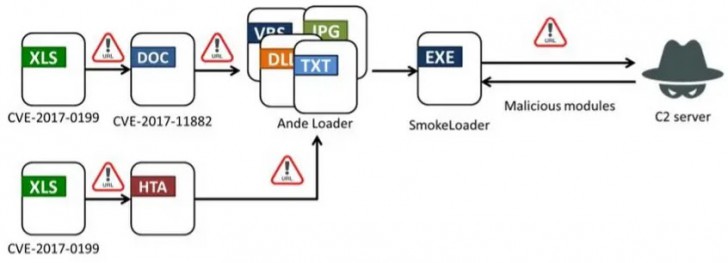

โดยจากรายงานนั้นพบว่ามัลแวร์ดังกล่าวได้มีการอาศัยช่องโหว่ CVE 2017-11882 ที่อยู่บนไฟล์ประเภท .Doc และ CVE 2017-0199 ซึ่งเป็นช่องโหว่ที่อยู่บนไฟล์ประเภท .XLS โดยช่องโหว่ทั้ง 2 ช่องนั้นมีจุดร่วมกันในการเปิดโอกาสให้แฮกเกอร์สามารถรันโค้ดจากระยะไกล (Remote Code Execution หรือ RCE) ได้

ซึ่งสำหรับขั้นตอนการโจมตีนั้นจะเริ่มขึ้นจากการที่แฮกเกอร์ส่ง Phishing Email เพื่อหลอกให้เหยื่อทำการดาวน์โหลดและเปิดไฟล์ดังกล่าวขึ้นมา โดยหลังจากที่เหยื่อทำการเปิดไฟล์ .XLS ขึ้นมาแล้ว ภายในนั้นจะมีลิงก์ที่นำไปสู่การดาวน์โหลดไฟล์อีกตัวหนึ่งลงมา ขั้นตอนถัดไปอาจแบ่งเป็น 2 ทางคือ

– เหยื่อกดลิงก์แล้วดาวน์โหลดไฟล์ .DOC ออกมา โดยสคริปท์อันตรายนั้นจะซ่อนอยู่ในส่วนของเครื่องมือปรับแต่งสมการ (Equation Editor) ของ Microsoft Office จะถูกรันเพื่อดาวน์โหลดไฟล์ สคริปท์ .VBS ที่จะนำไปสู่การดาวน์โหลดมัลแวร์นกต่อตัวแรกที่มีชื่อว่า AndeLoader โดยตัวมัลแวร์ตัวนี้จะทำการดาวน์โหลดมัลแวร์นกต่อที่เป็นกรณีอยู่ในข่าว SmokeLoader ลงมาอีกที โดย SmokeLoader จะติดต่อกับเซิร์ฟเวอร์ C2 เพื่อดาวน์โหลดปลั๊กอินอันตรายต่าง ๆ ลงมาติดบนเครื่อง

– ในอีกกรณีหนึ่งคือ เป็นการดาวน์โหลดไฟล์ HTA อันจะนำไปสู่การรันสคริปท์เพื่อดาวน์โหลด AndeLoader และ SmokeLoader เป็นลำดับตามที่กล่าวไว้ในข้อก่อน

ถึงมัลแวร์ดังกล่าวจะมีความร้ายกาจมาก แต่ด้วยการปราบปรามอย่างจริงจังจากสำนักงานตำรวจยุโรป หรือ Europol นำไปสู่การทลายโครงสร้างพื้นฐานของมัลแวร์หลายตัว รวมไปถึงมัลแวร์ SmokeLoader ด้วย ทำให้การโจมตีด้วยมัลแวร์ตัวดังกล่าวลดน้อยลงไปมาก แต่ก็ยังไม่หมดไปเสียทีเดียว ดังนั้นขอให้ผู้อ่านมีความระมัดระวังในการดาวน์โหลดไฟล์นามสกุลดังกล่าวจากอีเมลที่ไม่น่าไว้วางใจ และถ้าเผลอเปิดไปแล้ว ขอให้ยั้งใจอย่างคลิกลิงก์แปลก ๆ ภายในเป็นอันขาด

———————————————————————————————————————————————————————————

ที่มา : Thaiware / วันที่เผยแพร่ 13 ธ.ค.67

Link : https://news.thaiware.com/21499.html