![]()

เว็บไซต์ Bleeping Computer รายงานเมื่อ 12 ธ.ค.67 ว่า ผู้คุกคามทางไซเบอร์ชาวอิหร่านใช้มัลแวร์ชนิดใหม่ชื่อว่า “IOCONTROL” เพื่อโจมตีอุปกรณ์ที่เชื่อมต่ออินเทอร์เน็ตได้ (IoT) และระบบ OT/SCADA ที่ใช้โดยโครงสร้างพื้นฐานที่สำคัญในอิสราเอลและสหรัฐอเมริกา โดยอุปกรณ์เป้าหมายได้แก่ เราเตอร์ แผงวงจรที่สามารถติดตั้งโปรแกรมได้ (PLC) Human-Machine Interfaces (HMI) กล้องวงจรปิด (IP Camera) Firewall รวมถึงระบบจัดการเชื้อเพลิง (Fuel Management System) ด้วยลักษณธดังกล่าวทำให้มัลแวร์สามารถโจมตีอุปกรณ์ต่าง ๆ จากเหล่าผู้ผลิตอุปกรณ์ไอที เช่น D-Link, Hikvision, Baicells, Red Lion, Orpak, Phoenix Contact, Teltonika และ Unitronics เป็นต้น

นักวิจัย Team82 ของบริษัท Claroty ผู้ค้นพบและสุ่มตัวอย่าง IOCONTROL เพื่อการวิเคราะห์ รายงานว่า มัลแวร์ IOCONTROL เป็นอาวุธไซเบอร์ระดับประเทศที่สามารถรบกวนการทำงานของโครงสร้างพื้นฐานที่สำคัญได้อย่างมีนัยยะสำคัญ ซึ่งปัจจุบัน มีการนำมัลแวร์ IOCONTROL มาใช้วางแผนโจมตีระบบของอิสราเอลและสหรัฐฯ ได้แก่ ระบบจัดการเชื้อเพลิง Orpak และ Gasboy โดยรายงานระบุว่าเครื่องมือนี้เชื่อมโยงกับกลุ่มแฮ็กเกอร์ชาวอิหร่านที่รู้จักกันในชื่อ CyberAv3ngers ซึ่งแสดงความสนใจที่จะโจมตีระบบอุตสาหกรรมในอดีต OpenAI ยัง รายงานเมื่อไม่นานนี้ระบุว่ากลุ่มแฮ็กเกอร์ดังกล่าวนี้ใช้ ChatGPT เพื่อแคร็ก PLC พัฒนาสคริปต์โจมตี bash และ Python แบบกำหนดเอง และวางแผนหลังการโจมตีด้วย

IOCONTROL สามารถควบคุมปั๊มจ่ายน้ำมัน เครื่องชำระเงิน และระบบต่อพ่วงอื่น ๆ ทำให้เกิดการหยุดชะงักหรือถูกโจรกรรมข้อมูลได้ กลุ่มแฮ็กเกอร์ชาวอิหร่านได้โพสต์ผ่านทางแอปพิลเคชัน Telegram อ้างว่าสามารถโจมตีสถานีบริการน้ำมันกว่า 200 แห่งในอิสราเอลและสหรัฐฯ ซึ่งสอดคล้องกับการค้นพบของ Claroty

การโจมตีเหล่านี้เกิดขึ้นในช่วงปลายปี 2566 ซึ่งเป็นเวลาไล่เลี่ยกับการเปลี่ยนแปลงอุปกรณ์ PLC/HMI ในโรงบำบัดน้ำของบริษัท Unitronics Vision และมีการโจมตีเกิดขึ้นอีกครั้งในช่วงกลางปี 2567 ทั้งนี้โปรแกรมป้องกันไวรัสทั้ง 66 โปรแกรมไม่สามารถตรวจพบไบนารีมัลแวร์ที่บรรจุในอุปกรณ์ UPX ได้

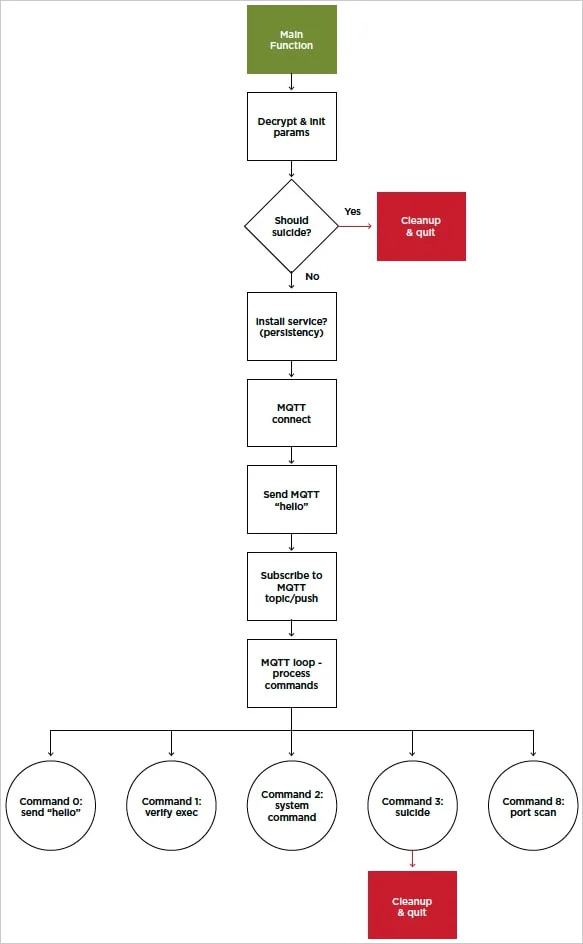

มัลแวร์ซึ่งเก็บอยู่ในไดเร็กทอรี ‘/usr/bin/’ ภายใต้ชื่อ ‘iocontrol’ ใช้การกำหนดค่าแบบโมดูลาร์เพื่อปรับตัวให้เข้ากับผู้ผลิตและประเภทอุปกรณ์ที่แตกต่างกัน โดยมุ่งเป้าโจมตีสถาปัตยกรรมระบบที่หลากหลาย โดยจะใช้สคริปต์(‘S93InitSystemd.sh’) เพื่อดำเนินกระบวนการมัลแวร์ (‘iocontrol’) ซึ่งการบูทระบบจนถึงการรีสตาร์ทอุปกรณ์ก็ไม่สามารถหยุดยั้งการทำงานของมัลแวร์นี้ได้ มัลแวร์ตัวดังกล่าวใช้ โปรโตคอล MQTT ผ่านพอร์ต “8883” สื่อสารกับเซิร์ฟเวอร์คำสั่งและการควบคุม (C2) ซึ่งเป็นช่องสัญญาณและโปรโตคอลมาตรฐานสำหรับอุปกรณ์ IoT รหัสอุปกรณ์เฉพาะจะถูกฝังไว้ในข้อมูลประจำตัว MQTT และ ใช้ DNS over HTTPS (DoH) เพื่อแก้ไขโดเมน C2 เพื่อหลบเลี่ยงเครื่องมือตรวจสอบปริมาณการรับส่งข้อมูลบนเครือข่ายอุปกรณ์ และมัลแวร์จะถูกเข้ารหัสโดยใช้ AES-256-CBC โดยคำสั่งที่มัลแวร์ IOCONTROL สามารถใช้งานได้ประกอบด้วย

- ส่ง “สวัสดี” : รายงานข้อมูลระบบโดยละเอียด (เช่น ชื่อโฮสต์ ผู้ใช้ปัจจุบัน รุ่นอุปกรณ์) ไปยัง C2

- ตรวจสอบการดำเนินการ : ยืนยันว่าไบนารีของมัลแวร์ได้รับการติดตั้งอย่างถูกต้องและสามารถเรียกใช้งานได้

- ดำเนินการคำสั่ง : รันคำสั่ง OS ที่ต้องการผ่านทางการเรียกระบบและรายงานผลลัพธ์

- การลบตัวเอง : ลบไฟล์ไบนารี สคริปต์ และบันทึกของตัวเองเพื่อหลีกเลี่ยงการตรวจจับ

- การสแกนพอร์ต : สแกนช่วง IP และพอร์ตที่ระบุเพื่อระบุเป้าหมายที่มีศักยภาพอื่น

คำสั่งข้างต้นจะมาจากไลบรารี ‘libc’ โดยตรง และตัวมัลแวร์นั้นจะเขียน Outputs เป็นไฟล์ชั่วคราว (temporary files) ไว้เป็นรายงาน

เมื่อพิจารณาถึงบทบาทของเป้าหมาย IOCONTROL ในการโจมตีโครงสร้างพื้นฐานที่สำคัญและกิจกรรมอย่างต่อเนื่องของกลุ่มแฮ็กเกอร์ชาวอิหร่านแล้ว รายงานของ Claroty ถือเป็นแหล่งข้อมูลที่สำคัญยิ่งสำหรับการป้องกันและการะบุถึงมัลแวร์ รวมถึงการปิดกั้นภัยคุกคามจากมัลแวร์ดังกล่าวด้วย

———————————————————————————————————————————————————————————

ที่มา : Bleeping computer / วันที่เผยแพร่ 12 ธ.ค.67

Link : https://www.bleepingcomputer.com/news/security/new-iocontrol-malware-used-in-critical-infrastructure-attacks/