![]()

Game Engine นั้นเป็นชุดเครื่องมือสำหรับการพัฒนาวิดีโอเกมในยุคสมัยใหม่ที่เพิ่มความสะดวกให้กับนักพัฒนา และเพิ่มความเป็นเอกลักษณ์ของวิดีโอเกมที่ใช้ Engine นั้น ๆ แต่ด้วยความเฉพาะตัวในบางประเด็น สามารถเปิดเป็นช่องโหว่ให้แฮ็กเกอร์นำเอาไปใช้ประโยชน์ได้

จากรายงานโดยเว็บไซต์ Bleeping Computer ได้อ้างอิงจากรายงานจากกลุ่มนักวิจัยแห่งบริษัท Check Point Research ซึ่งเป็นหน่วยงานที่เชี่ยวชาญในการวิจัยด้านภัยไซเบอร์ ที่มีการกล่าวถึงแฮ็กเกอร์กุล่มที่มีชื่อว่า Stargazer ได้นำเอาความสามารถในการรันสคริปท์ประเภท GDScript ของ Godot Engine ซึ่งเป็น Game Engine ยอดนิยมตัวหนึ่ง ที่ถูกนำเอาไปใช้ในการพัฒนาเกมดังมากมาย เช่น Sonic Color: Ultimate และ Cassette Beast เป็นต้น นอกจากนั้นด้วยความที่ตัว Godot Engine นั่นเป็นประเภท Open Source ทำให้ได้รับความนิยมจากเหล่านักพัฒนาวิดีโอเกมอิสระอย่างมากอีกด้วย ซึ่งการโจมตีในครั้งนี้นั้นได้มุ่งเน้นไปยังเกมเมอร์ที่ใช้งาน OS หลากชนิด ไม่ว่าจะเป็น Windows, macOS, Linux, Android และ iOS ล้วนแต่รับความเสี่ยงที่เท่าเทียมกัน

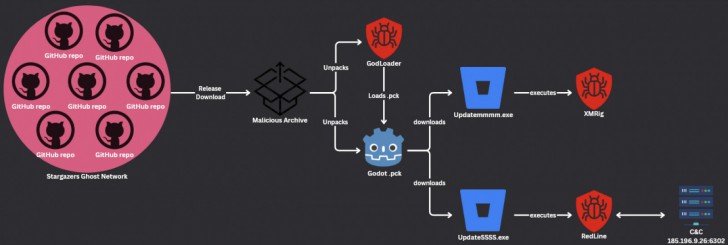

โดยความสามารถดังกล่าวนั้นได้ถูกแฮ็กเกอร์นำมาใช้ในการปล่อยมัลแวร์นกต่อที่มีชื่อว่า GodLoader (โดยเป็นการตั้งชื่อล้อไปกับตัว Game Engine ที่มีชื่อว่า Godot) ซึ่งแฮ็กเกอร์จะทำการฝากไฟล์ไว้บนคลังข้อมูลดิจิทัลของทาง Github (Repo หรือ Repository) โดยแฮ็กเกอร์จะล่อลวงเหยื่อว่าไฟล์ที่ฝากไว้นั้นเป็นเครื่องมือ หรือ วิดีโอเกมฟรี เพื่อให้ตายในดาวน์โหลดไฟล์แพ็คเกจมัลแวร์ลงมา ซึ่งหลังจากที่คลายไฟล์ดังกล่าวออกมาแล้ว ตัวไฟล์ก็จะแตกออกมาเป็นไฟล์ 2 ตัวคือ GodLoader ที่มีชื่อไฟล์ว่า Loads.pck และ ตัวไฟล์ของ Game Engine เอง ที่มีชื่อไฟล์ว่า Godot.pck ที่ใช้ในการอ่านสคริปท์จากไฟล์ Loads.pck เพื่อใช้ในการดาวน์โหลดมัลแวร์ลงสู่เครื่อง เช่น มัลแวร์ประเภทใช้ทรัพยากรเครื่องของเหยื่อเพื่อขุดเงินคริปโตเคอร์เรนซี อย่าง XMRig โดยสาเหตุที่ระบบป้องกันภัยไซเบอร์บนเครื่องสามารถตรวจจับมัลแวร์ตัวนี้ได้ยาก เนื่องมาจากไฟล์ประเภท .pck ซึ่งเป็นไฟล์แพคเกจสำหรับตัว Engine โดยตรง คล้ายไฟล์ที่ใช้สำหรับการเล่นวิดีโอเกมจาก Engine ตัวนี้ไฟล์อื่น ๆ ทำให้แฮ็กเกอร์ซ่อนสคริปท์ที่ใช้ในการดาวน์โหลดและรันมัลแวร์ รวมทั้งหลบเลี่ยงระบบรักษาความปลอดภัยไปในเวลาเดียวกันได้อย่างสะดวก

ภาพจาก : https://www.bleepingcomputer.com/news/security/new-godloader-malware-infects-thousands-of-gamers-using-godot-scripts/

หลังจากที่มีข่าวเรื่องการใช้งานช่องโหว่ดังกล่าวออกมา ทางทีมงานด้านความปลอดภัยของผู้พัฒนาหลักของตัว Game Engine Godot เองก็ได้ออกมาให้ความเห็นว่า เป็นไปไม่ได้ที่เหยื่อนั้นจะติดมัลแวร์จากการที่คลิกไฟล์ .pck ดังกล่าวแค่คลิกเดียว เนื่องจากตัว Godot นั้นไม่ได้ลงทะเบียนนามสกุลไฟล์ดังกล่าวไว้ในตัวโปรแกรมที่จะทำให้สามารถรันไฟล์ดังกล่าวได้ทันที ดังนั้น การที่ผู้ใช้งานจะรันไฟล์ดังกล่าวได้จะต้องทำการคลายไฟล์ (Unpacked) ออกมาเสียก่อน

โดยความเห็นดังกล่าวนั้นจะเป็นจริงหรือไม่อาจต้องมีการตรวจสอบในเชิงลึกอีกที เนื่องจากแหล่งข่าวได้รายงานถึงตัวเลขความเสียหายมาว่า ใน 3 เดือน ตั้งแต่มีการระบาดของมัลแวร์ดังกล่าวนั้น ได้มีผู้เสียหายที่ติดเชื้อมัลแวร์ดังกล่าวไปแล้วถึง 17,000 ราย ด้วยกัน ทั้งยังมีการตรวจพบ Repo เก็บไฟล์ปลอมปนมัลแวร์ดังกล่าวถึง 200 แห่งบน Github ที่ถูกบริหารจัดการโดย “แอคหลุม” ของทางทีม Stargazer มากกว่า 225 บัญชีด้วยกัน ปัญหานี้จะถูกแก้ไขหรือไม่ ผู้อ่านอาจต้องติดตามข่าวต่อไปอย่างใกล้ชิด

———————————————————————————————————————————————————————————

ที่มา : Thaiware / วันที่เผยแพร่ 9 ธ.ค.67

Link : https://news.thaiware.com/21493.html