![]()

ชื่อ GitHub คงเป็นชื่อที่คุ้นเคยกันดีสำหรับเหล่านักพัฒนาซอฟต์แวร์ และแอปพลิเคชัน ที่เป็นแหล่งเครื่องมือ และรวมคนเก่งไว้มากมาย แน่นอนย่อมเป็นที่หมายตาของแฮ็กเกอร์เนื่องจากทรัพยากรบุคคลเหล่านี้มักทำงานในองค์กรสำคัญ ทำให้เป็นต้นทางสำหรับการขโมยข้อมูลได้

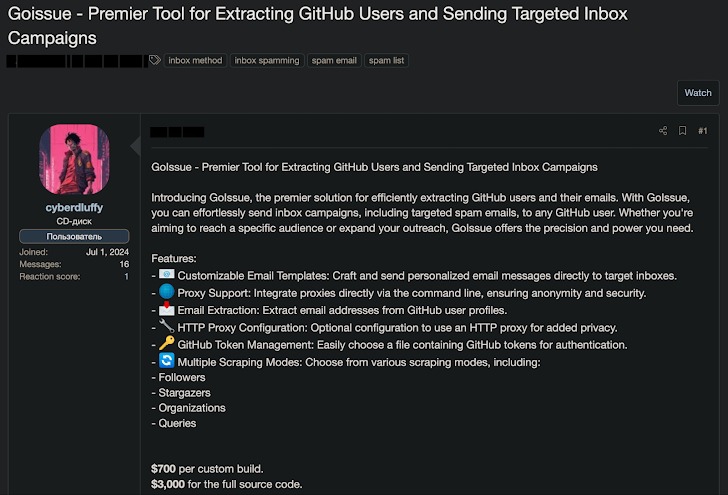

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการตรวจพบเครื่องมือที่ช่วยให้แฮ็กเกอร์สามารถมุ่งเน้นทำการหลอกลวงกลุ่มผู้ใช้งาน GitHub ด้วยวิธีการ Phishing ได้อย่างง่ายดายมากยิ่งขึ้น ซึ่งเครื่องมือดังกล่าวนั้นเป็นเครื่องมือที่มีชื่อว่า GoIssue ที่ถูกพัฒนาโดยแฮ็กเกอร์ที่มีชื่อว่า Cyberdluffy (หรือ Cyber D’ Luffy) โดยได้มีการทำการตลาดผ่านทางเว็บบอร์ดใต้ดินที่มีชื่อว่า Runion ซึ่งได้โฆษณาว่า เครื่องมือตัวนี้มีความสามารถในการดึงที่อยู่อีเมล (Email Address) ของผู้ใช้งาน GitHub ที่ถูกเปิดเป็นสาธารณะ (Public) ออกมาได้อย่างง่ายดาย ทำให้สามารถนำเอาไปใช้ในการส่งอีเมล Scam ให้กับผู้ใช้งาน GitHub เพื่อหลอกขโมยข้อมูลหรือปล่อยมัลแวร์ได้ผ่านทางอีกฟีเจอร์หนึ่งของซอฟต์แวร์ดังกล่าวที่สามารถส่งอีเมลคราวละจำนวนมาก (Bulk Email Sending) ได้

โดยเครื่องมือดังกล่าวนั้น ทางทีมวิจัยจาก SlashNext บริษัทผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ ได้ออกมาเปิดเผยว่า ปัจจุบัน GoIssue ได้ถูกวางจำหน่ายภายในเครือข่ายใต้ดินของแฮ็กเกอร์ ในราคา 700 ดอลลาร์สหรัฐ (24,390 บาท) โดยถ้าผู้ใช้งานคนใดต้องการใช้งานแบบเต็มรูปแบบ ก็สามารถสั่งซื้อในเวอร์ชันที่มาพร้อมโค้ดต้นฉบับ (Source Code) ได้ในราคา 3,000 ดอลลาร์สหรัฐ (104,525 บาท) ในช่วงเดือนตุลาคมที่ผ่านมานั้น ทางทีมวิจัยยังได้พบว่า ราคาของเครื่องมือดังกล่าวยังถูกลดลงไปอีก จนเหลือต่ำสุดเพียงแค่ 150 ดอลลาร์สหรัฐ (5,226 บาท) สำหรับเวอร์ชันปกติ และ 1,000 ดอลลาร์สหรัฐ (34,841 บาท) สำหรับเวอร์ชันพร้อมโค้ดต้นฉบับ

ทีมวิจัยยังได้รายงานว่า เครื่องมือดังกล่าวนั้นได้ถูกนำเอาไปใช้ในแคมเปญการโจมตีกลุ่มผู้ใช้งาน GitHub มากมายหลายแคมเปญด้วยกัน เช่น แคมเปญของทางกลุ่มแฮกเกอร์ Gitloker ที่ทำการปลอมตัวเป็นทีมงานความปลอดภัยของทาง GitHub ส่งอีเมลหลอกลวงให้เหยื่อทำการคลิกลิงก์อันตรายที่แนบไปโดยหน้าจอปลายทางนั้นจะเรียกร้องให้เหยื่อ ทำการใส่รหัสผ่านเพื่อล็อกอินและยืนยันตัวตนผ่านทางแอปพลิเคชัน OAuth (Open Authentication) ปลอมที่แฮกเกอร์เตรียมไว้เพื่อทำการสมัครงาน ซึ่งถ้าเหยื่อหลงเชื่อให้ Permission การเข้าถึงกับแอป OAuth ปลอม ก็จะส่งผลให้แฮกเกอร์สามารถยึดสิ่งต่าง ๆ ที่เหยื่ออัปโหลดไว้บนคลังเก็บของทาง GitHub (Repo หรือ Repository) ทั้งหมด พร้อมทั้งมีการแปะโน้ตเรียกค่าไถ่ เพื่อข่มขู่ให้เหยื่อยอมทำการเสียเงินค่าไถ่แลกกับการได้รับสิ่งที่ถูกยึดคืนมา

นอกจากนั้นทางทีมวิจัยจาก Perception Point อีกบริษัทผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ ยังได้รายงานถึงกลยุทธ์ที่แฮกเกอร์ใช้การแฮกรหัสผ่าน ด้วยการใช้ไฟล์ Microsoft Visio (.vdsx) และ SharePoint ผ่านทางการส่งอีเมลที่หลอกลวงว่าเป็นข้อเสนอทางธุรกิจ ผ่านทางบัญชีอีเมลที่ทางแฮกเกอร์ได้แฮกมาอีกทีเพื่อหลบเลี่ยงการถูกตรวจจับโดยระบบอีเมลปลายทาง ซึ่งถ้าเหยื่อหลงเชื่อคลิกลิงก์ที่อยู่บนอีเมล ตัวลิงก์ก็จะพาเหยื่อไปยังไฟล์ .vdsx ที่ถูกอัปโหลดไว้บนบัญชี SharePoint (ที่ทางแฮกเกอร์ขโมยของคนอื่นมาใช้งานอีกที) โดยบนไฟล์ .vdsx นั้นก็จะมีลิงก์อีกลิงก์ ที่ถ้าเหยื่อกด ก็จะนำเหยื่อไปยังหน้าล็อกอิน Microsoft 365 ปลอม หลอกให้เหยื่อทำการใส่รหัสเพื่อขโมยรหัสผ่านในท้ายที่สุด

ที่มา : thehackernews.com

———————————————————————————————————————————————————————————

ที่มา : Thaiware / วันที่เผยแพร่ 21 พ.ย.67

Link : https://news.thaiware.com/21464.html