![]()

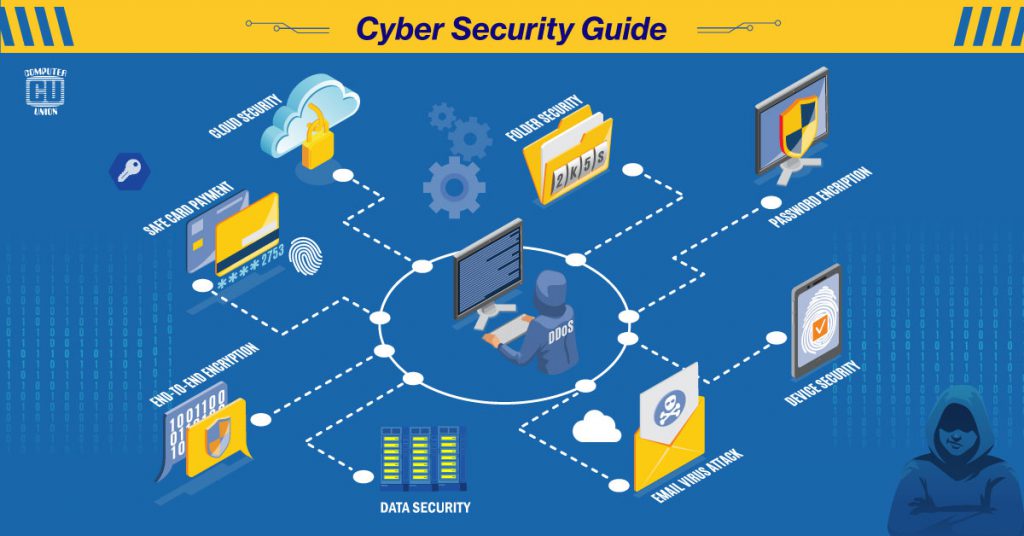

ทุกวันนี้กระแสการโจมตีทางไซเบอร์มีให้เห็นอยู่บ่อยครั้ง ไม่ว่าจะเป็นการโจมตีจาก แรนซัมแวร์, แฮกเกอร์, มัลแวร์ และไวรัส ล้วนเป็นภัยคุกคามด้านความปลอดภัยที่แท้จริงในโลกดิจิตอล คุณพร้อมรับมือจากภัยคุกคามเหล่านี้หรือยัง และมีเครื่องมือการรักษาความปลอดภัยขั้นพื้นฐานอะไรบ้างที่ทุกองค์กรควรมี เพื่อรักษาความมั่นคงปลอดภัยทางไซเบอร์ให้กับองค์กรของตนเอง คอมพิวเตอร์ยูเนี่ยนได้เรียงลำดับความสำคัญจากภัยคุกคามทางไซเบอร์สำหรับองค์กรดังนี้

ข้อมูลเป็นส่วนสำคัญของทุกธุรกิจ การปกป้องสภาพแวดล้อมไอทีขององค์กรนั้นสำคัญมาก ทุกองค์กรจำเป็นต้องให้ความสำคัญกับความปลอดภัยทางไซเบอร์ ที่วันนี้ได้เกิดการโจมตีและส่งผลกระทบต่อธุรกิจในทุกขนาด ไม่ว่าจะเป็นการโจมตีจาก แรนซัมแวร์, แฮกเกอร์, มัลแวร์ และไวรัส ล้วนเป็นภัยคุกคามด้านความปลอดภัยที่แท้จริงในโลกดิจิตอล

ดังนั้นจำเป็นอย่างยิ่งที่ทุกบริษัทจะต้องตระหนักถึงการโจมตีด้านไซเบอร์ที่เป็นอันตรายต่อการดำเนินธุรกิจขององค์กร และจำเป็นต้องรักษาความมั่นคงปลอดภัยให้แก่องค์กรของตนเองให้สามารถใช้งานได้ตลอดเวลา ข้อมูลต่อไปนี้คือเครื่องมือการรักษาความปลอดภัยขั้นพื้นฐานที่ทุกองค์กรควรมี เพื่อรักษาความมั่นคงปลอดภัยทางไซเบอร์ให้กับองค์กรของตนเอง โดยเรียงลำดับจากความสำคัญมากไปน้อย ได้ดังนี้

1.) Network Security

Definition: ความปลอดภัยของเครือข่าย คือการป้องกันโครงสร้างพื้นฐานของระบบเครือข่ายจากการเข้าถึงโดยไม่ได้รับอนุญาต หรือการเข้าใช้งานในทางที่ผิด โดยจะเกี่ยวข้องกับการสร้างโครงสร้างพื้นฐานที่ปลอดภัยสำหรับ อุปกรณ์ปลายทาง, เครื่องแม่ข่าย, ผู้ใช้ และแอปพลิเคชัน เพื่อให้สามารถทำงานได้อย่างปลอดภัยและถูกต้อง

Solutions: Firewall

ไฟร์วอลล์เป็นอุปกรณ์รักษาความปลอดภัยแบบฮาร์ดแวร์หรือซอฟต์แวร์ – ที่ตรวจสอบการรับส่งข้อมูลเครือข่ายทั้งขาเข้าและขาออก และกำหนดว่าจะบล็อกการรับส่งข้อมูลตามกฎความปลอดภัยที่กำหนดไว้ล่วงหน้าหรือไม่ ไฟร์วอลล์ยังสามารถป้องกันซอฟต์แวร์ที่เป็นอันตรายไม่ให้เข้าถึงเครื่องคอมพิวเตอร์หรือเครือข่ายผ่านทางอินเทอร์เน็ต และยังสามารถกำหนดค่าให้บล็อกข้อมูลตามตำแหน่งได้ (เช่น ที่อยู่ของเครือข่ายคอมพิวเตอร์) แอปพลิเคชัน หรือพอร์ต และจะอนุญาตให้ข้อมูลที่เกี่ยวข้องและจำเป็นผ่านได้เท่านั้น ซึ่งประโยชน์หลักๆ ของไฟร์วอลล์ ได้แก่

– ตรวจสอบการรับส่งข้อมูลในระบบเครือข่าย

– ป้องการการโจมตีของมัลแวร์

– ควบคุมการใช้หรือการเข้าถึง แอปพลิเคชั่นและข้อมูลภายในองค์กร

Products : Firewall

2.) Malware prevention

Definition: สามารถช่วยป้องกันการโจมตีของมัลแวร์ โดยการสแกนข้อมูลที่เข้ามาทั้งหมดเพื่อป้องกันไม่ให้มีการติดตั้งมัลแวร์และติดไปที่คอมพิวเตอร์ โปรแกรมป้องกันมัลแวร์ยังสามารถตรวจจับรูปแบบขั้นสูงของมัลแวร์และป้องกันการโจมตีจากแรนซัมแวร์ได้อีกด้วย

Solutions: Advanced Endpoint Protection

เป็นซอต์ฟแวร์ที่ติดตั้งบนเครื่องปลายทางเพื่อรักษาความปลอดภัยทางไซเบอร์ แทนที่จะสแกนเพื่อตรวจจับมัลแวร์บนเครื่องคอมพิวเตอร์และป้องกันสิ่งที่เรารู้ แต่ Advanced Endpoint Protection ใช้รูปแบบขั้นสูงของ AI เพื่อตรวจจับภัยคุกคามประเภท Files-Based, File less, Ransomware และ Spyware ด้วย Deep Learning และ Machine Learning ซึ่งการวิเคราะห์เชิงลึกด้วยเทคโนโลยี AI นี้ให้ความแม่นยำได้มากกว่าโซลูชันแบบ Signature และ Heuristic โดยบูรณาการกับการวิเคราะห์แบบสถิต, การควบคุมพอร์ต, อุปกรณ์, การควบคุมสคริปต์ และข้อมูลภัยคุกคาม ควบคู่ไปกับโซลูชันไฟร์วอลล์เพื่อระบุ ตรวจจับ และบล็อกภัยคุกคามที่ไม่เคยเห็นมาก่อนแบบเรียลไทม์ โดยสามารถกำหนดค่าเพื่อป้องกันหรือตรวจจับไฟล์ที่เป็นอันตรายและใช้เกณฑ์ที่แตกต่างกันซึ่งปรับให้เข้ากับความต้องการของแต่ละองค์กร โดยสามารถครอบคลุมการตรวจจับมัลแวร์ได้ทั้งบน Windows, macOS, Android, Chrome OS, iOS and iPadOS

CU’s Products: Deep Instinct

3.) Backup

Definition: การสำรองข้อมูลเป็นกระบวนการทำสำเนา ข้อมูล (Backup Data) ที่มีมากกว่าเดิมหนึ่งชุด เพื่อให้เราสามารถกู้ข้อมูล (Recovery) จากสถานการณ์ข้อมูลเสียหายหรือสูญหาย และในปัจจุบัน มีบริการสำรองข้อมูลหลายประเภทที่ช่วยให้องค์กรเกิดความมั่นใจได้ว่าข้อมูลมีความปลอดภัยสูงและข้อมูลสำคัญจะไม่สูญหายไปจากภัยธรรมชาติ สถานการณ์การโจรกรรมข้อมูล หรือเหตุฉุกเฉินประเภทอื่น ๆ

Solutions: Backup & Recovery, Ransomware Protection

ความสำคัญของการสำรองข้อมูล โดยหลักการทำงานของ software Backup จะประกอบด้วยคุณลักษณะ ในการจัดการความเสี่ยงความปลอดภัยของข้อมูล และตรวจสอบให้แน่ใจว่าข้อมูลพร้อมใช้งานได้ตามปกติ โดย Software Backup จะใช้เฟรมเวิร์คแบบ end-to-end โดยมีเป้าหมายสูงสุด โดยการกู้คืนข้อมูลได้อย่างรวดเร็วและถูกต้องสมบูรณ์

– Cyber/Ransomware Attack Protectionหลังจากการ Backup ข้อมูลเสร็จ ชุดข้อมูลจะทำการถูกล็อคและสามารถแก้ไขได้โดยกระบวนการ software backup เท่านั้น แรนซัมแวร์ แอปพลิเคชัน หรือผู้ใช้ใดๆ ที่พยายามลบ เปลี่ยนแปลง หรือแก้ไข Data Backup จะถูกปฏิเสธภายในสแต็ก I/O

– Data Isolation and Air Gapเป็นเทคโนโลยีที่ใช้ในการปกป้องข้อมูลรวมถึงการโจมตี และช่วยให้สามารถกู้คืนข้อมูลก่อนถูกการโจมตี โดย Software Backup จะสามารถจัดการกับความปลอดภัยของข้อมูล โดยทำการเข้ารหัสการ backup ข้อมูลได้อย่างมีประสิทธิภาพ อีกทั้งยังควบคุมการเข้าถึง Storage ที่ใช้ในการจัดเก็บข้อมูล backup เพื่อเพิ่มความปลอดภัยของข้อมูลได้ดียิ่งขึ้น

– Monitoring and Detectionวิธีการตรวจสอบและ Monitor ของระบบไฟล์ โดยใช้ข้อมูลในอดีตและอัลกอริทึมในการเรียนรู้เพื่อตรวจจับรูปแบบและพฤติกรรมของระบบไฟล์ที่มีการเปลี่ยนแปลงโดยเปรียบเทียบจากข้อมูลของชุดเดิมในก่อนหน้านี้

CU’s Products: IBM Spectrum Protect Plus, Commvault

4.) Data Security

Definition: การรักษาความปลอดภัยของข้อมูลเป็นวิธีปฏิบัติในการปกป้องข้อมูลจากการเข้าถึง การทุจริต หรือการโจรกรรมโดยไม่ได้รับอนุญาต

Solutions: Data Activity Monitoring, Encryption

เครื่องมือการรักษาความปลอดภัยข้อมูลควรเข้าใจว่าข้อมูลอยู่ที่ไหน การติดตามว่าใครสามารถเข้าถึงข้อมูลนั้นได้ และการบล็อกกิจกรรมที่มีความเสี่ยงสูงและการเคลื่อนไหวของไฟล์ที่อาจเป็นอันตราย

– การค้นหาข้อมูลและการจัดหมวดหมู่ กระบวนการระบุข้อมูลที่ละเอียดอ่อนที่เก็บอยู่ในฐานข้อมูล คลังข้อมูล และสภาพแวดล้อมแบบคลาวด์ แบบอัตโนมัติ

– การตรวจสอบการใช้ข้อมูล เพื่อดูว่าใครกำลังเข้าถึงข้อมูล ตรวจจับความผิดปกติและระบุความเสี่ยง และสามารถใช้การบล็อกและการแจ้งเตือนแบบไดนามิกสำหรับรูปแบบกิจกรรมที่ผิดปกติ รวมถึงการเข้ารหัส

– การประเมินความเสี่ยงและวิเคราะห์ความเสี่ยงจากการตรวจจับช่องโหว่ต่างๆ เช่น ซอฟต์แวร์ที่ล้าสมัย การกำหนดค่าผิดพลาด หรือรหัสผ่านที่ไม่รัดกุม และยังสามารถระบุแหล่งข้อมูลที่มีความเสี่ยงสูงสุดที่จะถูกเปิดเผย

CU’s Products: IBM Guardium

5.) Secure Access

Definition: เป็นเทคโนโลยีจัดการและรักษาความปลอดภัยบนอุปกรณ์ปลายทาง แอปพลิเคชัน เนื้อหา และข้อมูลที่หลากหลาย ประกอบด้วยการป้องกันภัยคุกคามบนอุปกรณ์เคลื่อนที่และการทำ Identity-as-a-Service (IDaaS) พร้อมการตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA)

Solutions: Unified endpoint management (UEM)

ด้วยแพลตฟอร์ม UEM สามารถช่วยให้องค์กรต่างๆ รักษาความปลอดภัยควบคุมสภาพแวดล้อมไอทีและอุปกรณ์ปลายทางทั้งหมดได้ เช่น สมาร์ทโฟน แท็บเล็ต แล็ปท็อป และเดสก์ท็อป นอกจากนี้ยังสามารถช่วยรักษาข้อมูลส่วนตัวของผู้ใช้ แอปพลิเคชั่น เนื้อหา แยกจากข้อมูลองค์กรได้อีกด้วย

– ความปลอดภัยของแอปพลิเคชัน การรักษาความปลอดภัยสามารถระบุได้ว่าต้องมีการตรวจสอบสิทธิ์ผู้ใช้เพื่อเปิดแอปหรือไม่ สามารถคัดลอก วาง หรือจัดเก็บข้อมูลจากแอปในอุปกรณ์ได้หรือไม่ และผู้ใช้สามารถแชร์ไฟล์ได้หรือไม่

– การติดตามอุปกรณ์ อุปกรณ์แต่ละเครื่องที่ลงทะเบียนหรือออกโดยองค์กรสามารถกำหนดค่าให้สามารถติดตาม GPS และโปรแกรมอื่นๆ ได้

– นโยบายคอนเทนเนอร์ ปกป้องแอปพลิเคชั่นและข้อมูลที่สำคัญเพื่อสร้างสมดุลระหว่างประสิทธิภาพการทำงานของผู้ใช้และการปกป้องข้อมูลขององค์กร รวมถึงการป้องกันข้อมูลรั่วไหล (DLP)

CU’s Products: IBM MaaS360

6.) Network Monitoring

Definition: การตรวจสอบและวิเคราะห์เหตุการณ์แบบเรียลไทม์ ตลอดจนการติดตามและบันทึกข้อมูลความปลอดภัยเพื่อวัตถุประสงค์ในการปฏิบัติตามข้อกำหนดหรือการตรวจสอบสำหรับกิจกรรมที่ผิดปกติซึ่งอาจบ่งบอกถึงการโจมตีที่เป็นภัยคุกคามได้

Solutions: Security Information Event Management

SIEM เป็นการดำเนินการเชิงรุกเพื่อตรวจสอบและลดความเสี่ยงด้านความปลอดภัยของไอที โดยติดตามกิจกรรมเครือข่ายทั้งหมดของผู้ใช้ อุปกรณ์ และแอปพลิเคชันทั้งหมด เพื่อตรวจจับภัยคุกคามไม่ว่าจะเข้าถึงสินทรัพย์และบริการดิจิทัลที่ใดก็ตาม การวิเคราะห์ขั้นสูงเพื่อระบุและทำความเข้าใจรูปแบบข้อมูลที่ซับซ้อน ความสัมพันธ์ของเหตุการณ์และให้ข้อมูลเชิงลึกเพื่อค้นหาและบรรเทาภัยคุกคามที่อาจเกิดขึ้นต่อความปลอดภัยของธุรกิจได้อย่างรวดเร็ว

– การวิเคราะห์พฤติกรรมการใช้งานของผู้ใช้ การหาช่องโหว่ด้านความปลอดภัยหรือการโจมตีที่เกิดจากบุคคลที่ได้รับอนุญาตให้เข้าถึงเครือข่ายของบริษัท

– การปฏิบัติตามกฎระเบียบ ช่วยให้สามารถตรวจสอบและรายงานการปฏิบัติตามข้อกำหนดแบบรวมศูนย์ทั่วทั้งโครงสร้างพื้นฐานทางธุรกิจทั้งหมด

– การตรวจจับภัยคุกคามขั้นสูงและที่ไม่รู้จัก สามารถตรวจจับและตอบสนองต่อภัยคุกคามด้านความปลอดภัยทั้งที่รู้จักและไม่รู้จัก การใช้ฟีดข่าวกรองภัยคุกคามแบบบูรณาการและเทคโนโลยี AI

CU’s Products: IBM QRadar SIEM

7.) Data Loss Prevention (DLP)

Definition: การป้องกันข้อมูลรั่วไหล (DLP) คือชุดเครื่องมือและกระบวนการที่ใช้เพื่อให้แน่ใจว่าข้อมูลที่ละเอียดอ่อนจะไม่สูญหาย ใช้ในทางที่ผิด หรือเข้าถึงโดยผู้ใช้ที่ไม่ได้รับอนุญาต

Solutions: Data Loss Prevention (DLP)

ซอฟต์แวร์ DLP สามารถจำแนกประเภทข้อมูลที่มีการควบคุม เป็นความลับ และมีความสำคัญทางธุรกิจ และระบุนโยบายการละเมิดที่กำหนดโดยองค์กรหรือภายในชุดนโยบายที่กำหนดไว้ล่วงหน้า ซึ่งโดยทั่วไปจะขับเคลื่อนโดยการปฏิบัติตามกฎระเบียบ เช่น HIPAA, PCI-DSS หรือ GDPR เมื่อตรวจพบการละเมิดดังกล่าวแล้ว DLP จะบังคับใช้การแก้ไขด้วยการแจ้งเตือน การเข้ารหัส และการดำเนินการป้องกันอื่นๆ เพื่อป้องกันไม่ให้ผู้ใช้ปลายทางแชร์ข้อมูลที่อาจทำให้องค์กรตกอยู่ในความเสี่ยงโดยไม่ได้ตั้งใจหรือโดยประสงค์ร้าย DLP ยังจัดให้มีการรายงานเพื่อให้เป็นไปตามข้อกำหนดและข้อกำหนดด้านการตรวจสอบ และระบุจุดอ่อนและความผิดปกติสำหรับการทำ forensic และการตอบสนองต่อเหตุการณ์

– สามารถระบุ จัดประเภท และติดแท็กข้อมูลที่ละเอียดอ่อน และตรวจสอบกิจกรรมและเหตุการณ์ที่อยู่รอบๆ ข้อมูลนั้น

– สามารถช่วยติดตามข้อมูลขององค์กรบนปลายทาง เครือข่าย และระบบคลาวด์

Products : Data Loss Prevention (DLP)

8.) Email Security

Definition: ความปลอดภัยของเป็นขั้นตอนและเทคนิคต่างๆ ในการปกป้องบัญชีอีเมล เนื้อหา และการสื่อสารจากการเข้าถึงโดยไม่ได้รับอนุญาต การสูญหาย โดยอีเมลมักใช้ในการแพร่กระจายมัลแวร์ สแปม และการโจมตีแบบฟิชชิ่ง

Solutions: Threat Removal /Web Gateway Security

Threat Removal Tool ใช้เทคโนโลยี CDR ในการรักษาความปลอดภัยในโลกไซเบอร์ โดยใช้กระบวนการ Extract, Verify และ Build 3 ขั้นตอนเพื่อส่งข้อมูลที่ปราศจากมัลแวร์ 100% แทนที่จะพยายามตรวจจับมัลแวร์ แต่ทำงานโดยดึงข้อมูลธุรกิจที่ถูกต้องออกจากไฟล์ ตรวจสอบว่าข้อมูลที่แยกออกมานั้นมีโครงสร้างที่ดี แล้วสร้างไฟล์ใหม่เพื่อนำข้อมูลไปยังปลายทาง

– แทนที่จะระบุมัลแวร์ที่รู้จัก Threat Removal Tool CDR จะนำข้อมูลและดึงข้อมูลที่เป็นประโยชน์ออกมา

– ข้อมูลที่แยกออกมาจะถูกแปลงเป็นรูปแบบตัวกลาง

– การป้องกันภัยคุกคามขั้นสูงและกระบวนการป้องกันแรนซัมแวร์ทำให้แน่ใจได้ว่าจะไม่มีภัยคุกคามหรือการโจมตีไปถึงขั้นต่อไป

– ข้อมูลดั้งเดิมจะถูกจัดเก็บหรือทิ้งไปพร้อมกับมัลแวร์

– ข้อมูลใหม่จะถูกสร้างขึ้นในลักษณะที่เป็นมาตรฐาน โดยมีข้อมูลที่ตรวจสอบแล้ว

– ข้อมูลใหม่จะจำลองข้อมูลเดิมโดยไม่มีภัยคุกคามจากมัลแวร์ฝังตัว

CU’s Products: Deep Secure

9.) Identity and Access Management

Definition: การจัดการข้อมูลประจำตัวและการเข้าถึง หรือ IAM เป็นความปลอดภัยที่ทำให้องค์กรใช้ทรัพยากรที่ได้อย่างเหมาะสม IAM ประกอบด้วยระบบและกระบวนการที่อนุญาตให้ผู้ดูแลระบบไอทีกำหนดข้อมูลประจำตัวดิจิทัลเดียวให้กับแต่ละเอนทิตี ตรวจสอบความถูกต้องเมื่อเข้าสู่ระบบ อนุญาตให้เข้าถึงทรัพยากรที่ระบุ และตรวจสอบและจัดการข้อมูลประจำตัวเหล่านั้น

Solutions: Identity Management, SSO

– การกำหนดวิธีในการให้สิทธิ์การเข้าถึงและสิทธิพิเศษแก่แต่ละเอนทิตี แนวทางปฏิบัติที่ดีที่สุดในการจัดการการเข้าถึงในปัจจุบันคือ ‘สิทธิพิเศษน้อยที่สุด’ หมายถึงการกำหนดสิทธิ์การเข้าถึงเอนทิตีหรือแอปพลิเคชันแต่ละรายการให้กับทรัพยากรที่จำเป็นต่อการทำงานหรือทำงานให้เสร็จสมบูรณ์เท่านั้น และในระยะเวลาที่สั้นที่สุดหรือที่จำเป็นเท่านั้น

– การจัดการการเข้าถึงแบบมีสิทธิพิเศษ (PAM) สิทธิ์การเข้าถึงถูกสงวนไว้สำหรับผู้ใช้เช่นผู้ดูแลระบบหรือบุคลากร DevOps ที่จัดการหรือเปลี่ยนแปลงแอปพลิเคชัน ฐานข้อมูล ระบบ หรือเซิร์ฟเวอร์ ข้อมูลประจำตัวเหล่านี้มักเป็นเป้าในการโจมตีทางไซเบอร์ โซลูชัน PAM แยกบัญชีเหล่านี้ออกและติดตามกิจกรรมเพื่อป้องกันการขโมยข้อมูลหรือการใช้สิทธิ์ในทางที่ผิด

Single Sign On การลงชื่อเพียงครั้งเดียวจากอุปกรณ์ใดๆ ก็ตามพร้อมการตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA)

CU’s Products: IBM Security Verify

เขียนบทความโดย คุณ ทวีศักดิ์ ศรีนาค Presales Software Specialist บริษัท คอมพิวเตอร์ยูเนี่ยน จำกัด

————————————————————————————————————————————

ที่มา : TechTalkThai / วันที่เผยแพร่ 19 ต.ค.2564

Link : https://www.techtalkthai.com/cu-cyber-security-guide-and-portfolio-mapping/