เช็คฟีเจอร์ใหม่ของความเป็นส่วนตัวและความปลอดภัย Apple เพิ่ม Check In, NameDrop, Family Password , คำเตือนเนื้อหาที่ละเอียดอ่อน

![]()

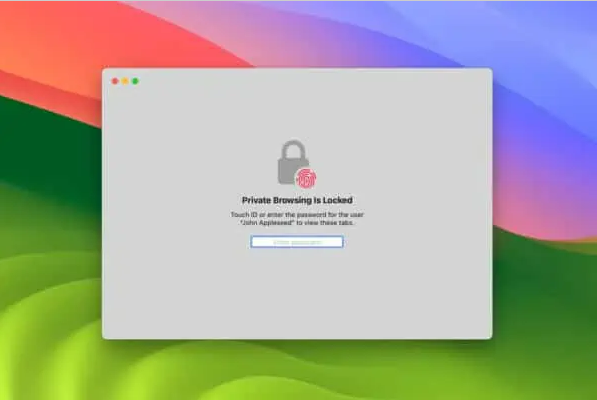

เช็คฟีเจอร์ใหม่ของความเป็นส่วนตัวและความปลอดภัย Apple หลังเผยในช่วงงาน WWDC 2023 ซึ่งจะมาอยู่บนระบบปฏิบัติการใหม่ทั้ง iOS17 , iPadOS17 , watchOS10 และอีกมากมาย สิ่งที่ Apple ให้ความสำคัญมากอยู่คือ ความเป็นส่วนตัวและความปลอดภัยของผู้ใช้ โดยได้เปิดฟีเจอร์ใหม่เพียบใน WWDC 2023 ครั้งนี้ Craig Federighi รองประธานอาวุโสฝ่ายวิศวกรรมซอฟต์แวร์ของ Apple กล่าวว่า ผลิตภัณฑ์และคุณสมบัติใหม่ๆ ทั้งหมดของ Apple ล้วนได้รับการออกแบบโดยคำนึงถึงความเป็นส่วนตัวตั้งแต่แรกเริ่ม เมื่อเป็นเรื่องของข้อมูล เราเน้นให้ผู้ใช้เป็นผู้ควบคุมเองทั้งหมดโดยการเดินหน้าพัฒนาคุณสมบัติด้านความเป็นส่วนตัวชั้นแนวหน้าของอุตสาหกรรมอย่างต่อเนื่อง รวมถึงความปลอดภัยของข้อมูลที่ดีที่สุดในโลก และแนวทางนี้ก็ปรากฏเด่นชัดในหลายคุณสมบัติบนแพลตฟอร์มของเรา อย่างการอัปเดตครั้งใหญ่สำหรับการท่องเว็บแบบส่วนตัวใน Safari รวมถึงการขยายขอบเขตของโหมดล็อคดาวน์ เช็คฟีเจอร์ใหม่ของความเป็นส่วนตัวและความปลอดภัย Apple มีอะไรบ้าง อัปเดตครั้งใหญ่สำหรับการท่องเว็บแบบส่วนตัวใน Safari ทั้งจากการถูกติดตามขณะท่องเว็บ และจากผู้ที่อาจเข้าถึงอุปกรณ์ของผู้ใช้ได้ อย่างคุณสมบัติอันล้ำสมัยที่ปกป้องผู้ใช้จากการถูกติดตามและสะกดรอยนั้นก็ได้รับการปรับปรุงให้ดียิ่งขึ้นไปอีกเพื่อช่วยป้องกันไม่ให้เว็บไซต์ใช้เทคนิคล่าสุดในการติดตามหรือระบุอุปกรณ์ของผู้ใช้ นอกจากนี้ยังมีการล็อคหน้าต่างการเลือกชมเว็บแบบส่วนตัวเมื่อไม่ใช้งาน ผู้ใช้จึงสามารถเปิดแถบเว็บไซต์ทิ้งไว้ได้แม้จะต้องลุกไปทำอย่างอื่น ปรับปรุงการขออนุญาตเพื่อความเป็นส่วนตัวสำหรับรูปภาพ…