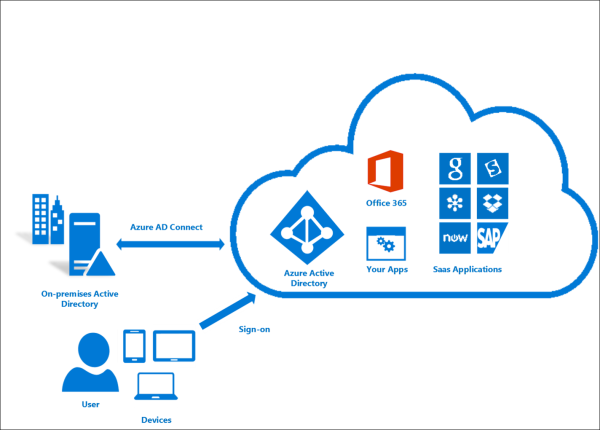

Phishing-as-a-Service เป็นเซอร์วิสที่ถือได้ว่าโหดเหี้ยมมากตัวหนึ่งเลยก็ว่าได้ วันนี้ผมอยากให้ผู้อ่านได้ทำความรู้จักกับ “Greatness” Phishing-as-a-Service (PhaaS) แพลตฟอร์มใหม่ที่สามารถสร้างไฟล์แนบลิงก์และทำเพจปลอมเพื่อเชื่อมต่อไปยังระบบ login ของ Microsoft 365 โดยมีการออกแบบเพจให้เหมาะกับธุรกิจของผู้ใช้งานที่เป็นกลุ่มเป้าหมาย และตั้งแต่ช่วงกลางปี 2565 มีการตรวจพบแคมเปญฟิชชิ่งหลายรายการที่ใช้ PhaaS ซึ่งมีอัตราที่เพิ่มสูงขึ้นอย่างรวดเร็วในเดือน ธ.ค. 2565 และ เดือน มี.ค. ที่ผ่านมา กลุ่มเป้าหมายหลัก ๆ คือ โรงงาน ธุรกิจด้านสุขภาพ และบริษัทด้านเทคโนโลยีในแถบสหรัฐ สหราชอาณาจักร แอฟริกาใต้ และแคนาดา แต่ที่น่าสนใจคือ มากกว่า 50% ของเป้าหมายทั้งหมดอยู่ที่สหรัฐ มีการเปิดเผยจากนักวิจัยเกี่ยวกับ PhaaS ว่าต้องมีการปรับใช้และกำหนดค่า phishing kit ด้วยคีย์ API ที่ช่วยให้แฮ็กเกอร์สามารถใช้ประโยชน์จากฟีเจอร์ขั้นสูงของเซอร์วิสได้ง่ายขึ้น โดยฟิชชิ่งคิตและ API จะทำงานเป็น proxy ไปยังระบบตรวจสอบความถูกต้องของ…

![]()